应用下一代防火墙(NGFW)的一个优点是在为特定的应用程序元素设定和管理策略时,可以提高应用意识和粒度。

相比之下,老一代防火墙依赖于特定规则集的端口和协议进行工作。例如,如果创建的防火墙规则是通过端口20和21来阻止传入的数据包时,那么用户就不能使用任何其它文件传输协议,但是这对于使用文件传输协议的IT部门来说太不适用了。这样,就有必要为使用FTP协议的用户建立另一个规则集,还有一些附加的特例。于是一个简单的问题就变成了一系列复杂麻烦的规则。

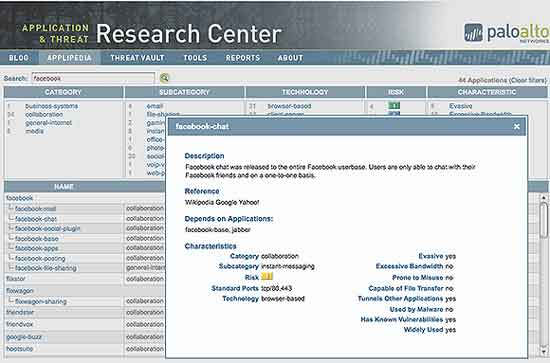

图1 大量的应用程序数据库可以帮助管理员来确定特定软件的相对风险

这时,粒度应用程序控制就派上用场了。新一代防火墙产品有广泛的应用程序数据库,网络管理员可以利用这些数据库来对特定行为建模,精心制定细粒度的访问策略。这些应用程序数据库到底是有多么广泛呢?可以看一下Palo Alto Network’s Applipedia(图1)。在图1中,你可以看到特定应用程序的相对风险,它们可以躲避的典型安全检测产品还有它们使用的技术。

思科(Cisco)的SenderBase和迈克菲(McAfee)的TrustedSource有着相似的数据库,都可以免费用于浏览和教育目的,而且都作为他们下一代应用感知引擎的基础。

我们可以回顾一下思科ASA防火墙线是如何将应用感知付诸实践。

第一步是真正设定好要去一个应用感知策略。就像我们想要阻止某些特定的脸谱网(Facebook)应用程序功能,如发布信息和玩游戏,但是仍然允许用户浏览他们的涂鸦墙。

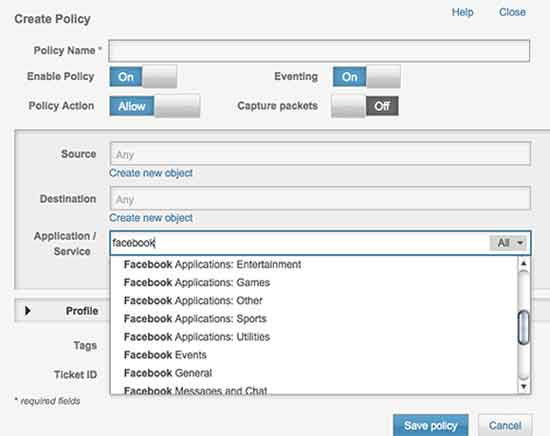

图2 为Facebook创建一个应用感知策略

我们从图2屏幕所显示的内容开始创建一个应用感知策略。在应用程序/服务箱中,我们首先在Facebook上输入文字,那么你可以看到可供选择的不同的预置Facebook策略模版,包括特定内容如运动或事件。

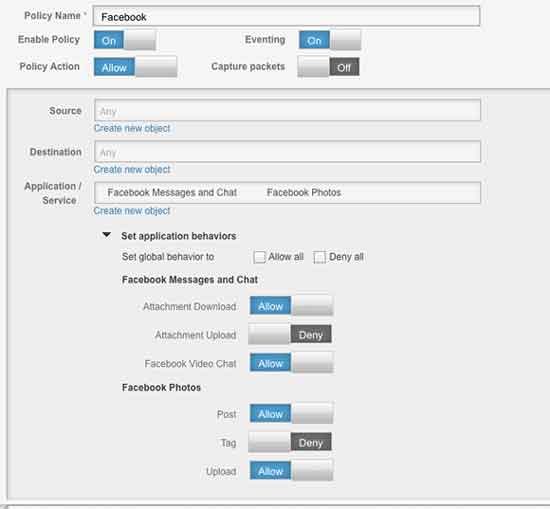

图3 简单的滑块控制可以实现Facebook策略的多方面功能

这时,我们应该要专注于已创建的策略。接下来请看图3,图3的内容展示了你可以使用简单的滑块控制来实现多种策略,例如允许附件上传或下载,阻止任何人的Facebook账号上传照片。

用新一代防火墙来设定这些应用程序导向策略比用老一代端口-协议方法要简单得多。使用老一代防火墙,在你确定可以阻止或允许特定行为之前,你需要对规则集进行大量的实验。当今大部分下一代防火墙操作都和已展示的思科ASA相似,都有便于使用的图形界面。

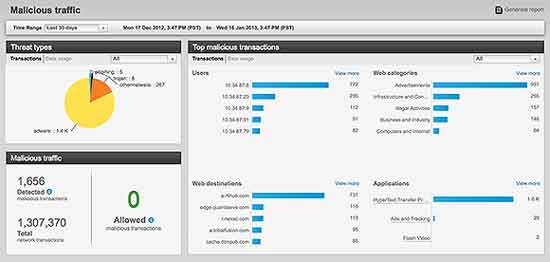

图4 下一代防火墙的控制面板展示整个网络的安全漏洞

图4是下一代防火墙的控制面板,清晰地呈现了一个示例网络已经被发现的各种安全漏洞。

随着特定应用程序策略的诞生,你有责任去明白你所允许或阻止的通过该网络的内容。你也应该将任意策略和你的人力资源部或其它部门协调,来确保你可以始终如一地应用这些策略,并满足你公司的特定标准和实践需求。