【用户背景】

近几年,随着中国3G、移动网络的快速发展,网民上网习惯的改变,某金融机构的信息化建设也加快步伐,促进了自身银行业务的发展,改进了服务方式和服务手段,提高服务水平,为各类业务开展提供了有力保障;其内部网建设也为其各项业务的拓展提供了坚实基础。

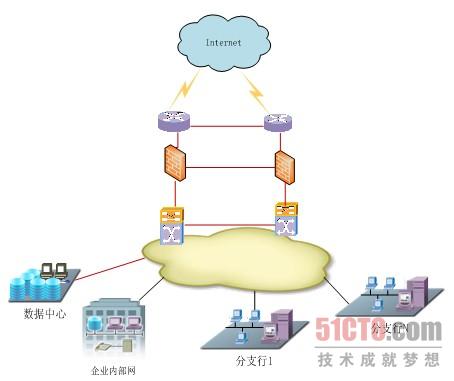

目前,某金融机构的各分支行都有各自的局域网,通过专线链路将它们连接在一起,进行各种数据的交换和处理,部分分支行有连接互联网的接口或其它业务、网络接口,大多数分行划分了vlan隔离业务和办公网络。网络拓扑图如下:

图一:某金融机构网络结构图

金融行业对信息安全向来十分重视,某金融机构通过部署防火墙、防病毒网关、IDS、IPS、WAF等安全产品,一定程度上保障了整个网络的安全运行。

而随着黑客攻击手法变得更加灵活,攻击途径复杂多变,原有传统的防御体系已无法完全保障现有网络的安全。通过社工、系统的未知漏洞、信任欺骗、长期潜伏等新旧方法结合的思路成功侵入众多大型严密网络的案例屡屡发生。如国外某农协银行系统被APT入侵后,导致服务业务中断,核心备份数据也被删除,系统故障持续3天后,才恢复部分服务。所以,某金融机构发现现有的防御体系无法发现和防御当前APT类的攻击问题,同样可能会面临APT类的网络攻击入侵风险,因此,某金融机构希望在目前现有的网络安全体系上作相应的规划设计,以此适应其内部的安全需求。

【方案建设思路】

经过现场调研,了解到某金融机构目前使用的安全体系,将会遇到以下的问题:

◆未知威胁发现、告警能力 – 虽然已经部署了防病毒网关,IDS、IPS,建立信息系统审计平台,但未知攻击/未知威胁时常进入机构内部,经常有员工因此而中招导致新病毒报告/攻击潜伏/重要资产泄露/影响业务,引起公司高层非常关注。

◆防范未知威胁的运维能力 —某金融机构当前已针对原有防御体系建立了成熟的响应处置流程,而针对未知威胁如何进行快速响应处置,建立相对应的处置流程,是他们急切需要的。对于未知威胁的运维响应,需要建立在对未知威胁的识别分析基础之上,通过及时告警及快速的人工确认进行安全风险的响应处置。

◆缺少对数据中心的深度防护 — 某金融机构数据中心服务器、网络设备众多,情况复杂多样,存在不同软硬件环境,不同应用程序,如windows、*nix平台。当前部分安全防护措施的全面性还存在短板,如应用层深度防御等还不够。

数据中心是其最重要的核心资产之一,必须整合对整个数据中心的安全防护,提升应用层的尝试防御,提升最后一道安全防线的短板。

◆邮件服务需要额外的保护 – 某金融机构内网中邮件服务是重点保护的对象。几个月前的攻击大都通过邮件进行的,其中包含邮件钓鱼,邮件附件包含恶意程序,而且公司部署的防病毒网关,IDS\IPS等安全设备都未报警,导致员工遭受攻击,重要信息资产被窃。

基于上述安全风险现状,我们有如下安全建议:

通过在数据中心及邮件服务器的关键通路上,部署恶意代码检测设备,通过旁路方式实时监测网络中传输的文件,提供如下安全能力:

1、 已知漏洞攻击进行识别

对利用已经公开的漏洞进行的攻击行为进行识别

2、 未知漏洞攻击进行识别

通过对Shellcode特征的总结来进行检测,恶意代码检测设备的0day检测引擎可快速对接收文件内容或网络报文内容判断是否包含恶意代码。支持pdf,xls,ppt,doc,visio,rar,zip等大多数常用文件格式

3、 攻击行为分析

恶意代码检测设备的虚拟执行引擎来模拟应用程序的执行以及攻击代码的执行,这样攻击代码的一举一动都能够被监视下来。从而可以知道该攻击事件的内容和意图,包括读了什么文件,下载了什么恶意软件,以及要把数据偷偷传到什么地方等。

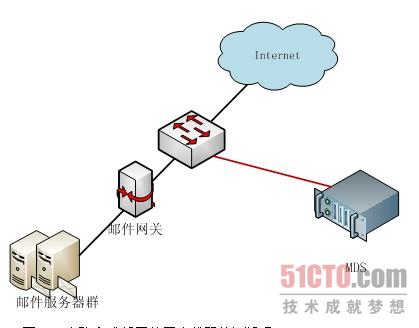

其典型部署模式如下图所示

图二:旁路方式部署的恶意代码检测设备(malware detect system)

【实际应用】

在实际部署应用接入期间,侦测发现监控列表中出现大量高危事件,根据系统告警的展示信息,跟踪进入之后,发现是国外僵尸网络冒充花旗银行,主要针对银行金融和运营商的新一波攻击,在数天内,其通过邮箱向内网发送了上千条包含Worm.NetSky-14或zbo木马的垃圾邮件,从界面可见,其中Worm.NetSky-14依然猖獗;zbo木马为zbot变种;随后,协助用户启动安全事件应急预案,由于邮件快速传播,数量较大,无法集中清除,通过向全内网用户发送紧急通告,提醒不要打开此类邮件,