OSSEC是一款开源的多平台的入侵检测系统,可以运行于Windows, Linux, OpenBSD/FreeBSD, 以及 MacOS等操作系统中。包括了日志分析,全面检测,root-kit检测。

在unix,linux或者bsd上安装ossec hids,默认安装路径是/var/ossec,在启动过程中ossec hids会将目录chroot,并且配置文件和规则也从该目录读取,下边科普下,ossec下目录结构及各个模块都有啥用:

#核心配置文件:

ossec.conf #ossec hids主要配置文件

internal_options.conf: #额外配置选项文件

decoders.xml: #文件解码器,各种规则都在这里写来调用

client.keys: #用于客户端与服务器认证通信

/var/ossec/bin #目录包含ossec hids使用的二进制文件。

/var/ossec/etc #目录包含所有ossec hids使用的配置文件

#日志文件:

/var/ossec/logs: #包含有关ossec hids所有的日志目录

ossec.log: #包含osse hids所有日志(error,warn,info和其他)

alerts/alerts.log #ossec hids报警日志

active-responses.log #ossec hids响应日志

#队列:

/var/ossec/queue #目录包含ossec hids队列文件

agent-info #目录包含操作系统版本、ossec hids版本等信息

syscheck #目录包含每个agent的数据校验日志

rootcheck #目录包含每个agent,rootkit检查数据和监控规则。

rids #目录包含agent ids信息

#规则

/var/log/rules #目录包含所有osse hids规则

/var/log/stats #目录包含每秒统计数据等文件

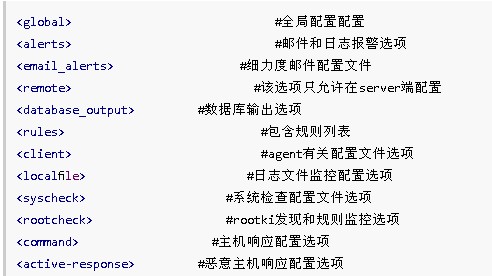

了解ossec hids配置文件: 我们将开始了解如何在unix,linux和bsd上本地/服务器进行配置。ossec hids主要配置文件名叫ossec.conf,该文件使用xml表记语言编写,ossec hids配置文件选择位于

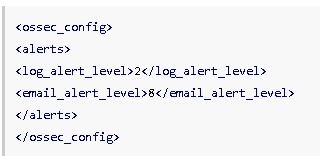

上边的配置文件,只记录2以上的报警级别日志,并且报警级别高于8以上的报警都会发送邮件。

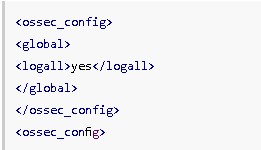

收集日志:

除了记录每一条报警和每一个事件记录外你可以配置ossec hids接收所有日志,配置文件如下:

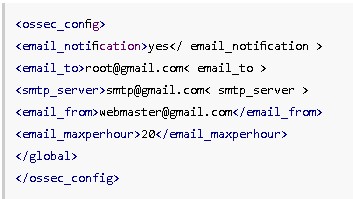

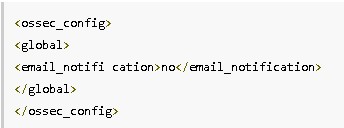

配置邮件:

默认情况下,在安装ossec hids server的时候会提示你配置邮件发信,但这个发信里默认只写入一条收件人,假如我有多个收件人是不是没办法了呢?答案当然不是,ossec hids里可以这样配置多个收件人,这里以gmail为例子:

默认的配置文件是这样,如添加其他人可以这样,

也可以让某个邮箱只接受特定级别的邮件,配置文件可以这样写:

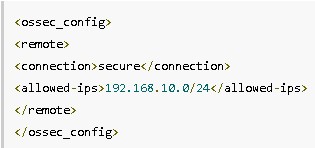

安全选项配置:

众所周知,ossec收集日志的服务也是采用syslog,只不过它会开启个1514的udp端口来接收数据,这其实和514端口并无差别不是吗,但为了安全考虑,需要允许指定的机器来连接我们的syslog服务,配置文件可以这样写:

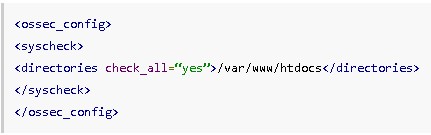

上边的意思就是允许这个网段来连接syslog服务接收数据。 监控文件变化: ossec还可以做为文件监控来监视网站目录下的变动情况,ossec检测文件的时候分为几个部分:check_all、check_sum、check_size、check_onwer、check_group、check_perm,如果是检测网站变动的话,可以在ossec.conf里写入如下配置:

上边的配置是检查网站的任何变动,包括文件大小发生变化,权限变化等。