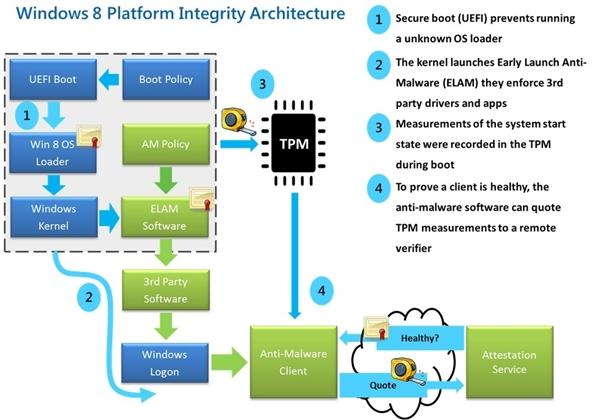

Windows 8采用UEFI(统一可扩展固件接口)安全启动(Secure Boot),防止未经授权的引导装载程序(OS Loader)在BIOS中启动,UEFI只启动通过认证的引导装载程序,比如Windows 8,而恶意软件则无法再利用BIOS引导的方法攻击用户。

Windows 8安全启动图示

一个安全研究团队日前宣布,Windows 8安全启动机制可以在特定品牌的PC上绕过,因为那些厂商在执行UEFI规范的时候大意疏忽。

上周的黑帽大会上,研究人员Andrew Furtak、Oleksandr Bazhaniuk、Yuriy Bulygin在受感染的计算机上演示了两种绕过Windows 8安全启动的攻击。

安全启动是一个UEFI协议,McAfee研究人员Bulygin表示,上述攻击并不是因为安全启动本身的问题,而是由于硬件制造商在执行UEFI规范时所犯的错误导致的。第一种攻击可以实现是因为,某些厂商没有正确保护他们的固件,从而允许攻击者可以修改执行安全启动的代码。

研究人员在一台华硕VivoBook Q200E笔记本上演示了内核模式攻击,Bulygin指出,一些华硕的台式机主板也受到同样的影响。

第二种攻击可以在用户模式下进行,这意味着,攻击者只需要获得系统的代码执行权,而这非常简单,黑客利用一些常规软件的漏洞就能做到,例如Java、Adobe Flash、微软Office等。

为了安全起见,研究人员并没有公开第二种攻击方法的任何技术细节,也没有透露哪些厂商的产品受此影响,因为这种攻击所使用的漏洞才刚刚发现不久,厂商们还来不及修复。

不过第一种内核模式攻击的问题则是在一年前发现的,受影响的平台供应商已经有足够的时间来修复。

对此微软回应称,“微软正在与合作伙伴一起确保安全启动能为消费者提供一种更安全的体验。”