保证僵尸网络的C&C中心服务器在线是僵尸制造者的基本职责,这样才能更好的利用那些被控制的机器。但是那些网络安全公司以及法律执行机构正尽其所能的让那些C&C服务器下线。网络罪犯们需要寻找一种新的方式保持他们的僵尸网络不被破坏。

这些方法中***的是将僵尸网络的通信设施分散化,使其能够点对点的通信。但是另外一种选择是将C&C隐藏在TOR网络之后。

TOR受到了网络罪犯的万般宠爱,通过它能够隐藏他们自己僵尸网络C&C服务器的真实位置,而且目前已经在网络空间中发现了使用这一方法的僵尸网络。

其他的僵尸管理者显然被这个主意吸引住了。ESET的研究人员***披露了他们分析过的两个不同的基于TOR的僵尸网络。

其中一个僵尸网络在构建它的时候,僵尸管理者使用了一种老式的木马,这个木马最近被分析出能够在TOR网络中使用它来隐藏自身和C&C管理面板通信的服务协议。

另外一个更有意思一些,它是在最近一个月内被制造出来的。

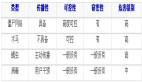

使用了Atrax木马作为一个后门,窃取信息,还能够下载额外的恶意文件或插件到宿主,最神的是还可以在宿主机中安装一个TOR客户端。

“当和C&C服务器***次通信的时候,Atrax.A向TOR网络中的一个IP地址发送它收集到的信息”研究人员解释道“想查找到使用TOR通信的C&C的真实IP地址或主机名是不可能的,但可以利用它在TOR中的IP地址进行分析”

他们这样做了并且发现了一个C&C服务器的管理面板。

研究人员指出,“Win32/Atrax.A是一个基于TOR的有意思的例子,它使用了AES来加密它的插件,而密钥是根据被控制机器的硬件信息来生成的”,他们也会继续跟踪这一僵尸网络的活动。