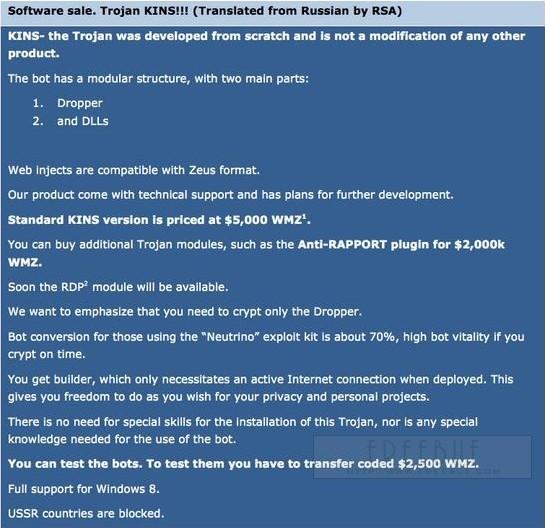

2013年初RSA研究人员发现一个商业银行木马,名为KINS,该恶意软件在俄罗斯的一个地下黑市论坛被公布。

据RSA专家表示,尽管从KINS源码来看,该木马不是基于以往的恶意软件开发,但是它与之前的几款木马如Citadel、Zeus、SpyEye等有许多相似之处,包括一个主文件加载DLL文件,Zeus的Web注射、SpyEye的Anti-Rapport插件功能等。

另外一个有趣的特点是,俄罗斯用户用户的PC或金融机构不会被该软件攻击,可能是由于KINS的开发者居住在这些国家,因此不希望引起本地执法部门的注意。

KINS恶意软件具有模块化结构,基本功能包括bootkit、dropper、DLLS和兼容Zeus Web注射,作者设置的价格是基本版本5000美元,每2000美元增加额外的模块和插件。

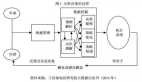

RSA研究员表示Bootkit组件是KINS最有趣的特点,之前没有发现和它相似的软件中存在该功能,该组件感染了Volume Boot Record (VBR)引导代码,嵌入内核,成为系统的一部分。

KINS主要特点如下:

架构类似Zeus/SpyEye,一个主文件和集成基于DLL的插件

兼容Zeus Web注射功能,和SpyEye相同

自带Anti-Rapport插件功能,该功能在SpyEye同样存在

和SpyEye一样使用了RDP协议

使用起来不需要任何技术知识,很傻瓜化

俄罗斯用户不会被感染,该功能由Citadel木马在2013年1月首次推出

持续更新,保持免杀

使用了流行的exp利用包如Neutrino中最复杂的功能

内置Bootkit模式,感染VBR引导代码

Win8和x64操作系统无压力