这次调查涵盖Positive Technologies的专家对2011年到2012年的渗透测试进行一般的统计数据。其中包括了外部测试和攻击方的渗透测试。

在2011年和2012年,Positive Technologies的专家进行了超过50次渗透测试,本研究基于其中20个最具规模的测试报告结果(每年10个结果)。我们将那些受限制的主机排除,因为这些主机的测试结果无法广泛反映目标信息系统的安全级别。

这次研究涵盖了政府和商业的主要机构,其中包括了专业RA机构评出的俄罗斯前400强的企业。

一、2011和2012年整体数据

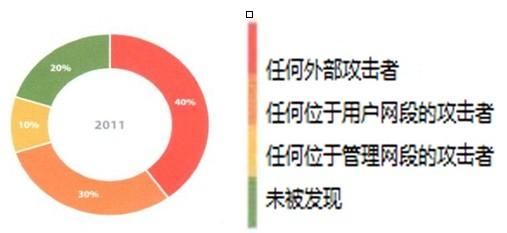

最低攻击条件(对重要资源的控制)

Positive Technologies的专家对其中75%的目标进行测试,并获得了管理和完全控制重要资源的权限,几乎一半(45%)的测试结果显示,任何外部攻击者都可以获得相同访问权限。四分之一的测试显示,位于内部攻击者在用户网段可以对关键资源完全控制,并不需要任何额外的特权。

最低攻击条件(边界绕过)

其中一半的系统不需要额外的特权便可由攻击者绕过安全边界。每个Internet用户都可能访问系统中的外部网络。在这种情况下,如果对大型国有企业公司进行未授权的渗透测试,那么意味着会造成巨大的损失,这些结果表明,俄罗斯的企业信息安全处于一个很低的水平。

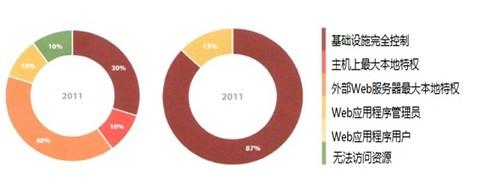

部分web攻击者获取权限级别

84%的检测系统非常容易就能通过Internet让未经授权的访问者进行访问。每3个测试结果就有一个可以将整个基础设施完全控制。

部分内部攻击者获得权限级别

在所有被检测的系统的渗透测试中,全都允许专家进行未授权访问资源。有67%的被检测系统,无特权的内部攻击者连接到用户工作段能够得到对整个基础设施的完全控制。此类攻击者中只有8%无法提升权限,但是却可以通过网络连接到管理员段完全控制某些关键系统而且不需要额外权限。

检测到的严重漏洞

检测的系统中至少都存在中等严重级别的漏洞。80%以上的系统拥有高危漏洞。

检测到的有关配置缺陷的严重漏洞

四分之三的系统中拥有与配置缺陷相关的高严重性等级的安全漏洞。被检测出来的中等危害漏洞占所有系统漏洞中的25%。

检测到有关更新缺陷的严重漏洞

65%的系统中被检测出中等或高等危害的有关更新策略的漏洞。几乎一半的系统中都检测到关键性漏洞。

无线网络安全分析

无线网络分析结果如下:每四个系统中就有一个在使用弱WEP加密算法,这可以在短短几分钟之内被爆破。

二、2011年至2012年信息安全水平动态

最低攻击条件(完全控制关键资源)

我们发现对于专家们并没有破解和完全控制关键资源的系统的数量,去年从20%增加到了30%。但与此同时,我们发现,允许外部攻击者对关键资源的完全控制的系统有所增加。(在2012年只有一半的检测系统会这样。)

最低攻击条件(边界绕行)

在2012年我们发现允许外部攻击中访问外部网络的系统数量增加(当前值为56%)。

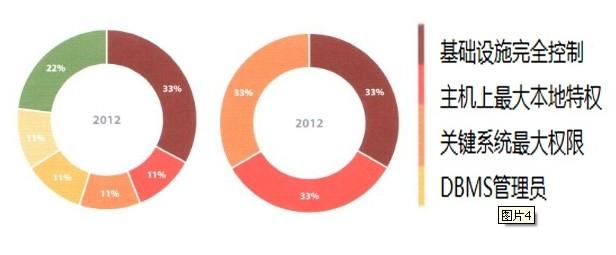

部分外部攻击者获得权限级别

在2012年,我们发现作为企业信息安全系统的一部分,外部创建web应用程序的安全级别有所增加:他们使侵入者相对不易侵入到内部网络。同时,配置了合理的安全系统根据外部攻击者而制定的合理的安全级别,这类系统数量从10%升到22%,增加了2倍。

部分内部攻击者获取特权级别

由专家模拟一个外部攻击者从用户网段获得完全控制的系统的数量有所减少;但在2012年,每一个这样的系统都允许测试专家用这类攻击以管理访问权限访问至少一个主机。

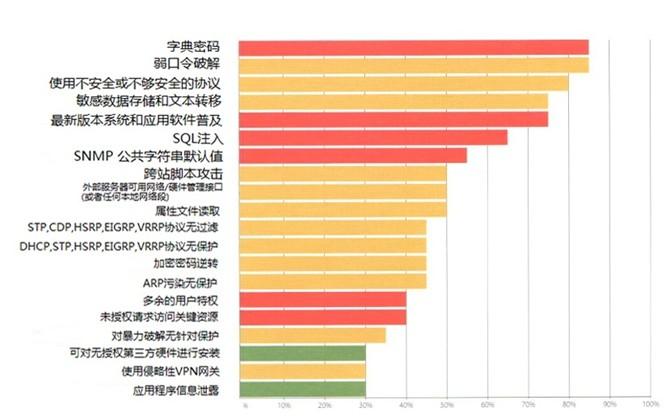

在2011年到2012年中,最普遍的漏洞:

简单密码

密码策略缺陷

开放或者不安全的协议