最近,正值朝鲜战争爆发63周年纪念日(6月25日),朝鲜半岛发生了一系列针对韩国一些政府组织的网络攻击事件。尽管这些攻击是由不同渠道的攻击者发起,但赛门铁克近日观察到,其中一起针对韩国政府网站的DDoS攻击与DarkSeoul团伙及Trojan.Castov有着直接的联系。

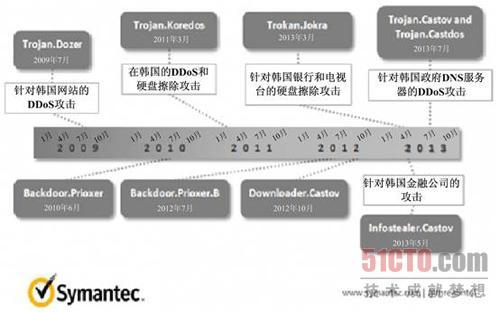

现在可以确定,过去四年来,多次针对韩国的高调网络攻击,包括6月25日的这次攻击,均是DarkSeoul团伙所为。这些攻击还包括2013年3月擦除了韩国银行和电视台众多电脑硬盘的毁灭性Jokra攻击,以及2013年5月针对韩国金融公司发起的攻击。

在重大历史日期发起DDoS攻击和擦除硬盘数据的攻击,对于DarkSeoul团伙来说并不是头一次。该团伙之前也曾在美国独立日时发起DDoS和擦除攻击。

图1.DarkSeoul四年中的主要攻击活动

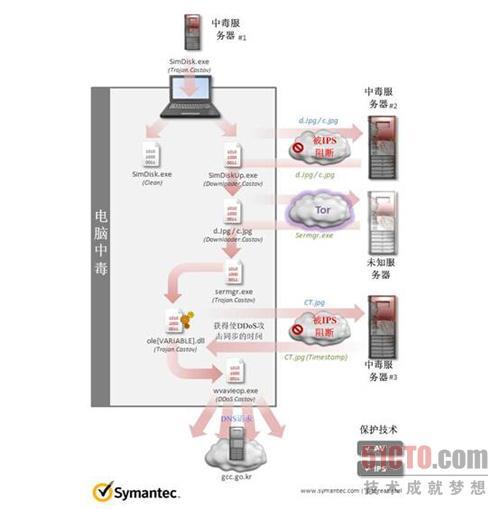

DarkSeoul团伙所发起的攻击往往具备智能性和协作性,而且在某些情况下采用了极度复杂的技术,而且这些攻击倾向于采用类似的操作方式,一些主要特征包括:

针对韩国知名度高的目标发起多阶段性协同攻击

攻击往往造成毁灭性后果,如设置在重大历史日期触发的硬盘擦除和DDoS攻击

使用带有政治主题的字符串重写磁盘扇区

利用合法的第三方补丁机制进行跨企业网络的传播

采用特定的加密和模糊处理方法

利用特定的第三方网页邮箱服务器来存储文件

使用相似的命令与控制结构

图2.赛门铁克图解Castov DDoS攻击机制

赛门铁克安全技术与响应中心(STAR),是由安全工程师、威胁分析员和研究员组成的全球化团队,为赛门铁克企业及个人用户安全产品,提供基础的功能、内容和支持。赛门铁克通过赛门铁克全球智能网络在全球建立了若干个互联网威胁数据的最综合来源。赛门铁克全球智能网络由6460万个攻击感应器组成,每秒更新数千次。该网络监测200多个国家和地区的攻击活动,并跟踪超过47000个漏洞,这些漏洞可能影响15000多个厂商的40000多个产品。垃圾邮件、网络钓鱼和恶意软件数据被多个来源捕获,包括赛门铁克探测网络、Skeptic、Symantec.cloud,以及赛门铁克许多其他安全技术。