什么是跨站请求伪造

CSRF(Cross-site request forgery跨站请求伪造,也被称成为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。攻击者伪装成来自受信任用户的请求,用户在浏览正常请求页面的同时访问该伪装的受信任用户请求,通过该方式实现CSRF攻击。

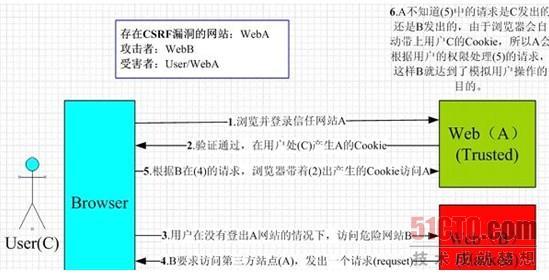

跨站请求伪造攻击原理

从上图可以看出,要完成一次CSRF 攻击,受害者必须依次完成两个步骤:

1. 登录受信任网站A,并在本地生成Cookie。

2. 在不登出A 的情况下,访问危险网站B。

看到这里,你也许会说:“如果我不满足以上两个条件中的一个,我就不会受到CSRF 的攻击”。是的,确实如此,但你不能保证以下情况不会发生:

1. 你不能保证你登录了一个网站后,不再打开一个tab页面并访问另外的网站。

2. 你不能保证你关闭浏览器了后,你本地的Cookie立刻过期,你上次的会话已经结束(事实上,关闭浏览器不能结束一个会话,但大多数人都会错误的认为关闭浏览器就等于退出登录/结束会话了)。

天清WAF全面防御CSRF攻击

启明星辰公司自主研发的天清Web应用安全网关系统,采用了专利技术的算法,对防御CSRF攻击有显著的效果。

天清Web应用安全网关系统主要采用了两种方法进行防护:

1. 针对HTTP请求头的referer来判断访问来源进行防护。通过refer方法进行CSRF攻击防护是目前WAF厂商通用的防护方法,能防护大部分CSRF攻击。

2. 防止referer本身被伪造,通过专有算法进行防护。启明星辰WAF产品使用该算法能很好防御referer本身被伪造攻击,弥补了只基于referer防护方法的不足。