在前些日子因为菲律宾枪杀台湾渔民而发生的“台菲黑客大战”中,台湾黑客一度攻陷菲律宾政府的DNS服务器,迫使菲律宾黑客公开“求饶”。DNS安全问题再次成为国内外研究的焦点。而近日,网上又爆出了“54DNS” 劫持事件。

此次劫持由黑客利用宽带路由器缺陷对用户DNS进行篡改所导致,因为该WEB页面没有特别的恶意代码,所以可以成功躲过安全软件检测,导致大量用户被DNS钓鱼诈骗。

DNS全称Domain Name System,在网络实现过程中担当着重要的角色。DNS保存有该网络中所有主机的域名和对应IP地址,并将域名转换为IP地址。一旦遭到非法篡改,用户将很可能被导向钓鱼网站或其他恶意网址。

据悉,该DNS劫持事件源自于5月4日国内域名服务提供商114DNS发现的一次“监测数据异常”。而后,腾讯电脑管家安全团队成功追查到发动此次DNS劫持攻击的“元凶”,并第一时间将此次攻击情况通报给了TP-LINK等国内主流路由器厂商。

114DNS和腾讯电脑管家表示,新一轮DNS钓鱼攻击已导致数百万用户感染。约有4%的全网用户可能已经处于此次DNS钓鱼攻击威胁当中。若按全网用户2亿规模估算,每天受到此次DNS钓鱼攻击的用户已达到800万,而如此大规模的DNS钓鱼攻击在以往十分罕见,可能是史上最大规模黑客攻击。

那么这次的攻击事件,用到的是怎样一种手段呢?

有位名叫“RAyH4c”的网友曾经在2011年写过一篇Http Authentication Url and csrf技术文章,其中提到了相应的攻击原理。而有其他网友指出,该类攻击原理早在2008年就已在美国黑客大会上公布出来,一直没有得到大家的重视。

知道创宇安全研究团队的余弦在近日对这次攻击做了个分析。在他看来,此类攻击的步骤大致如下:

1. 攻击者诱骗受害者通过浏览器访问一个有CSRF攻击代码的页面;

2. 受害者访问后,这个页面里的CSRF代码开始执行;

3. 执行第1个CSRF:用默认账户密码登录默认路由IP地址(比如admin/admin登录http://192.68.1.1),这些默认的可以形成一个列表,遍历就行;

4. 第1个CSRF成功后,目标路由设备会有个合法的Cookie植入到受害者浏览器端;

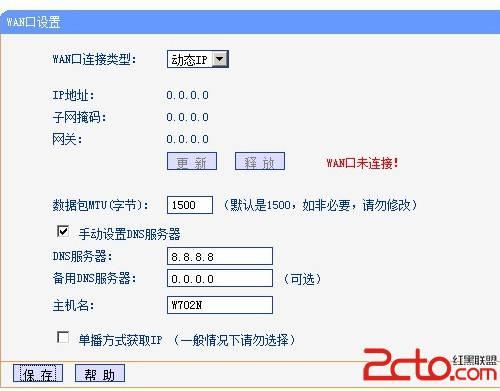

5. 执行第2个CSRF:将DNS的IP修改为攻击者准备好的服务器IP。这次的执行,浏览器会带上第1次的合法Cookie,所以修改可以成功;

5. 用户的访问请求就会经过攻击者的这个服务器,攻击者可以做各种劫持了;

此外,他还对个人用户如何防范此类攻击提出了一些意见:

1. 修改默认的口令与内网地址段会比较好;

2. 本地绑定值得信赖的DNS服务,如8.8.8.8;

3. 升级到新版IE浏览器;

4. 如果使用开源浏览器,Firefox+NoScript一直是一个绝佳的组合;

余弦还表示,在Web前端安全方面,CSRF的攻击技巧一直在进化。之前一小部分人玩玩无伤大雅,但现在这些东西被黑色产业链实战了,这才是我们更需关注的重点。尤其是对于各位站长,更要注意自己的网站后台被CSRF入侵,平时可登录SCANV网站安全中心给自己的网站做检查和预警。