最近,有件事情让我感到无比兴奋,这就是终于搞到了一份万众瞩目的Verizon2013年数据泄漏调查报告(DBIR)。实际上,我早就发现这份按年发布的报告非常有价值。今年已经是该报告发布的第6个版本了,其中涉及到的具体内容包括了621起获得证实的数据泄露事故以及超过47000起提交报告的安全事件。为了完成今年的报告,全球范围内的18家机构付出了巨大努力。尽管这份报告长达63页,但基本内容依然非常适于阅读;这让我不得不承认,韦德·贝克以及该公司确实完成了一项非常出色的工作。由于我非常喜欢该报告采用的基调,结果导致在进行阅读时多次笑出声来(通常情况下,笑声与信息安全是不会在同一时刻出现的)。这份报告引用了大量非常出色的内容,从美国全国汽车比赛协会到传奇嘻哈说唱歌手大个小子以及另类摇滚乐队暴力妖姬等等不一而足。今年,该报告中给出的最新准则就是:“认清敌人'才是实现有效防御与处理的关键所在。”对此,我有几点个人看法:

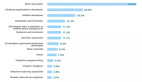

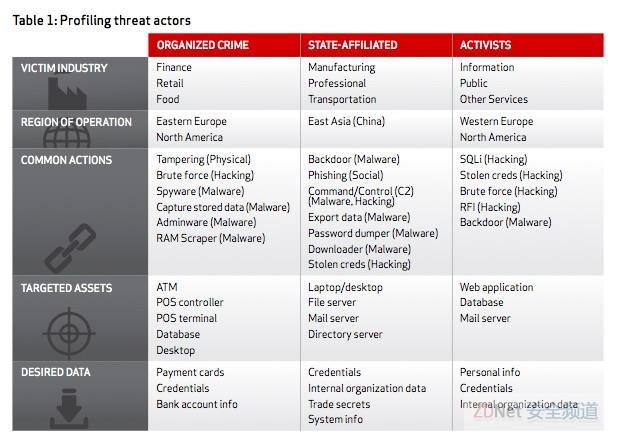

公司需要将关注重点放在对手是如何答复客户提出的问题上。说起来,对手究竟会是谁呢?毕竟,对于弗里斯特调查公司的客户来说,这就属于一个经常会遇到的问题。不久之前,曼迪安特公司发布的高级持续性威胁一号(APT1)报告就激起了公众针对国家赞助攻击者这一问题的大量争论;现在,Verizon的数据与分析则给了大家深入观察这类威胁制造者的更多不同角度。实际上,该报告在第一张图表中就列出了威胁制造者以及相关组织的概况。由于它采用的是基于总体的鸟瞰视角,因此我个人建议公司就应当将执行层的所有相关人员都召集进来。实际上,由于这种针对威胁制造者进行概要分析是由第三方开展的,往往就可以让很多读者都产生出深刻的共鸣来。

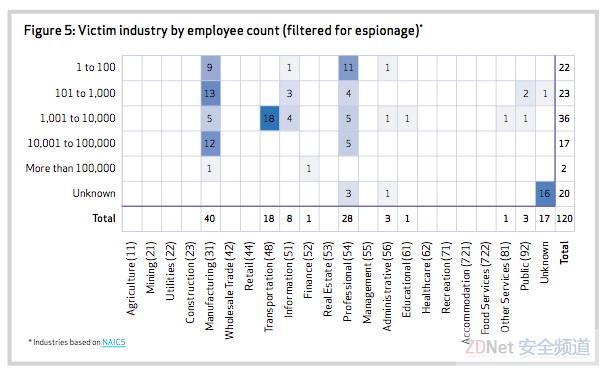

此外,该报告还打破了目前相当普遍的一种错误认识。这就是:“本公司的规模实在是太小了,不至于成为攻击者关注的目标”。在报告中,Verizon是这么写的:“我们发现,从巨型跨国公司到甚至连IT技术方面专门人员都没有的微型企业中都出现过受害者的身影”。从文章下面给出的图表中,大家可以发现很多员工总数小于1000甚至100的公司都成为了间谍攻击的受害者。该图表还显示出工业间谍所攻击目标的主要类型。具体来说,制造业、交通运输业以及信息业都已经成为有针对性专业间谍活动的重灾区。如果对垂直行业的相关情况感兴趣,也可以利用北美产业分类体系(NAICS)来进行详细查询。

在防范网络钓鱼攻击方面,我们所做的工作实际上非常糟糕。在报告中,Verizon是这么总结的:“在所有攻击中,有超过95%的都属于和国家赞助间谍活动相关的情况;而为了在受害者系统中建立起立足点来,网络钓鱼就成为了一种非常有效的攻击手段”。目前,针对网络钓鱼类威胁的防范,传统电子邮件以及网络安全厂商的实际表现非常差劲。由于现有厂商无法解决当前面临的威胁,这就给火眼之类新兴公司的进入以及消灭威胁的尝试创造出极佳机会来。当然,我们也已经看到,传统安全厂商正致力于开发并部署类似火眼的自有项目了。不过,这些解决方案并没有包含新技术;毫无疑问,Verizon提供的数据资料中就包括有几家已经部署过上述“反高级持续性威胁”解决方案的受害者。

此外,针对网络钓鱼攻击在间谍活动中泛滥的现实情况,火眼也在最新发布的威胁报告中作出了证实。该公司发现,在APT攻击中,网络钓鱼已经成为使用的最主要手段。仅在2012年第1季度,这项数字就上升了56% 。

在明年的报告中,我想看到哪些方面的新内容。就个人而言,我希望能够看到Verizon摆脱由第三方提供违规行为以及事故的做法。除了使用自有的攻击参与者定义以外,我尤其希望看到利用第三方网络的外部威胁制造者对于公司造成损失情况的具体数据。举例来说,我非常想知道,公司因为将外联网连接提供给供应链合作伙伴,结果遭到侵入而蒙受损失的情况到底有多少。毕竟,对于弗里斯特调查公司的广大客户来说,风险中涉及到第三方的情况就属于最受关注的问题。

这究竟意味着什么。如果贵公司属于间谍活动的潜在目标,反网络钓鱼就应当成为安全投资方面的一个关键项目。我强烈建议,公司在作出购买任何新解决方案的决定之前,都应该利用渗透测试公司提供的专业服务来对现有环境进行网络钓鱼方面的针对性测试。当然,这项工作也可以由一支内部人员组成的特别分队来完成。这里的最终目标就是了解,内部网络中是否已经存在有利用已知以及未知漏洞进行攻击的武器化恶意软件。换句话说,公司在部署新安全控制措施之前,就需要对现有产品进行验证。而对于正在进行评估的产品,公司应该利用第三方来进行现场测试。实际上,曼迪安特的APT1报告以及DFIR中的各项数据就有助于对这些服务的实际价值进行确认。相形之下,这些服务涉及到的费用仅仅只有公司购买新安全控制措施价格的毫微,却能够为实现最有效保护措施提供极大帮助。毕竟,没有公司希望遇到,因为部署的解决方案没有达到事前要求,而不得不直接淘汰掉更换新品这样的尴尬境地。

公司一旦掌握了内部存在对于新技术的实际需求,就可以采取文章下面列出来的几种反网络钓鱼措施:

1)网络安全性。在采购基于网络的新解决方案之前,公司应该与现有安全供应商进行沟通,询问他们在应对这种威胁时会采取的实际措施。毕竟,最佳解决方案还是仅仅在现有安全组合中加入一项新功能就达到防范的目标。但如果现有供应商更关注改进版反恶意软件与高级持续性威胁功能的推销,公司就应当断然表示拒绝,并指出不会再为已经没有实际效果的传统模式以及新能力同时付费。毕竟,可扩展性、全局部署以及SSL检验会让这类控件的使用变得非常复杂。现今,几乎所有的网络安全供应商都非常重视该领域的客户。

2)网络可见度。此外,公司还应该在现有环境中部署一套网络分析与可见度(NAV)解决方案。这样的话,如果意料之中的预防性控制措施失效出现时,就能够启用依然可靠的检测控制。实际上,对于交付、指挥与控制之类项目,这些解决方案能够与渗出一样进行全面检测。至于供应商能够提供的解决方案,则包括有:Damballa、索莱拉网络、RSA的Netwitness以及Lancope的Stealthwatch。

3)终端安全。为了确保网络足够安全,公司不应当单单依靠基于已知恶意代码检测模式的控件。除此之外,公司还需要部署利用主机来对恶意代码进行检测的新型终端解决方案。这些类型的解决方案包括有:RSA的恶意软件情报计划ECAT、SourceFire的云安全解决方案FireAMP、Trusteer的网络犯罪防范解决方案以及Bit9的企业级白名单解决方案。还有其它两种选择就是,利用虚拟化模式来为终端提供保护的Bromium与Invincea。当然,对于采用异构环境的巨型公司来说,终端安全解决方案的全面部署就属于一项非常大的挑战;因此,正确的做法就是从小处入手慢慢进行扩展,依靠全系统的运营过程达到将解决方案逐步普及的目标。此时,公司就应当选择从高价值团队(上层管理人员以及网络管理人员)之处开始入手。

请务必牢记,首先要完成的工作就是对现有安全体系进行全面审核,然后才是根据实际需求情况添加必要的额外控件。而在部署任何安全控件时,都应当采取数据集中模式,确保它们能够获得有效的直接控制,而不至于出现仅仅只是处在边角位置的错误状态。一定不要忘记,控件是有可能失效的;因此,公司必须建立起一支功能全面的事件响应团队来。