该漏洞主要是未对网络图片的合法性进行检查,就直接放入img标签的src属性中,导致漏洞产生。目前网络上大部分网站都使用类似的方式处理网络图片,帖子主要以discuz做为例子。

目前影响discuz所有版本,Discus在处理网络图片时,未对网络图片合法性进行验证,导致可以注入链接,但这里利用起来局限性比较大,由于discuz本身启用了随机的formhash变量来防止CSRF攻击,因此此漏洞在CSRF上的利用还是具有一定的局限性,但实现挂马、刷流量、挂广告和网络钓鱼却没有什么难度。

利用方法:

利用网络图片进行网络钓鱼.

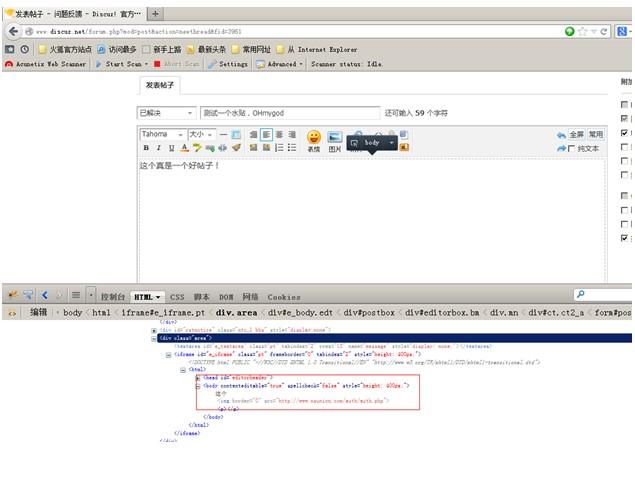

1. 找个discuz论坛发帖,网络图片插入自己构造的钓鱼页面。

2. 浏览帖子,可以看到跳出钓鱼页面。

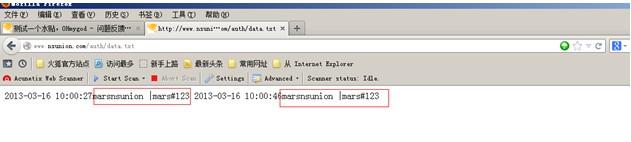

3. 安全意识差着会输入账号密码。

4. 攻击者可以获取到密码,钓鱼完成。

二.利用网络图片进行CSRF攻击,discuz本身利用formhash来防止CSRF,但由于这个只解决了自身的问题,并没考虑到使用方的网站架构。如果discuz使用者的主站和论坛使用同一个域,就有可能造成CSRF攻击,下面我们使用自己搭建的测试环境进行验证。

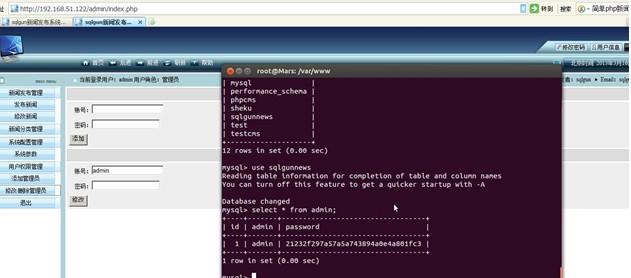

1. 在论坛发一个帖子,网络图片处插入新建一个管理员的账户链接。

2. 等待站点管理员登录主站后台,登陆后在没访问帖子前的数据库管理员数据如下图。

3. 以管理员登录后台,并访问帖子,可以看到请求了新建管理员的页面。

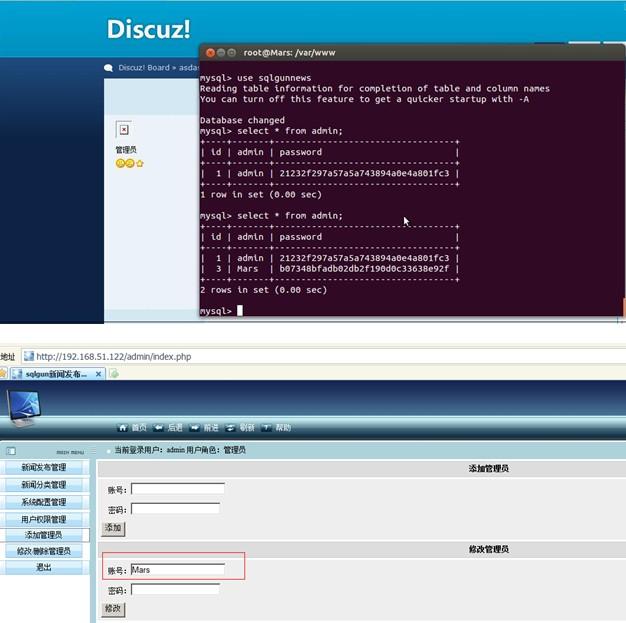

4. 查看数据库发现多了个管理员,使用管理可以正常登录主站管理后台。