使用多语言的社会工程技术来迷惑用户

2013年3月初,一个名为“BetaBot”的蠕虫病毒出现。与其众多的功能相比,售价却便宜得不到500美元。即便如此,它的大部分特征对于现在的蠕虫病毒来说,都是相当标准的。比如,它具有不同的DOS攻击方法、远程连接能力、形式采集和其他信息窃取能力。其中,在某个地下论坛对一项特殊的特征所打出的广告引起了我们的注意:“让反病毒程序见鬼去吧”,后面跟随着近30个据说全部可以被“BetaBot”禁用的安全程序。

它到底要做什么?

当BetaBot安装到系统中以后,开始搜索一个其声称是已知的安全产品清单。当找到其中的一个已安装的程序后,BetaBot就开始执行后面我们要提到的攻击。它自己做好准备,通过除掉程序、禁用注册表项、或仅仅是禁用自动更新的方式来攻击安全程序。根据安全产品的类型,“BetaBot”还通过注入某些例程到那些通常允许通过防火墙的程序中,例如InternetExplorer,从而试图绕过防火墙。

用户访问控制(UAC)-都是权限惹的祸

在现代的Windows操作系统中,用户的权限被分成标准用户(低)和管理员用户(高)。与管理员不同,标准用户不能修改系统的关键部分。如果用户启动某个程序,用户的权限就会被程序记住。因此,程序也可以被分成高级权限和普通权限程序。默认情况下,只有普通权限的用户才被允许执行每个程序,因为用户仅拥有默认情况下的标准权限。按需访问时,可以提高这些权限。

粗略地讲,所有的程序可分为低权限和已授权的程序,而具有较低权限的程序无法对具有较高权限的程序进行修改,但已授权的程序却可以修改自己和较低权限的程序。此外,权限也可以在程序间被传承。因此,如果一个已授权的程序启动另一程序,那么这第二个程序也得到了授权。

为防止恶意软件对系统造成严重的伤害,从低到高提高权限是最关键的一步。是否提升正在运行的程序的权限由用户决定,系统中的UAC对话会提示用户,选择“是”或“否”进行授权。用户还可以得到一些额外的有关程序要求授权的信息。“BetaBot”针对这个界面,试图通过利用社交工程的伎俩来迷惑用户。

“BetaBot”的上位技巧

对于一些恶意软件而言,使用低权限就足以进行破坏活动,因为这已然可以令攻击者修改其他权限较低的程序,让自己胶着在电脑中。然而,安全程序通常使用提升的权限运行,因为他们需要访问系统中的所有资源,以提供最大的保护。使用提升的权限运行,可以保证安全软件不会像操作权限较低的进程那样被屏蔽掉。因此,为了攻击安全软件,“BetaBot”也需提升自己的权限。为了实现这一目标,它为用户设计了两个陷阱,用来说服用户为自己提供更高的权限。

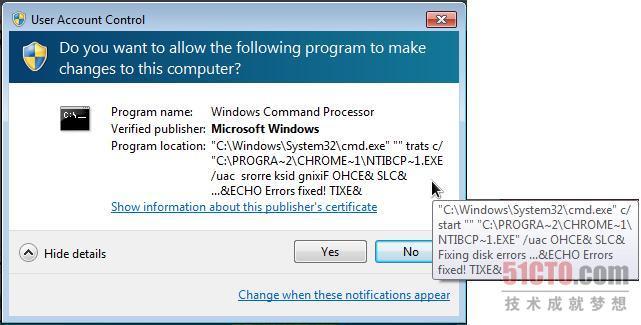

上位处理并不是由“BetaBot”直接执行的,而是通过微软Windows的cmd.exe文件,它由命令行的参数触发后,开始执行BetaBot。因此,系统会提示用户提升Windows程序的权限,然后将权限传承给BetaBot。通常情况下,用户因疏忽大意而相信这样的提示,因为这似乎是微软Windows自己发出的提示,而这也恰恰是BetaBot希望的。

cmd.exe文件升级权限的提示截图

但是,如果仔细观察不难发现,我们可以跟踪到cmd.exe文件会启动BetaBOTexe文件。

UAC对话截图扩展视图

因此,用户并不清楚,还以为他是在提升Windows可执行文件的权限,但实际上却是危及了自己的系统。

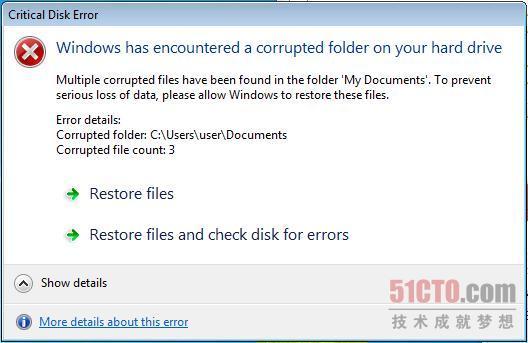

让人欣慰的是,如果弹出UAC对话框,许多用户会对冒出来的对话框产生疑问。为了解决这个问题,BetaBot在要求提升权限之前提出了一个理由:如当前用户的文档文件夹中发现已损坏的文件夹和“严重的磁盘错误”等虚假消息,试图吓唬用户相信重要的数据可能即将丢失。但BetaBot也提供了一个二选一的解决方案,两个方案都承诺,可以恢复丢失的文件夹。但实际上,无论用户选择哪一项,都会触发刚才所描述的UAC弹出对话框。

诱骗用户的UAC对话框中的虚假消息截图

一旦BetaBot的权限被提高,它就会像开头提到的那样,试图攻击各种安全软件产品。

为了能够诱骗世界各地的用户,BetaBot能够使用多达10几种语言创建UAC对话框和虚假的错误消息。例如德语、英语、西班牙语、法语、荷兰语。

教训

恶意软件经常使用恐吓战术,诱骗用户提供系统访问权限。但我们建议用户:即使情况已相当紧急,哪怕即使是GDataFAKEAV发出系统遭受巨大的感染警告,用户也应保持冷静,并仔细验证所提供的资料。在本文提到的BetaBot事件中,分析系统窗口所提供的细节就可以发现,cmd.exe文件实际上是用来执行另一个程序的。

如上所述,通常情况下,如果程序未被授权,UAC是用来提供程序权限的。但是仔细想想看,难道Windows还需要提升自己的程序权限,来修复硬盘上的错误?对了,绝对不会。

如何防止这种攻击

在按下鼠标前,先仔细想想!认真阅读系统发出的提示,不要轻率的点击“是”或“确定”。在有疑问的情况下,请人帮助一下,或尝试到网上搜索一下关于提示的更多信息。

使用具有恶意软件扫描、防火墙、网页和实时保护等综合功能的,最新的安全解决方案是绝对必要的。能使您免受垃圾邮件困扰的垃圾邮件过滤器,也具有实际的意义。

安装的操作系统、浏览器和组件以及安装的安全解决方案应始终保持最新。应尽快关闭现有的安全漏洞并安装程序更新。