前几天一个高校老师来电话,提到在即将进行的网络出口改造项目中,不少安全厂商开始引导他关注NGFW。然后老师自己对NGFW发表了一通看法,总结完其实就是一句话:不能做应用识别、线速、引流的防火墙不是好路由器。

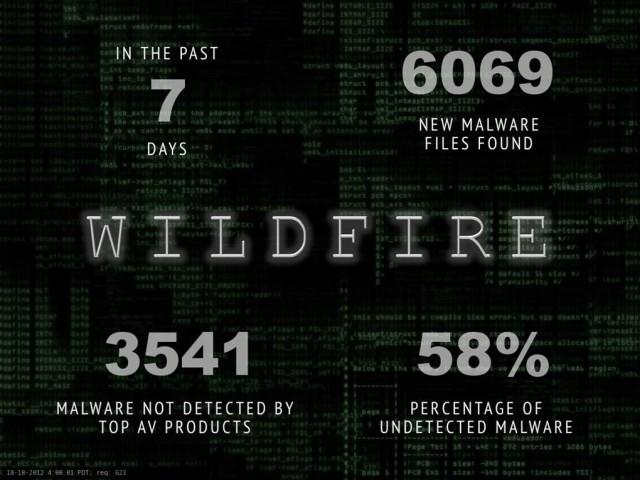

大量恶意软件不能被检测到

这句话至少说明了两个问题:第一,老师的需求,就是字面上的意思;第二,用户有自己的评估方式,任你厂商包装得如何花团锦簇,用户只从自身需求的角度看产品。在价格合理的前提下,产品对用户需求的满足度越高,用户的接受程度(至少是兴趣)自然也就越高。

请大家一起看看在业务模型的角度,用户是不是能接受NGFW。

先圈定范围。Gartner认为NGFW的潜在用户是Enterprise,本土化的翻译叫做行业用户。运营商可以算作一类行业用户,但中小企业不行,其需求和资金投入决定了NGFW不是它们的菜。

然后来看应用场景。目前NGFW的应用场景主要分两大类,一类是以南北向流量为主的互联网出口,另一类是以东西向流量为主的数据中心(特指以虚拟化技术为基础的大型数据中心)。这基本等同于传统防火墙的应用场景,所以Gartner一直把NGFW的数据放到EnterpriseFirewall里合并统计。

互联网出口——运营商、教育和IDC

虽然所有行业用户都会有自己的互联网出口,但其需求却有很大差异。如果是带有运营性质的网络,运营者不必对安全负责,所以此类用户对边缘网关的需求主要体现在网络层面。

先看运营商。城域网及以上层面基本没有安全网关的位置,除非IPv4地址不够,才会考虑引入安全产品做NAT(4/4、4/6)。这点需求,傻快傻快的传统防火墙显然更合适。对二三线运营商和小区宽带来说,NAT(4/4及审计)、多链路负载均衡、流控、基于应用的引流是刚需,NGFW比传统防火墙有优势,但对愈发强大的专业流控产品来说可能稍显劣势。

再看教育行业。高校网络中心或市、区级信息中心其实等同于中小运营商,对边缘网关的刚需自然也大同小异——NAT(4/4、4/6及审计)、多链路负载均衡、流控、基于应用的引流。不过他们多少要考虑安全问题,否则出了事头疼的还是自己,所以对IPS、AV都有比较明显的需求(不过不是刚需)。此外,教育行业用户对审计的需求相当强,不少用户在交流中都提到过关键字级别的过滤与审计(刚需)。如果能在合理的价格区间内,在性能满足需求的前提下提供有效的安全保障,并且有足够强的审计功能,NGFW会体现出一些优势。

最后提一下IDC,因为它有运营性质,理论上安全也不是刚需。不过现在IDC运营者必须考虑DDoS攻击防范,NGFW目前只能做在线式的抗DDoS,无法从根本上解决问题,很难得到用户信任。至于安全服务化、增值化,国内IDC业者似乎很早以前就开始推,但一直也没形成气候。

互联网出口——其他行业

除了运营商、教育和IDC,其他行业用户的互联网出口对安全网关的需求又有所不同,应该说更关注安全。

除了NAT(4/4及审计)、多链路负载均衡、流控和基于应用的引流,VPN也成为刚需的一部分。这类用户对IPS和AV的需求更加旺盛,但仍构不成刚需。此外,虽然一些NGFW产品已经具有一定的上网行为管理和DLP功能,但对于大型行业用户来说仍不够专业,因此难以取代单独功能的设备。

不过,部分用户在交流中也坦言被NGFW的一些新特性所吸引,产生了摸着石头过河的意愿。比如健全的用户身份系统,能让配置和运维更简单高效,报表功能更强大全面。再比如最基础的应用识别功能,有让管理运维思路走向白名单化的趋势,如果识别率够高、误识别率够低,无疑能让网络运行效率更高,也更安全。

在许多行业专网中,安全网关本身就已经有取代路由器的趋势。如果NGFW在动态路由方面支持比较完善,那么对于传统防火墙和路由器来说更具竞争力。这个市场很大,有待国内安全厂商充分挖掘。

最后,NGFW对于此类用户还有一个比较现实的问题,就是管理权的归属。这个问题处理不好,恐怕会对NGFW的普及造成负面影响。刚刚又有用户和笔者讨论过这个问题,他们集团之前采购了上网行为管理设备做流控和审计,但安全运维部门和网络运维部门在设备的管理权上产生纠纷,最后只用它来做审计,同时又采购了一台流控设备交给网络运维部门使用,完全就是重复浪费。安全功能的集成化是大势,用户的IT组织架构必须适应这种融合的趋势,进行适当的调整。

数据中心

说完行业,再来看数据中心。对于以东西向流量为主的大型数据中心而言,安全防护的重点在内部。出口也不是不重要,但最多当做一个独立的安全域去看待就够了。其对安全网关的刚需比起互联网出口有了不小的变化,主要包括2-4层访问控制、服务器负载均衡、IPS和WAF/防篡改。

写到这里不由感叹,深圳某公司的眼光真毒,其类NGFW产品应该也是国内销售额最高的,应该给产品规划人员加薪。

NGFW的一个切入点在于应用识别和基于应用的白名单控制,这虽然还不算刚需,但可以给数据中心的安全保障提供额外的技术手段。海外已经有了比较成熟的部署模型,甚至进入到行业规范;国内也有行业用户开始尝试,思路在之前大连电子政务外网的案例中有过详细阐述。

不过,对于NGFW在数据中心内部的应用,目前运营者还不是很看好。其实,大部分运营者对数据中心内部安全防护尚无清晰的解决思路,流量到底是牵出来给一个高大强的设备处理,还是通过VM版本的安全设备处理,还没有个主流意见。但流量不管是迁出还是在内部消化,现有NGFW产品都面临性能和成本方面的瓶颈。像BTAS麾下的商业数据中心,内部流量动辄百G起步,NGFW的部署成本太高,方案也太复杂。

数据中心出口面临的另一个严重的安全威胁是DDoS,刚才分析IDC的时候已经说了,目前的NGFW产品很难赢得用户信任。

对于VM形式交付的NGFW方案,未来倒是值得谨慎看好。大型行业用户如果将业务从本地向云端(尤其是公有云)迁移,多样化的安全需求只能靠自己解决。在这方面,行业巨擘已经给出了非常全面的方案。

总结:高举低打才能成就NGFW

基本上把行业用户的主要需求总结了一遍,NGFW能否被用户接受,人人心里都应该有数了。

可以看到,未来NGFW的主战场还是以南北向流量为主的互联网出口,用户长期以来的刚性需求其实就是高性能NAT,这也是大部分场景中传统防火墙能取代路由器的主要原因。今天,残酷的现实令应用识别、流控和基于应用的引流成为新的刚需,善于此道的NGFW也就有了足够的群众基础,甚至让业界产生了“下一代的精髓就是流控”的判断。

这绝对是中国特色。海外用户普遍认为IPS及智能联动才是NGFW的精髓,国内用户却把优先级排到应用识别、流控和基于应用的引流后面。想在国内市场有所斩获的NGFW厂商,除了必须充分认识到这一点、在功能上有所侧重外,行销上还要高举低打,直击用户痛点。不过,纵观目前市售NGFW产品,能做到这一步的还不多。在专业流控产品和单一功能安全产品的夹击下,NGFW的普及之路仍然漫长。