到目前为止,我们已经在***版本的微软Hyper-V方面作了相当深入的介绍:网络功能方面的巨大变化、可扩展性方面的改进、NUMA管理、集群补丁以及虚拟机监控。

现在不妨把注意力转移到安全和灾难恢复方面的改进,尤其是Bitlocker驱动器加密(BDE)和Hyper-V 复制(HVR)特性。

想确保不法分子没有控制你的虚拟硬盘格式(VHDX)/虚拟机文件,第二个***方法就是对存储这些文件的驱动器进行加密。***方法就是为你的数据中心采用妥善的物理安全措施。

在随带可信平台模块(TPM)芯片的服务器上使用BDE,以便对存储虚拟机的驱动器进行加密,这会带来非常小(1%-2%)的性能开销,同时让你吃下定心丸:就算磁盘被人拆下了,也无法读取里面的数据。TPM芯片的管理在Windows 8和Server 2012中已得到了改进,因而有助于配置起来顺畅得多。不过要留意:你无法在虚拟机里面使用BDE,只能在存储VHDX的磁盘上使用BDE。采用集群共享卷(CSV)2.0格式化的共享式存储区域网(SAN)卷现在可以用Bitlocker加以保护。

针对Hyper-V的其他安全建议与之前版本中仍然一样:如果你不需要虚拟机许可,只在主机上运行管理和备份代理软件,那就使用Server Core(现在容易得多,这归因于GUI可以安装,可用来初始配置服务器,然后予以清除),或使用Hyper-V服务器;有一个单独的网卡用于管理,使用管理员隔离机制,以确保主机管理员无法访问虚拟机,或虚拟机管理员无法访问主机;并且考虑为你的网络使用IPSec(你的网卡中有相应的硬件支持)。微软自己的内部测试实验室规定使用IPSec,因而实时迁移(Live Migration)以及Hyper-V的其他特性已接受了这方面的广泛测试。

对Hyper-V管理员来说,大环境下的帐户管理有点麻烦,因为他们常常必须是每一个主机上的本地管理员。Windows Server 2012添加了一个新的本地安全群组:Hyper-V管理员,这让群组成员可以全面访问Hyper-V的所有特性,不用为他们授予全面的本地管理员访问权。

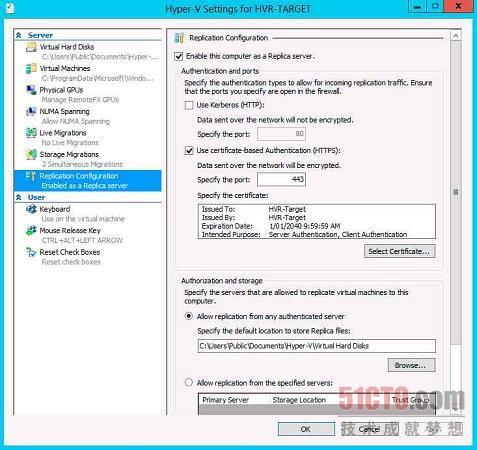

图1:配置HVR非常简单直观。

为新特性库增添的这项特性绝对让中小企业最激动人心,因而让灾难恢复功能在中小企业的预算范围之内,而之前它们根本无法享用这种功能。#p#

Hyper-V 复制特性提供了将虚拟机从一个主机异步复制到另一个主机的功能,不需要共享式存储或任何特殊硬件;复制关系的每一端可以是独立主机或集群。主机不需要在同一个域里面,它们也不需要加入到域;复制的虚拟机可以是得到Hyper-V支持的任何操作系统。复制操作可以在普通的非对称数字用户线路(ADSL或)其他低速连接上进行,取决于每个虚拟机中变化的数据量以及你在复制几个虚拟机。

可能会采用HVR的场景是分支机构的虚拟机,它们通过复制回到总部来加以保护,以及IT服务提供商提供保护虚拟机这项额外服务的小公司。

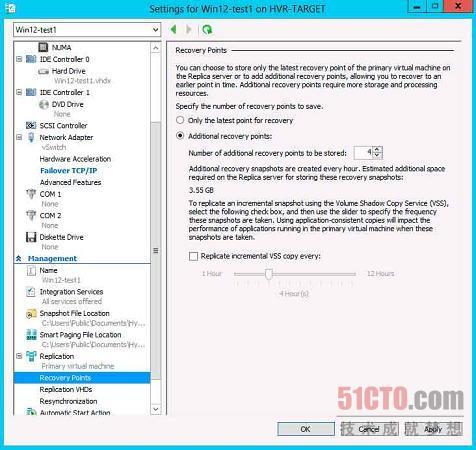

想实施HVR,你需要确定主要主机和复制主机是不是在同一个网络/域,或者确定防火墙是不是把两者隔离开来。就同一域或可信域主机而言,你可以使用Kerberos验证技术,这项技术任由复制流量处于未加密状态。至于其他的所有场景,你需要实施验证证书和流量加密。你可以将某些VHD/VHDX文件排除在复制对象之外,还可以选择是否想要额外的复制点。默认情况下,仅仅保留虚拟机的“***”拷贝,你可以选择保留额外的每小时恢复点,让你可以在一段时间以后恢复虚拟机(比如在感染了恶意软件之后)。复制时滞在5分钟到15分钟之间,具体取决于每次复制操作所需要的时间。

图2:配置需要保存的额外复制点为你提供了一些灵活性,能够在一段时间以后将虚拟机灵活地“恢复”到之前的点。

要注意:HVR是从一个主机到另一个主机的单一复制关系,你无法为了同一个虚拟机而把多个主机串联起来,不过某个主机对不同的虚拟机来说既可以是主要主机,又可以是复制主机;根据你的环境需要,不同的虚拟机可以从一个主机复制到不同的主机。

要是任何一端将是Hyper-V集群的一部分,需要为该集群启用Hyper-V Replica Broker角色。如果你运行带事务日志的应用程序,还可以选择启用应用程序一致恢复点,这会在复制操作之前利用卷影复制服务(VSS),让应用程序暂时静止,从而确保复制虚拟机里面的应用程序会成功地开始运行。

要是有足够的带宽可以使用,初始复制就会在网络上进行,或立即进行,或以后在指定的时间进行,你还可以备份到外部介质上,然后转移到复制站点。如果你在复制站点已经有了虚拟机的备份副本,还可以将它指定为初始配置的起始点。#p#

HVR包括了必要的Windows防火墙例外规则,但是你需要手动启用它们。在我自己测试安装HVR的过程中,这是个异常简单的过程;需要小心处理的部分就是在每一端设置X.509v3证书,但那是由于我在使用自签名证书。在使用第三方证书的生产环境中,整个过程(初始复制除外)用不了10分钟就能搞定。

一旦初始复制完成,你要做的***步就是,在复制主机上进行Test Failover(测试故障切换),这将启动虚拟机(“–Test”将添加到其名称中),确保应用程序和服务正常运行。

如果你得到了充分的预警:某个站点即将受到影响,可以在***关闭虚拟机后执行Planned Failover(计划故障切换),这将完成所有的复制,那样没有数据丢失。如果另一方面站点突然遇到了不测,你就得在复制服务器上执行故障切换,要是灾难发生之前一些变化的数据没有复制过去,数据就有可能丢失。另外,要是有Reverse Replication(逆向复制),你还可以启用这项特性,将虚拟机逆向复制到原始主机上。

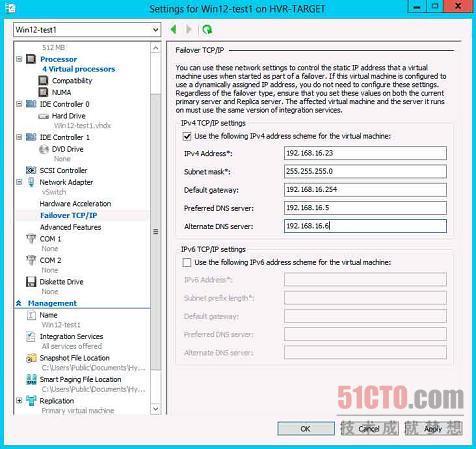

图3:配置好了另外的TCP/IP设置,等到虚拟机在复制站点开始运行,HVR会自动把这些IP地址注入到虚拟机。

HVR让你可以为虚拟机配置不同的IP地址,以便在主要主机和复制主机上使用,但是没有更改DNS记录的内置机制,这项操作必须手动执行。要留意:虽然复制主机上的虚拟机并未运行,因而并不耗用处理器和网络资源,但是如果你有许多虚拟机,就需要相应调整存储空间的大小,因为它们的VHD(X)文件几乎持续不断地被写入到存储空间。

虽然HVR的这样一些局限性对企业级环境来说是个重大障碍,但HVR提供了安装简单、易于管理的优点,因而使得它对中小企业来说再理想不过了。

原文来自:http://virtualizationreview.com/articles/2013/04/15/hyper-v-dive-6-security-dr.aspx