随着互联网的不断变化与发展,安全威胁也愈发演化的更为隐秘、更高级,波及的网络范围也更为广泛;APT(高级持续性攻击)就是所述的这样的攻击行为。如我们所知,APT攻击的突出特点可总结如下:

(1) 在安全渗透的纵深上,APT攻击涵盖了从网关到网络中服务器区、个人电脑等接入层的各个层次。

(2) BYOD成了APT攻击的重要突破口,而绝大多数的安全产品缺乏对BYOD的有效管理与保护。

(3) APT攻击是完全意义上的混合型攻击:涵盖了社会工程学、病毒、0Day漏洞、木马、注入攻击、加密等多种新型的攻击手段,潜伏周期长、隐蔽性极强。传统的安全设备,单一功能的检测手段无法防御APT。

基于以上特点,APT攻击不在是单一型安全产品,单层防御能解决的问题,综合性防御、多层网络防御与检测技术、本地与云端资源的调用才是防御之道。

Fortinet最新的发布的安全操作系统FortiOS 5.0, 基于BYOD时代的网络时代的安全出发,新增150多项功能增加与改善,包括用户信誉评分系统、BOYD安全控制与基于设备的安全策略、双引擎的病毒扫描、全天候的终端安全保护、强用户身份认证、僵尸网络的高级防护等创新功能模块;辅以全面的多功能安全引擎(包括访问控制、病毒防御、入侵防御、内容过滤、应用控制等),为APT的攻击提供了从网络接入层到网关、从物理层到应用层的大纵深、全面有效的安全保护方案:

1.1 通过把安全控制延伸到企业网络的接入层,为APT攻击提供纵深的保护

(1) 通过在客户端上(包括PC、Android终端、iOS终端)安装FortiClient5安全套件,实现网络接入层的安全保护:

◆ 实现客户端的防火墙、入侵检测、VPN安全接入

◆客户端的安全漏洞扫描

◆客户端的在线及离线的接入策略强制

(2) 利用FortiAP,实现安全的无线接入

使得无线接入终端的所有流量在进入企业的网络前都经过FortiGate的强大的UTM模块的安全扫描,在无线接入层进行APT攻击的检测:

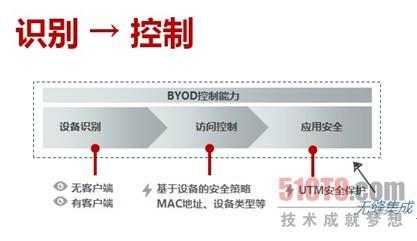

1.2 BYOD的安全保护

在BYOD时代,大量的、各种各样的终端设备开始接入网络,这些安全终端的安全特性差异很大,如果一个企业或组织不能很好地管理BOYD,那么新的安全风险比如APT,就会接踵而至。

一般来说,BYOD的安全保护需要解决如下三个问题:

◆Who?(你是谁?)

◆Where?(你想访问哪里?)

◆What?(你想访问什么内容?)

Fortinet的BOYD解决方案完整地覆盖了以上的内容:

(1) BYOD的权限控制解决Who(用户身份)的问题:

BYOD设备类型识别与控制:FortiOS5的设备识别控制功能能识别绝大多数包括Android iOS等智能终端在内的移动设备,并能根据设备的不同类别应用不同安全控制策略:

(2) FortiAuthenticator(认证服务器)与FortiToken(动态令牌)一起实现了统一接入控制与强身份认证

(3) 应用Fortinet的UTM功能模块如防病毒、入侵检测、数据防泄漏、Web过滤等实现内容层的APT过滤。

1.3 双引擎病毒扫描

Fortinet公司的防病毒技术结合先进的特征和启发式检测引擎,提供多层次、实时防御不断发展的新病毒、间谍软件和其他类型的网页、电子邮件、文件传输流量中的恶意攻击。 FortiASIC内容处理器,集成到FortiGate 和FortiWiFi产品,加速了反病毒保护的特征扫描和启发式/ 异常检测操作,同时扩展了设备使用的网络范围从入门级设备到千兆核心网络或数据中心平台的使用设备。Fortinet 公司的防病毒支持基于SMTP 、POP3 、IMAP 、FTP 、HTTP、IM和P2P 协议的内容,以及所有主要的压缩文件格式。

此外,在FortiOS5中, Fortinet推出云端安全引擎,提供了高级反恶意软件技术,实现对APT攻击的强力保护:

在设备端发现了可疑的软件或代码时,FortiGate把可疑文件或特征传送FortiGuard云安全中心,云端的沙箱引擎将对其进行彻底的扫描,如发现是未知的安全威胁,FortiGuard将在第一时间发布新的特征库,推送到FortiGate设备,将有效防御APT攻击中利用0Day漏洞的安全威胁。

1.4 用户信誉系统:及时发现APT攻击的安全风险

FortiOS5 用户信誉评分系统就是一种防御网络恶意渗透过程中,及时地发现并防御安全威胁的方法。用户信誉评分系统是一种动态技术,它从网络中收集各种安全信息,进行聚合和关联,并将其与现有的安全基线做对比。网络用户的“信誉”评估,类似于银行通过贷款申请人的信用记录来对风险进行评估。

用户信誉评分主要通过如下几个用户活动进行评估:

(1) 失败的连接尝试

失败的连接尝试可能意味着恶意软件正试图连接到一个不存在的主机,因为恶意软件的控制者为了逃避检测已修改了自己的地址。重复地连接失败将会产生一个负面的评分。

(2) 应用程序威胁

通常一台安装了P2P应用的主机要比安装了游戏程序的主机安全风险更高。虽然这两种行为都可能有问题,但企业可对不同应用或网络行为设定不同的权重,从而获得相应的风险评分。

(3) 地理信息

频繁访问敌对国家或组织的网络,可能存在较大的安全风险。当然,这项功能也需要结合白名单来排除对已知站点的误报。

(4) IP会话信息

一台典型的内网PC通常应该是主动发起会话连接。如果一台PC开始监听某个端口,接受来自外网的连接,便可被视为可疑或危险的活动。

(5) 网站分类

访问某些类型的网站,如黑客网站,应被视为有风险的活动并获得相应的评分。

通过不断跟踪网络使用者的行为并累计评分,安全异常或危险将被浮现出来,通过安全管理员的调查分析,避免严重安全事件的发生。用户信誉评分系统也可设置报警阈值,从而在第一时间通知安全管理员,以便更好地控制和防御。

1.5 FortiOS 5的僵尸网络防御的功能,实现了对APT攻击的有效打击

FortiOS 5装备了僵尸网络防御的功能,辅以云端的实时更新的IP信誉数据库、C&C服务器IP与端口,准确、及时发现并切断肉鸡控制的C&C网络连接,实施对APT攻击的精准打击:

1.6 全方位多功能立体防御

Fortinet有着业界最完善的UTM功能,其成熟的防病毒、入侵检测、Web分类过滤、垃圾邮件过滤、VPN隧道的应用层安全检测等功能,配合以FortiGuard云安全中心的安全威胁的全球监控,为APT攻击的防护更是添加上一层坚固的盾牌。