根据NIST的定义,APT攻击是指精通复杂技术的攻击者利用多种攻击向量,如网络,物理和欺诈等,借助丰富资源创建机会实现自己目的。这些目的通常包括对目标企业的信息技术架构进行篡改从而盗取数据(如将数据从内网输送到外网),执行或阻止一项任务、程序;又或者是潜入对方架构中伺机进行偷取数据。

APT攻击已给不少的大型公司或企业机构造成了价值不菲的损失,作为一种高效、精确的网络攻击方式,迅速成为企业信息安全最大的威胁之一。2010年Google遭受了Aurora攻击,网络被入侵数月,造成了各种系统数据的大量泄漏,RSA公司在遭受了APT攻击后,SecureID令牌技术文件外泄,导致了全球上千万的SecurID的使用者都感到极大的恐慌。

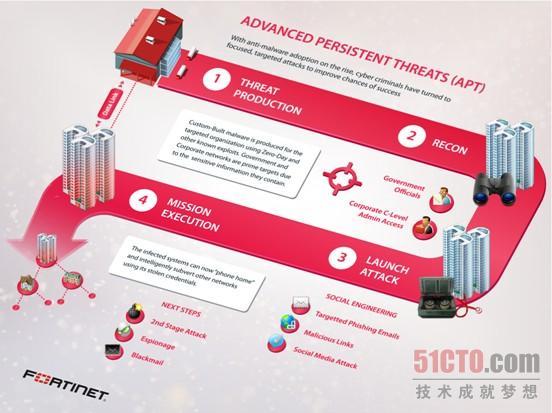

那么,APT攻击是怎样进行的?

根据APT的行为特点,APT攻击大体上可以划分为如下几个阶段:

(1) 信息收集:攻击者采用针对性APT攻击,收集预定目标IT架构信息,包括企业的组织架构、关键业务应用、企业组织的角色和关系。然后采用社交工程的攻击手法,包括构造伪造身份的电子邮件等手段骗取用户信任

(2) 获取入口点。利用电子邮件、即时通信软件、社交网络、微博或者应用程序漏洞找到进入目标网络的大门。骗取用户点击邮件或微博中的网络链接或下载恶意软件,最终建立与目标之间的连接。

(3) 命令与控制 (C&C 通信):APT攻击活动首先在目标网络中找出放有敏感信息的重要计算机。然后,APT攻击活动利用网络通信协议来与C&C服务器通讯,C&C通常混入合法流量或者通过先攻陷一台合法服务器作为C&C服务器的方式来逃避安全设备的检查。

(4) 深入渗透:在获得对目标网络的入口与控制点之后,攻击者开始漫游用户网络以寻找存放敏感信息的计算机,采用0Day工具、Pass the Hash以及暴力法等手段获取管理员权限。

(5) 发掘资料:通过目录浏览、控制邮件服务器阅读关键邮件信息等手段来发掘用户的关键资料。为了获取最有价值的数据,APT会长期低调地潜伏。

(6) 隐蔽地窃取资料:入侵者这时通过控制的客户端,分布式地使用合法加密的数据通道、Tor 匿名网络等管道悄无声息地把偷窃到的数据上传到控制服务器。完全绕开了企业的安全审计和异常检测的保护。

通过以上的分析,我们可以知道,APT攻击有着如下突出的特点:

(1) 在安全渗透的纵深上,APT攻击涵盖了从网关到网络中服务器区、个人电脑等接入层的各个层次。

(2) BYOD成了APT攻击的重要突破口,而绝大多数的安全产品缺乏对BYOD的有效管理与保护。

(3) APT攻击是完全意义上的混合型攻击:涵盖了社会工程学、病毒、0Day漏洞、木马、注入攻击、加密等多种新型的攻击手段,潜伏周期长、隐蔽性极强。传统的安全设备,单一功能的检测手段无法防御APT。

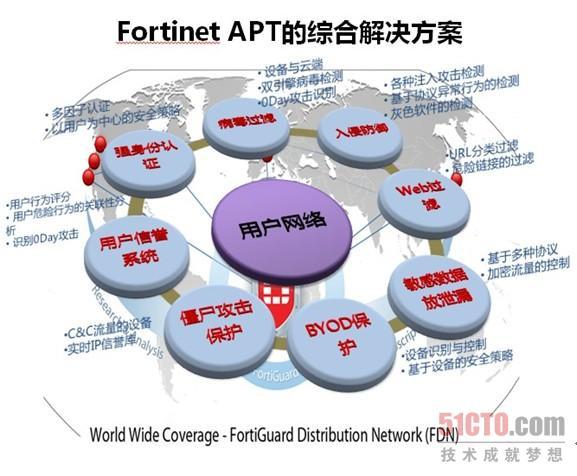

Fortinet公司最新的发布的安全操作系统FortiOS 5.0中, 增加了用户信誉评分系统、BOYD安全控制与基于设备的安全策略、双引擎的病毒扫描、全天候的终端安全保护、强用户身份认证、僵尸网络的高级防护等创新功能模块;辅以全面的多功能安全引擎(包括访问控制、病毒防御、入侵防御、内容过滤、应用控制等),为APT的攻击提供了从网络接入层到网关、从物理层到应用层的大纵深、全面有效的安全保护方案: