如果你关注安全新闻,你可能已经看到过来自彭博公司(Bloomberg )关于在2009年可口可乐公司受到黑客攻击,盗取了关于一项重要并购交易的商业机密信息的相关报道,而投资者尚不知道这些情况。这个交易是相当的重要,涉及一笔价值24亿美元现金试图收购中国汇源果汁集团,最终该收购案由于不明原因而以失败而告终。现在,我们非常感谢此次报道,我们可以了解到通过这些攻击可能泄露了此次交易的某些敏感信息,虽然我们不知道黑客本身在此次失败的交易中扮演了何种角色,但是这些黑客的行动很有可能决定了这么一个重要交易过程的命运,这是非常可怕的。然而,当时,FBI曾告诉可口可乐公司关于黑客的入侵,但是可口可乐公司并没有披露真实的情况。

事实上,这并非是一次罕见的事件。去年,黑客通过不同网络手段将英国天然气集团作为打击的目标,尽管该公司从未向外界公布。这些攻击目标的类型正变得越来越多,不仅包括个人信息,而且也包括财务数据。无论是自身的原因还是有相关利益的第三方,商业交易和并购都有可能被一组黑客破坏。因此,这就不奇怪为什么许多公司认为它们不应该去公开披露这些攻击了,无论是投资者,还是公司内部的管理者都应该隐藏这些信息,清除受感染的系统以及采取相关的行动。这些疏漏就是为什么早在2011年美国证券交易委员会(SEC)提出了一个指导性方针,告知受到类似事件受害的相关公司它们应该采取何种行动。

相比之下,就在上个月,格鲁吉亚计算机应急响应小组(CERT)研究所发表了一份完美的案例,讲述了应该如何应对这样的网上活动,详细描述了发生在2011年针对格鲁吉亚境内的新闻网站,博客和政府网站的攻击行为。通过阅读这份27页的报告,我们可以从中了解到它们的安全团队发现这次事件仅仅导致了390台电脑受到恶意程序的感染。此外,这并不是某些未成年人随机寻找攻击目标而寻找所谓的兴奋感。此次攻击目标是将某些特定的政治积极分子网站作为有动机的攻击,从而影响持有一个特定政治观点的人们。例如,他们攻击一个新闻网站,然后丑化新闻报道中的具体对象。

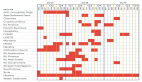

此次攻击开始于2011年3月,第一个实例是该恶意程序被发现窃取格鲁吉亚境内网站的文件和认证。今年,为了绕过防火墙和入侵检测系统(IDS),该病毒进行了几次修改变得更难被监测到。到了十二月,受感染的系统能够被远程控制,并且具有通过keylogging键盘记录木马手段进行视频录像以及截图功能。所有这些感染的系统都源自于一个简单的脚本文件被植入到被黑客攻击的新闻网站中,利用零日漏洞(zero-day exploit)将ActiveX, PDF 文件和Java程序作为攻击的目标。

一旦被感染,恶意病毒会扫描攻击的计算机是否处于UTC+3或UTC+4时区(即东欧到俄罗斯),这再次表明了这是一次有针对性的网络攻击。然后,该病毒会被伪装成calc.exe 文件并且将某些代码植入到浏览器中以此命令进行通信和控制服务器。该代码非常复杂,它可以同时从几个不同的IP地址进行更新。报道的最后指出,在此次调查的背后,该团队展示了一些阻止这些攻击的步骤,包括阻止执行该命令和控制服务器,与安全公司合作在入侵检测系统(IDS)中增加适当的监测设备,与各个执法机构合作,与那些不负责任的托管服务提供商联系获取离线的服务器信息,并获取日志文件进行分析。

任何公司都应该经历过被黑客攻击的事件,这是一个很好的例子。它表明网络攻击不仅比以前变得更加复杂,而且也非常具有针对性。虽然目前仍然有许多非针对性恶意软件威胁,但是我们的安全解决方案还足以能够应付。大多数的公司都花了最少的努力以确保它们的网络安全,导致了管理人员认为公司的系统不会被破坏。但是,当涉及此次类型的事件时,针对性攻击的目标是特定的数据,提前进行准备变得相当困难,这就为什么正确的取证以及披露出来是如此的重要。假设一个非针对性攻击,当一名IT管理员监测到一个漏洞时,他或她所做的最糟糕的情况是在对病毒进行清理后就简单的将其搁置了。如果任何东西看起来都很可疑,那么你永远不知道该攻击的真实效果有多大。

如果你是一名负责网络工作的员工,无论是在家大公司还是小公司,通过分析这些报告中的网络攻击类型能够提供给你一些宝贵的信息,不仅仅是类似的针对性攻击,还有通过对漏洞的调查获取相关信息, 并且在最后应该将攻击的类型披露出来。不幸的是,目前正在进行的绝大多数的网络攻击仍然是非常鲜有人知的。前美国参议院网络顾问Jacob Olcott告诉彭博:“目前,大部分公司有关重大事项的信息很少出现在它们的相关网站上,” 因此, “投资者不知道今天发生了什么事情。”