背景资料

Stuxnet蠕虫病毒(超级工厂病毒)是世界上首个专门针对工业控制系统编写的破坏性病毒,能够利用对windows系统和西门子SIMATIC WinCC系统的7个漏洞进行攻击。特别是针对西门子公司的SIMATIC WinCC监控与数据采集 (SCADA) 系统进行攻击,由于该系统在我国的多个重要行业应用广泛,被用来进行钢铁、电力、能源、化工等重要行业的人机交互与监控。 传播途径:该病毒主要通过U盘和局域网进行传播。历史“贡献”:曾造成伊朗核电站推迟发电。 2010-09-25,进入中国。

一直以来,2010年发生的Stuxnet案件被安全专家认为是一场有目的性的网络战争,攻击者使用一个精心设计的恶意软件打击在伊朗核工厂内SCADA系统。

尽管在多数情况下,SCADA工控系统扮演着相当重要的角色,但是在黑客眼中他们并不安全。

渗透过程

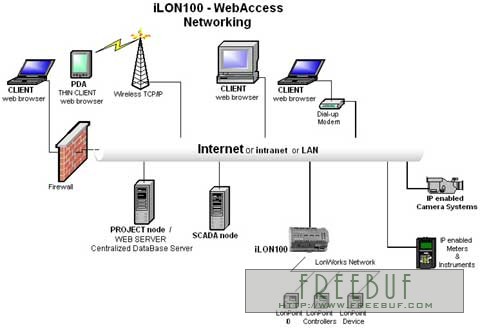

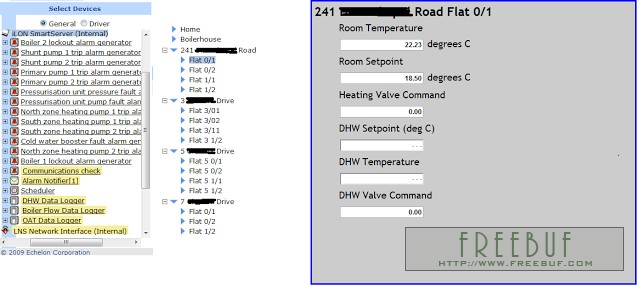

下面这个SCADA系统是我在互联网上找到的:iLON100 echelon SCADA system.

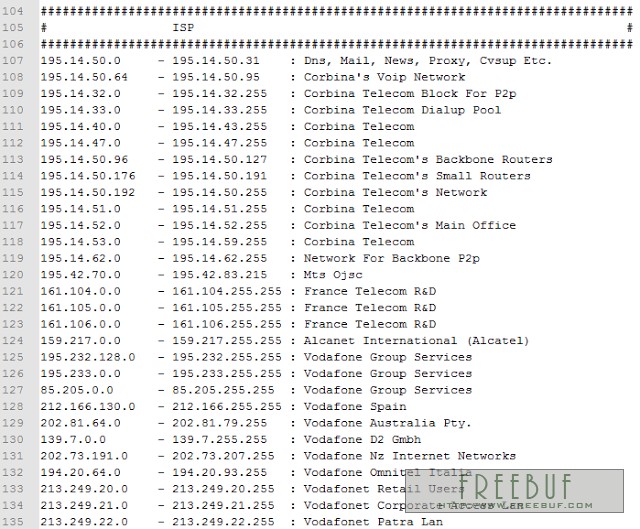

要进行目标识别,各研究必须被限制在一个特定的IP范围内,在此范围内进行扫描;要辨识出该范围,黑客需要一个ISP实例;

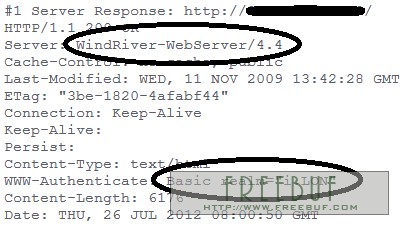

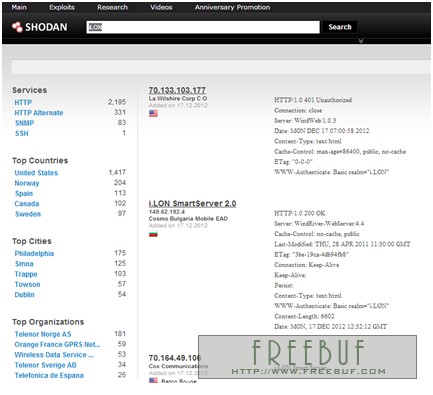

通过分析服务器响应,我们发现有些响应包头中包含WindRiver-WebServer,并且在WWW-Authentication使用Basic realm-”i.LON”,我们从而选择这些目标。

选中的目标运行echelon Smart server 2.0,这个版本服务器包含一系列0day漏洞并且在一段时间以前刚刚公布了一个。

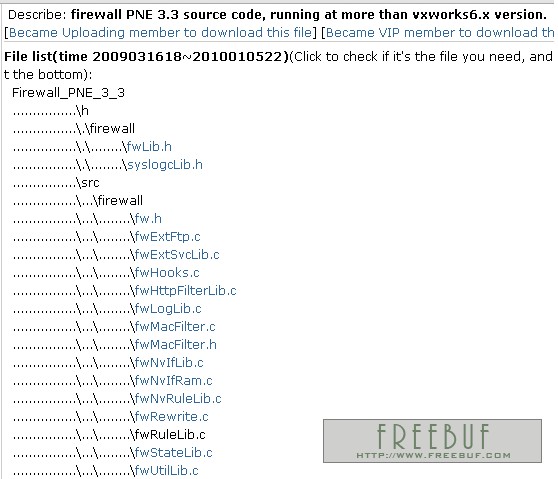

在一些研究之后,黑客发现了WindRiver防火墙源代码WindRiver firewalls,地址为WindRiver-Firewall-Source.

接下来攻击者就需要对最终目标执行exploit

在公开的报告中我们可以看到,SCADA中许多设备admin控制台被攻击者控制

在这里我们只看到一个设备被攻击者掌控,我们可以想象如果被控制的是一个核控制设备……后果将不堪设想!

总结

这里的例子步骤非常简单,只是为了表明关键基础设施安全的重要性。安全专家认为,SCADA系统暴露在因特网上是错误的。

许多黑客使用 “Shodan Computer Search Engine”搜索暴露在因特网上的SCADA系统,这个流行的网站提供了目标的许多敏感信息。

Shodan是一个与google类似的搜索引擎,可以搜索服务器、路由器、负载均衡设备和其他网络设备。

安全专家认为政府需要承担起保护工控系统的重任,防止可能遭到的外界攻击。

以下是几条安全建议:

1.使用VPN等安全的远程部署方式

2.删除、禁止或重命名默认系统账户

3.使用账号冻结策略减少暴力破解的风险

4.使用强壮密码策略

5.监控管理员层面的帐号建立如果你至今还认为SCADA系统是安全的,可以看看以下视频 “ReVuln – SCADA 0-day vulnerabilities“(需翻墙)。