微软安全研究员从中国不同城市购买了20台计算机,10台笔记本10台台式机。在仔细检查之后,他们从一台预装盗版WinXP SP3的笔记本上发现了恶意程序Nitol,还有3台分别感染了Trafog、EggDrop和Malat。只有感染Nitol的计算机在不停的尝试连接一个命令控制服务器,于是微软对此展开了跟踪研究,揭开了一个庞大的僵尸网络,这一行动被称为“Operation b70” (PDF)。

微软发现,Nitol能通过可移除储存媒介和网络共享传播,它的文件名叫LPK.DLL——所有应用程序都需要载入的DLL文件,因此非常便于传播。

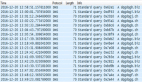

它有多个变种,变种A主要在中国流传,每个变种都硬编码一个命令控制服务器域名,感染最集中地区是广东、北京、上海和台北,主要控制命令服务器都位于中国,85.53%的病毒分析样本连接的是中国的服务器,53.33%的病毒样本连接3322.org下的子域名以获取控制命令服务器IP地址。

微软向美国地区法院申请限制令,获得了法院发布临时限制令,控制了3322.org域名,关闭了 Nitol僵尸网络。微软警告,购买盗版系统是有风险的。