在不到几小时时间内,多达30万台电脑和Mac将无法上网,除非用户立即清除其机器上的恶意软件。

根据打击DNSChanger安全专家小组表示,截至7月2日,仍然有25万到30万台电脑受到感染。

DNSChanger修改用户的计算机域名系统(DNS)设置来发送URL请求到攻击者自己的服务器,从而将受害者带到攻击者创建的网站。

美国联邦当局表示,多达400万台电脑和Mac受到感染,让攻击者净赚1400万美元。

美国联邦调查局发现要是直接关掉这些不法集团的服务器,那些已经中毒的电脑将无法上网,因此,美国联邦当局创建了安全网络,安装两台没病毒的互联网服务器,来取代这些攻击者的服务器,这样就不会出现突然断网的现象。 然而,由于经费问题,联邦当局这个服务器系统会在美国东部时间7月9日中午12点后关闭,届时,这些被感染的机器将失去网络连接。

不仅仅是消费者的电脑和Mac,DNSChanger还感染了政府机构和企业的电脑和系统。

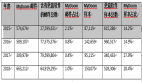

在财富500强企业中,约有12%的企业的电脑或路由器受到感染,3.6%的美国政府机构受到感染。

目前仍然有数十万的用户没有清理他们的计算机。清理工作是清除DNSChanger最艰难的部分。

有一家公司,清理了所有机器的DNSChanger,但是仍然重新受到感染,最终,该公司发现时连接到公共Wi-Fi的笔记本在传播该恶意软件。

即便如此,该公司付出的努力还是值得的,不仅能够减轻影响,而且能够为未来打击新恶意软件积累经验。

在未来,我们需要的是一个实时报警功能,当用户计算机被分流到替代服务器时,报警系统就会立即通知用户。目前这还只是一个想法,还未付诸于实际,因为这需要太多硬件和软件支持。

两个最大的互联网公司也在努力打击DNSChanger恶意软件。

在五月下旬,谷歌开始在搜索结果页的顶部警告受感染用户,几天以后,Facebook也向其用户发出了类似的警告。

用户可以使用多个免费工具来确定电脑是否受感染,例如DCWG刚刚发布的工具,在美国,用户可以访问dns-ok.us网站,其他检测网站可以在DCWG的网站上找到,其网站还提供了免费的删除该恶意软件的工具。

也许无法上网正好能够给用户敲响警钟。