接入交换机是用户进入网络的入口,所谓“病从口入”,接入交换机的安全控制,是全网安全控制的核心。

接入安全的原则是:以报文的特征(IP /MAC),而不是人的特征(用户名/密码)进行安全控制。1x认证的结果是为交换机提供合法的报文的特征(IP /MAC)记录。相关接入安全功能根据该原则展开,区别为对不同报文的识别和识别深入程度。

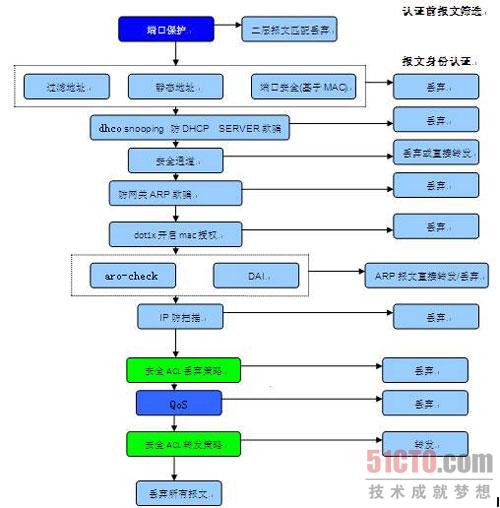

RG-S2900-E系列作为全千兆接入设备,如下图所示,提供从端口安全到防ARP欺骗,到ACL各个层面的安全控制。确保接入安全。

具体处理流程如下:

1、报文进入交换机以后,先进行端口保护处理,如果是保护口之间二层报文,则直接丢弃,其他报文进入下一个流程;

2、静态地址、过滤地址、端口安全(基于MAC)三个功能对报文的源MAC/目的MAC进行判断,如果处理结果是丢弃,则直接丢弃,否则进入下一个流程;

3、进行防DHCP SERVER欺骗判断,如果确定是伪造的DHCP SERVER报文,直接丢弃,否则进入下一个流程;

4、如果开启安全通道,匹配安全通道丢弃策略的报文直接丢弃,匹配安全通道转发策略的报文合并QoS策略后直接转发;

5、进行防网关ARP欺骗判断,如果确定是伪造的网关ARP报文,直接丢弃,否则进入下一个流程;

6、dot1x开启mac授权等同于开启1x身份认证,不同于端口安全(基于MAC),其优先级低于安全通道,没有通过1x身份认证获得MAC授权的报文直接丢弃,通过1x身份认证获得MAC授权的报文进入下一个流程;

7、arp–check/DAI功能对 ARP 报文进行判断,没有绑定IP或IP+MAC表项的ARP报文直接丢弃,有绑定IP或IP+MAC表项的ARP报文合并QoS策略后直接转发;

8、进行IP防扫描策略判断,如果匹配隔离策略,报文直接丢弃,否则转到下一个流程处理;

9、安全ACL策略判断,如果丢弃,则直接丢弃,否则转到下一个流程处理;

10、QoS策略判断,如果丢弃,则直接丢弃,否则转到下一个流程处理;

11、安全ACL策略判断,如果允许转发,则合并QoS策略后直接转发。