员工发微博对企事业单位来说是一柄双刃剑,即可以通过员工发布与企业相关的微博信息来扩大企业的影响力和知名度,却也可能因为随意的发布信息而导致企业名誉受损、泄密商业机密,而且员工无节制上微博网站还可能成为微博控导致工作效率流失。网康科技上网行为管理产品NS-ICG,可以为企事业单位解除这份担忧。

对微博行为进行管理,可以从保障信息安全和提升工作效率两方面入手,落实到具体的管理策略的配置需要包含以下方案:用户识别,发帖审计,过滤不良行为,非工作网页管理等。本系列上网行为管理实战配置系列文章将对上述四种方案一一进行了讲解。

微博行为管理方案实战配置系列①:用户识别

为何要进行用户识别

要想彻底杜绝风险,就要从问题的根源着手。但网络上大多是虚拟行为,无法通过网络行为查出问题所在。通过用户识别,将虚拟行为和真实身份对应,才能查出问题出自哪里,从而对当事人进行提醒和纠正。

实战配置

下面我们来讲解实现用户识别的配置过程。通过下图所呈现的真实场界面,可以发现配置过程非常便利:

步骤一

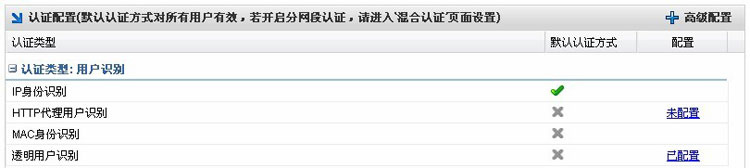

点击【用户管理】→【认证管理】→【认证配置】 出现以下页面:

可以看到,NS-ICG有四种用户识别方式。其中IP身份识别适用于静态IP环境,MAC身份识别适用于动态IP环境,HTTP代理用户识别适用于第三方代理服务器,透明用户识别适用于邮件/认证服务器。用户可自行选择适用的识别方式。#p#

步骤二

使用IP身份识别或MAC身份识别,直接在【默认认证方式】一栏的相应位置点击即可。

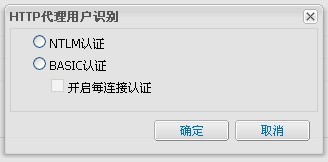

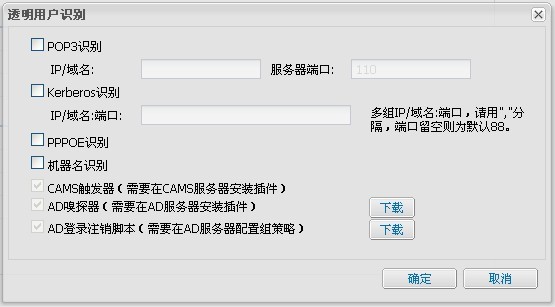

若使用HTTP代理用户识别或透明用户识别,需进行进一步设置。点击【配置】一栏的相应选项,可出现如下界面:

填写上述信息,即可完成配置。

策略设置完成后,点击右上角处的【立即生效】,该策略方可生效。

以上识别方式分别会将IP、MAC地址、登录账号或机器名与真实人员进行绑定。无论哪种方式,最终目的均为将虚拟行为与真实身份相联系,从而达到对员工行为的监管。

【编辑推荐】