VLAN技术将网络划分成虚拟局域网,这也是为了隔离网络广播,但是,在同一VLAN内的PC,仍然处在一个广播域中,也就是说,同一VLAN内各PC之间的通信不受限制。这时,可以使用基于MAC地址的访问控制列表,在每个端口做第二层过滤。命令如下(神州数码S3926交换机配置命令):

全局模式下创建访问列表1100:

- access-list 1100 permit [Sourcemac] [Sourcemac-wildcard bits] [Destinationmac] [Dourcemac-wildcard bits]

- access-list 1100 deny [Sourcemac] [Sourcemac-wildcard bits] [Destinationmac] [Dourcemac-wildcard bits]

全局模式下将访问列表1100应用到指定接口:

- access-group mac-acl 1100 in interface [interface name]

- access-group mac-acl 1100 in interface [interface name]

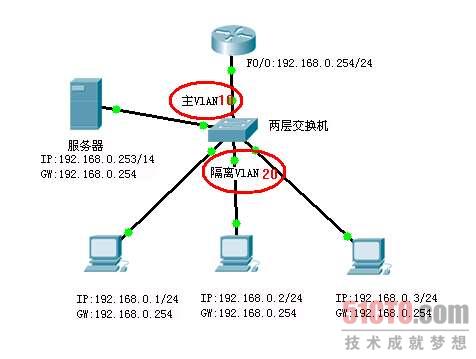

我们可以在交换机所有的接口启用如上的访问列表,可以做到基于MAC的精确过滤。但是,这种方法配置需要查找到每个接入PC的MAC地址并输入到访问列表中,比较繁琐,同时,还有一个弊端,当PC更改MAC地址时,需要更改访问列表规则,不然将起不到应有的作用。另外,还有这样一些情况,PC之间不允许通信,但所有PC允许与某一服务器或网关通信,拓扑如下图示:

实现如上的功能,使用基于MAC地址的访问控制可以实现,但是,操作起来比较繁琐。此时,我们可以使用私有VLAN来实现如上功能:

1、将连接服务器和路由器的交换机接口放置到VLAN 10中,设置VLAN 10为主VLAN:

- switch(Config)#vlan 10

- switch(Config-Vlan10)#private-vlan primary

2、将PC所在的接口放置到VLAN 20中,设置其为隔离VLAN:

- switch(Config)#vlan 20

- switch(Config-Vlan20)#private-vlan isolated

3、在主VLAN 10中联合隔离VLAN 20,以便VLAN 10内接口可以和VLAN 20内接口通信:

- switch(Config-Vlan10)#private-vlan association 20

4、安装如上图的IP配置,即可实现PC间不可通信,PC与网关和服务器可以通信。

VLAN技术中的基于第二层的网络隔离的内容就为大家介绍完了,希望大家通过以上的介绍已经深刻的理解了。

【编辑推荐】