ZeuS/ZBOT Trojans木马的标准行为之一是会下载设定文件。设定文件中含有其僵尸网络/傀儡网络Botnet的程序细节,如目标是哪个网站,要接触哪些URL来下载本身的更新或进行复制,要将偷到手的资料传到哪些URL,以及要到哪些URL去下载额外/备份的设定文件。

不过最近我看到ZeuS变种的原始设定文件参考了一式可疑的URL列表,供此变种下载备份设定文件。

图1 下载设定文件用的URL

这式来自ZeuS变种的列表经趋势科技侦测出为TSPY_ZBOT.BVQ。设定文件比多数的ZeuS变种长了许多,而其网域名看来也不太寻常。当我想要检查时,列表中所有的URL皆已无法进入,而多数的网域皆未经登记。

除此之外,URL列表中也未包括用来当做产生与更新复制的{已拦截}ikal.com。这个网站是ZeuS用来更新版本及设定文件的所在,通常都会被包含在相同的网域中。

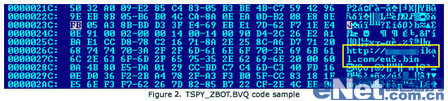

在检查恶意软件本身的程序代码时发现,恶意软件的确会自http://{已拦截}ikal.com/eu5.bin下载主要的设定文件。

图2 TSPY_ZBOT.BVQ程序码样本

就我的看法认为,使用ZeuS的网络犯罪份子刻意使用这个手法,来避免安全研究人员轻易地从他们的活动中取得资料。这些额外的URL可被用来当做备份更新位置,以防主要位置遭破获。

我更进一步发现,最近愈来愈多的ZeuS变种不再利用虚拟环境来运作,这表示安全研究人员需要更努力地在实体的Windows视窗环境中测试ZeuS样本。显然防毒公司的努力已对网络犯罪份子的运营造成伤害,逼迫犯罪份子们需要让分析工作变得更加困难。

在将所有要素加入考量之下,这的结果并非出乎意料之外。ZeuS仍是个进行中的威胁,而其也将持续演化得更加危险和难以躲避。

【编辑推荐】