ARP欺骗攻击是十分普遍的一种攻击形式,受攻击的机构内网会因为ARP欺骗攻击导致网络缓慢甚至停滞的现象发生。本篇文章将通过一次学校受到ARP欺骗攻击的实例,来讲述如何通过网络流量检测来查找出ARP欺骗攻击,从而解决网络缓慢的情况。

信息中心立即着手进行调查,据老师们反映上网有时候网页打开速度非常缓慢,有时丝毫没有动静,直接显示无法打开网页。不过,在非上班时间,如中午和晚上等休息时间,网络一切正常。

根据这一情况,网络硬件故障的可能性微乎其微,经过检查没有发现异常情况,排除了物理上的错误。看来是软件上的问题,脑海中的第一反应就是目前比较流行的ARP攻击。ARP协议的中文名为地址解析协议,用于将网络中的IP地址解析为硬件地址(MAC地址),以保证通信的顺利进行。当计算机接收到ARP应答数据包的时候,就会对本地的ARP缓存进行更新,将应答中的IP和MAC地址存储在ARP缓存中。所以在网络中,如果有人发送一个自己伪造的ARP应答,网络可能就会出现问题,这就是ARP欺骗,其常见的特征就是主机频繁掉线。

我们的网络症状与之非常相似,但是ARP攻击需要找到它的源头,一般的方法很难查找,需要在交换机上进行抓包分析,于是找到了IrisNetworkTrafficAnalyzer(以下简称Iris)。这是一款网络流量分析监测工具,可以帮助系统管理员轻易地捕获和查看用户的使用情况,同时检测进入和发出的信息流,自动进行存储和统计。这款软件的图标很像一只眼睛,看来“火眼金睛”是找到了,现在就花工夫怎么用好它了!

由于该教学楼的交换机是一台非网管型交换机,只好拿着笔记本电脑在网络设备房“蹲点”。把笔记本电脑连接在交换机端口上,打开Iris

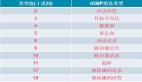

依旧是我们熟悉的典型Windows软件风格,单击开始捕获按钮,Iris开始工作,对数据包实施抓捕。Iris对数据包抓捕的同时对其进行分析,我可以点击某一时刻的数据包在快速分析窗口中查看解析内容。在Statistics(统计表)窗口中,我们可以浏览实时数据统计图,对Protocol(网络协议)、TopHosts(最高流量主机)、SizeDistribution(数据包大小分类)和Bandwidth(带宽)进行直接查看。

不一会,“凶手”出现了!Iris捕获窗口出现了大量的ARP数据包,Protocol(网络协议)图表显示出来的ARP数据包在不断增长!整个网络的流量一下加大了好几倍!

为了分析方便,用Iris的Filters(过滤)功能,将ARP和ReverseARP两种类型的数据过滤出来。终于,找到了ARP欺骗的真凶了,在捕获窗口中可以看到,有两个假IP地址(0.136.136.16和1.136.136.16),所有的ARP数据包源都是来自MAC地址为52:54:AB:37:0D:B0的电脑,终于掌握罪证了!也就是说,找到这个MAC地址的电脑就可以铲除祸根了!

接下来的工作就简单了,拿出平时记录好的“MAC-IP-计算机名”对应表,找到真凶电脑,对其进行断网、系统重装、查杀病毒等操作,确认安全后,再连接上网。网络又恢复了往日的宁静,学校的正常教学秩序得到了保证。

【编辑推荐】