最近《WPA2无线安全协议发现惊天漏洞!》这篇文章被疯狂转载,其原因都来自于AirTight的言论:由于一个被忽视的漏洞,WPA2“外强中干”,攻击者可以破解用WPA2加密的数据通信。果真如此令人恐慌吗?

我们的回答是:也许还不到紧张的时候,其依据便是我们不能仅根据AirTight的试验所获得的有限信息就下结论。如今Wi-Fi联盟还没有对此作出响应。Wi-Fi联盟的一位发言人指出,他们正在等待来自在拉斯维加斯举行的黑帽大会的有关细节。

802.11的安全专家Gast认为,在这一点上,AirTight的漏洞利用应该是一个地址解析协议欺骗,即ARP欺骗,是一种“中间人攻击”。根据维基百科的解释可以作如下理解:一般说来,ARP欺骗的目标是将攻击者的MAC地址与另外一个节点的IP地址(如默认网关)关联起来。任何发往这个IP地址的通信都会被发往攻击者的计算机。

根据Gast的描述,这看起来就是在AirTight的漏洞利用中所发生的问题。他说, ARP欺骗发生于攻击者重写路由器的MAC地址时,为此,ARP欺骗者就得假冒为AP接入点。你可以认为攻击者有两个要件,因为你同时在第二层(Wi-Fi)和第三层(IP/ARP)操作。第三层的要件容易理解,第2层要件正是你在Wi-Fi上传输第三层攻击的方式。

ARP欺骗并非WPA2独有。Gast说,“如果你用一台交换机来替换无线接入点,并用以太网电缆替换所有的无线连接,AirTight还会发生。”

其次,在这种漏洞利用中,攻击者必须是无线网络上的一个授权用户,而不是某个过路人,而且攻击者和受害者必须连接到相同的WLAN,相同接入点上的同样的SSID。

第三,根据Gast的解释,攻击者并不会真正恢复、破解任何WPA2密钥。用户应当确保在接入点AP中打开“客户端隔离(client isolation)”选项。如果打开了,就能够挫败攻击。

什么是客户端隔离(client isolation)呢?此功能会阻止连接到相同接入点AP的两个无线客户端彼此通信,因为这种通信对于这种攻击的成功是至关重要的。根据Gast的说法,几乎所有的WLAN厂商都实现了此功能。

这种攻击是如何进行的?

对于这个问题,我们只能进行有充分的猜测。你可以设想一个WLAN接入点,它连接到一个公司网络。一个经授权的无线客户端,比方说一台类似于受害者的笔记本电脑,它像平常一样连接到接入点。再假定有另外一个客户端,即攻击者,他也作为一个完全合法的用户(例如,一位雇员)连接到了同样的接入点AP。

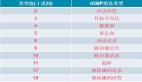

如同受害者一样,攻击者也通过正常的授权过程,并拥有两套加密密钥。其中一套密钥称为成对临时密钥(PTK),它仅用于一个客户端和接入点AP之间,以验证传输。另外一个密钥是组临时密钥(GTK),在接入点AP和与之相关联的所有客户端之间就共享此密钥,用于验证广播消息。

下一步会发生什么?

Gast认为,基本的攻击仍是ARP欺骗所导致的数据通信的重定向。攻击者能够重定向通信的唯一理由是因为他真正利用了的ARP的这种基本的信任属性。也就是说,攻击者装扮成AP,而受害者也将其看作AP。

下一步,攻击者说,我有一个新的默认路由器供你使用,这实际上就是攻击者的设备。

受害者设备接受了这种改变。它发出去的下一帧如同平常一样都发往了真正的接入点,在这里对数据进行了加密,在受害者和接入点AP之间也有密钥对共享。然后,接入点AP说,我有一个帧以及此帧的目的地,我要将此帧发往目的地。但是,这次目的地成为了攻击者,即受害者的“新的默认路由器”。

WPA2仍是安全的,到现在为止,攻击者仍没有办法阅读在受害者与AP之间的加密信息。

攻击者如何利用

接入点使用与攻击者(攻击者的设备在网络上是一个被认可的设备)相关联的合法密钥对,用以对受害者所接收的帧进行加密,并将其发送给被认为是合法的目的地(实际上当然是非法的)。

攻击者接收了这个帧,就可以对其中的信息进行解密,因为在它最初获得授权时,就已经拥有了合法的密钥,即从接入点AP那里获得的密钥。

如果攻击者足够聪明,就会真正地模仿路由器,用来延误检测。例如,受害者请求www.ctocio.com,攻击者就可以找到这一页,并将其交给受害者。如果攻击者不这样做,从受害者的角度看,就是自己的无线网停止工作了。

如何减轻危害?

这种攻击的性质是在一个MAC地址那里就关联着多个IP地址。 Gast相信在许多入侵检测系统(IDS)中将发出警告。与MAC地址相联系的是一个用户ID。

对抗这种攻击的直接技术措施就是使用接入点的客户端隔离属性:即接入点AP不让受害者与攻击者通信。Gast认为,从受害者的方面看,网络连接发生了故障,攻击者的“特征”仍将保留。

Gast认为,这种攻击的范围有限。攻击者要求共享加密密钥,在虚拟接入点之间(也称为BSSID),密钥是不共享的,所以这种攻击仅发生在与同一个AP上相同SSID相连接的客户端上。

与此类似,将不同的用户组进行分段,将其划分到不同的虚拟WLAN中,这会阻止某个组中的任何人使用这种攻击对付其它组的成员。假设大学教授和员工在一个BSSID组上,而学生们在第二个组上,访问者在第三个组上。如此,学生们将无法利用AirTight漏洞来攻击教授组。

最后一点,我们期望在这个漏洞利用的细节被公布之后,WLAN的厂商能够快速做出响应,以解决这个问题。