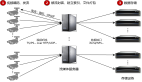

虚拟专用网络(VPN,virtual private networks),无论是SSL还是IPsecVPN,已经成为IT的终极设置后自动完成的技术。一旦安装和配置,这些远程访问技术,往往用自动导航工具为后端应用程序、文件和其他资源提供安全孤立的访问。

然而,移动设备(如黑莓、iPhone和Droid智能手机)正在改变远程访问动态。公司不久将重新审视通过VPN的远程连接,特别是当用户引进新的个人设备到网络,并要求访问多个操作系统和平台的应用程序的时候。这就需要安全操作来保证这些设备得到安全的VPN连接。

因此,可靠的VPN连接和配置还不够好。IT运营者(满意他们的VPN)需要再仔细观察他们的VPN。NCP工程有限公司将在本周黑帽简报上发表他们的研究。攻击者已经开始利用不安全的VPN连接来访问企业内部关键数据。对TJX公司和Heartland支付系统的攻击,甚至是今年对谷歌、Adobe和其他30家大型科技公司、国防承包商和大企业的攻击,都是通过VPN连接远程合法访问的。

NCP执行副总裁Martin Hack说,“这种设定后不管的做法是有缺陷的。如果你有VPN客户端,您必须确保它们与管理系统同步,并得到最新的政策、配置和管理更新。你需要积极主动地管理远程访问,以防止这些问题发生,否则,这些连接会成为攻击者的第一武器。”

NCP的研究显示,对VPN的自满情绪是导致VPN成为攻击对象的主要驱动力之一。不仅配置问题,过期的软件也会造成严重的安全漏洞,并可能导致攻击者拥有合法访问权直接进入组织。例如,VPN实施中损坏的路由目标会重定向流量到攻击网站。在SSL VPN中,企业往往忽略同源限制。不开启同源限制,可使攻击者通过将合法流量偏离其预定的目的地路由到钓鱼网站进行钓鱼网站攻击。

Hack说,“攻击者可以劫持会话或在用户不知情的情况下安装键盘记录。用户不会察觉,认为他们在安全的环境中。如果同源限制开启,并且配置正确,那么只有受信任的资源才可以连接到SSL VPN。如果没有开启,任何人都可以插入网站。”

Hack说,虚拟专用网管理不善,还可引起密码问题。许多VPN允许你缓存密码登录信息(以纯文本形式)。能够访问缓存的攻击者可能会在注册表中或在内存中读取它们。管理员必须加密缓存(如果他们可以的话)。

NCP研究也指出,潜在的拒绝服务攻击的情形,即恶意的数据包通过VPN连接移动可能导致缓冲区溢出,从而整垮网络。Hack说,这些类型的信息可以避开入侵检测系统,并导致系统崩溃或无限期地重新启动。

“远程访问的要求已经改变,流动性也改变了很多,”哈克说,“现在我们需要将这些问题公开化,摆脱对VPN管理的得意情绪。”

【编辑推荐】