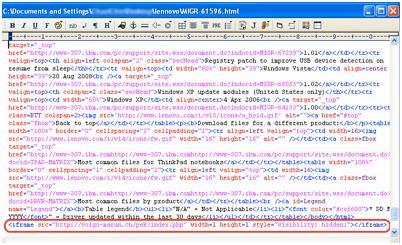

【51CTO.com 独家翻译】经分析发现,隐藏的页面中的iframe重定向用户到hxxp://volgo-marun.cn/pek/index.php,其中名为exe.exe的文件通过利用IE浏览器漏洞被下载到用户计算机。

据Bkis分析,该文件是Bredolab木马的变种,伪装成%Programs%\Startup\monskc32.exe,并试图连接和接受位于sicha-linna8.com域名下的进一步的控制指令。

尽管联想已经移除了受影响页面中的iframe,但是H Security建议过去一段时间所有访问过联想网站的用户扫描他们的计算机。到目前为止已经测试过的反病毒软件,仅有1/4可以检测到该恶意软件。幸运的是,该恶意软件的隐藏方式过于明显,用户仅需针对性检测,并可发现计算机是否被影响。