据美国网络可视化供应商Lumeta公司的首席运营官Michael Markulec称,正在进行的美国国家网络安全计划包括“可信互联网连接(Trusted Internet Connection,TIC)计划”和“爱因斯坦计划”,为私营企业实现网络防御提供了路线图。Markulec表示,网络基础设施属于美国国家关键基础设施的公司将可能执行该计划。在此次广泛深入的采访中,Markulec剖析了是否应该使用深度包检测来清除恶意流量、云计算如何改变企业部署网络防御的方式以及利用所谓的端到端加密是否能够真正保护信用卡资料等问题。Markulec认为,良好的网络安全仍可归结为基本的深度防御方法。以下为访谈内容:

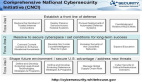

您参与了美国“可信互联网连接计划”中的国家网络安全项目,您对白宫解密“国家网络安全综合计划(Comprehensive National Cybersecurity Initiative,CNCI)”行动纲要有何评论?

Michael Markulec:很高兴能看到白宫解密CNCI。因为85%的关键基础设施掌握在私营企业手中,如果要解决关键基础设施问题,我们确实需要建立一种大家都可以利用的合作关系。Lumeta公司已经获得了许可,并与我们的一些客户在其机密网络上开展合作。人们可能希望这一计划能够囊括最先进的技术,我认为安全计划的部分解密可以实现这一目标。

具体到TIC计划,美国政府正试图将互联网接入点的数量减少到可管理的程度。这一提议并没有什么新意,许多企业组织在过去数年来一直都是这样做的。政府网络是一种独特的网络,因为政府的办事机构遍布全国各地。政府网络涵盖了你能想到的一切机构,从科罗拉多大峡谷的护林站到退伍军人医疗中心再到军事基地,包含了成千上万的互联网链。TIC计划旨在将互联网接入点的数量减少到可管理的程度,从而可以监控这些网关,以确保政府部门能够识别进出政府网络的流量。我认为许多部门已经在整合网络接入点方面取得了进展,而我们现在要做的是仔细检查这些可靠的连接。

从已披露的信息来看,“爱因斯坦计划”有哪些令您感兴趣的地方?

Markulec:事实上,“爱因斯坦3计划”是要监控政府网络连接,以分析进出政府网络的流量。虽然“爱因斯坦计划”的具体内容尚未公布,但是大家都认为,它将以线速对数据包进行深度检测,以查看数据包的实际内容。因此,我认为“爱因斯坦计划”是控制对政府机密数据访问的一个重要组成部分。

在今年的RSA大会上,隐私小组的一些专家提出,应该允许政府授权互联网服务提供商(ISP)进行深度包检测并清除恶意和非法的流量,您对此有何看法?

Markulec:政府管理和监控他们自己的网络,当然有权在自己的网络上这样做。如果打算在ISP级检测数据包,当然会涉及到隐私问题。但我们同时也要看到,僵尸网络、木马、蠕虫病毒以及其他的一般性非法程序在网络上大行其道。因此,从理论上讲,用户也会希望ISP能够过滤这些恶意流量。我理解关于ISP阅读电子邮件的隐私问题。但我认为,当谈到像拒绝服务攻击(DoS)这样的流量时,很明显你将会保持中间立场;显而易见的是,ISP具有监控这种流量的工具。为什么不干脆清除这些流量,将其抛到九霄云外,以避免其影响最终用户呢?我认为我们确实有必要讨论一下这个问题。实际上,在其他通讯方式和通讯系统中,我们已经这样做了。

多数企业是如何对待网络防御的?在过去五年中,企业实现网络防御的方法是否发生了改变?

Markulec:确实有一个成熟度曲线。政府部门、金融服务业和制药业确实在微调其网络防御系统。这些行业已经部署了深度防御战略,控制了其网络上的所有资产和出入点,并确实在考虑微调其网络防御系统。在过去的五年中,我看到越来越多的行业和企业正在沿着这条成熟度曲线向前迈进,并达到金融服务业现在所处的位置。即使5到10年前根本不关心网络安全的传统行业(例如制造业和石油化工业),它们现在的控制系统——SCADA(监控和数据采集)网络和电网——也全部支持IP协议。你可以看到,这些行业确实在向前发展,而且在安全态势方面实现了跨越式发展。基本的网络防御方法效果良好,有助于确定关键资产、部署深度防御战略、主动监控网络边界并识别内部威胁。这些都是金融服务业和制药业十年来一直津津乐道的内容,现在正开始扩展到其他行业。

云计算如何改变企业实现其网络防御的方式?

Markulec:作为一名真正的网络人员,我可以说云计算很早就已经出现了。X.25网络和帧中继网络实际上都是云计算网络,它们都属于公共云,由多个用户和企业(如AT&T)共享,提供存储和其他基于网络的服务。因此,我倾向于认为“云计算”不是一个新概念,而是一个新名词。但是,当我们考虑云计算的不同层次时,将会面临一系列问题。在基本的云计算层次——软件即服务中,企业关注的是应用和数据共享。在更高的云计算层次——平台即服务中,你可以认为Salesforce.com托管一个大型数据中心,支持多个客户端登录,并面临一些物理连接问题——既要确保VLAN(虚拟局域网)设置正确,又要确保访问控制列表和防火墙实现期望的功能。当谈到云计算时,我们最终指的是基础设施即服务。即使在美国联邦政府内部,国防部信息系统局(DISA)还建立了自己的私有云,以便为不同机构提供云计算服务。这就是所谓的快速域计算环境(Rapid Area Computing Environment,RACE)。但是,基础设施即服务实际上与旧的帧中继网络类似,都允许多个用户登录同一个网络——如何区分这些流量?如何确保它们进入适当的隧道?以前的网络防御方法确实有效,有助于你了解已配置的功能,并确保访问控制列表和防火墙实现期望的功能。

支付业正在努力解决保护途经不同网络的信用卡持有人资料的问题。我们听到许多对流经网络的信用卡资料进行端到端加密的方案,您认为端到端加密可行吗?

Markulec:端到端加密只是解决问题的方法之一,而不是包治百病的灵丹妙药。我们当然不能将各种数据都放在互联网上,并且指望在端设备之间互相加密和传输数据。当然,你可能希望保护安全连接经过的网络。而在安全连接内部,你可能又希望根据期望的安全级别加密数据。我认为这是一种深度防御。可以将保护数据(无论是静止的还是流动的)、保护连接(安全隧道)和保护网络作为一个整体统筹规划。如果部署了这种深度防御,那么你就有更大的可能确保交易安全,任何人都不能劫持你的信用卡信息。

【编辑推荐】