root用户密码还是比较常用的,于是我研究了一下Ubuntu root,在这里拿出来和大家分享一下,希望对大家有用。Ubuntu的安装过程中,并没有提示设置Ubuntu root用户的密码,以下是根据Ubuntu的相关文档进行的总结:

1) 设定/改变/启用Ubuntu root用户密码

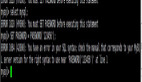

设定Ubuntu root用户密码:

sudo passwd Ubuntu root

设置完毕后,屏蔽Ubuntu root用户(即锁定Ubuntu root帐号):

sudo passwd -l Ubuntu root

2) 在终端模式下切换至Ubuntu root用户

sudo -s -H

Password: <Your Password>

3) 缺省禁止Ubuntu root用户的好处

起初,Ubuntu团队希望安装尽可能的简单. 不使用Ubuntu root用户,在安装期间的两个用户交互步骤可以省略。(科林·沃森)

更进一步, 如果在安装中使用Ubuntu root,用户将被要求永远记住他们设定的密码,即使他们很少使用到它。Ubuntu root用户密码经常会被对Unix安全模型不熟悉的用户忘记。(马特·齐默曼)

它防止了缺省登录时“我能做任何事情”。在较大的变化发生之前,你将被提示输入口令,这可以使你考虑你这样做的结果。如果你作为Ubuntu root用户登录,你可以删除一些“没用的文件夹”并且不会意识到你正处于错误的目录,那时已经太晚了。它是在Unix下长时间使用“su-command-^D”练习的情况下,代替一直呆在Ubuntu root shell。除非你做严重的系统维护(那时你仍然可以使用“sudo su”)。(吉姆·奇塔姆 和 安德鲁·索巴拉)

“sudo”增加了运行命令的日志记录(在/var/log/auth.log)中。如果你陷入困境,你总是可以返回并看见那些运行的命令。(安德鲁·Zbikowski)

4) 安全

与传统的superuser模型相比,这种方法有不同的利弊,两者都不总是优良的。

在鼓励使用Ubuntu root权限执行一个单独的命令,sudo好过打开一个shell:减少使用Ubuntu root权限的时间总耗用,降低了不注意使用Ubuntu root执行命令的风险,提供了有用的审核痕迹,有一个单独的 Ubuntu root密码(传统模型)提供了一层额外的保护,当如果一个管理员的密码被侵害时。 无论怎样,如果管理员(使用sudo或su变成Ubuntu root)被侵害,攻击者一般可以通过一次间接的攻击来获得 Ubuntu root sudo和Ubuntu root帐号。(Ubuntu中文 )

缺省禁止Ubuntu root 的好处包括了以下内容. 起初Ubuntu 团队希望安装尽可能的简单. 不使用Ubuntu root,在安装期间的两个用户交互步骤可以省略。(科林·沃森)

更进一步, 如果在安装中使用Ubuntu root,用户将被要求永远记住他们选择的密码,即使他们很少使用到它。

【编辑推荐】