从2007年开始,恶意代码的发展趋势与之前相比有了很大的不同:新威胁以牟利为目的,而且数量极剧增长,企图以庞大的数量击垮防病毒软件的防线。

令黑客没有想到的是,海量的恶意代码催生了一场安全领域的变革,早就想摆脱“被攻击-再防御”被动局面的防病毒软件厂商以变治变,推出“云安全”系统来反制恶意威胁,并且在安全行业引发了一场云安全的“燎原大火”。

三大模式

趋势科技中国区总经理张伟钦告诉记者:“云安全绝对不是噱头,而是反病毒技术和模式的一次重大变革。”

2008年7月,经过几年的技术储备,趋势科技终于决定改变传统的在终端和网关处防毒的模式,将反病毒功能迁移到“云端”。当时,终端用户遭受的安全威胁一般来自三种途径: 浏览网页、电子邮件和互联网文件,只要利用搜索技术将这三种东西都标上安全等级,理论上就可以阻止网络上的绝大部分攻击。为此,趋势科技开发了在云端搜索网页,发现恶意代码就标上不安全,如果用户企图访问这个网页,就进行阻止的“云安全”模式;而在用户终端,则只需要安装一个杀毒引擎,不需要更新病毒代码,这就避免了大量的资源消耗。趋势科技的“云安全”模式是反病毒领域最早出现的“云安全”概念和技术之一。为了实现这一‘云安全’架构,趋势科技准备了3年半的时间,投入了4亿美元,在全球建立了5个云端数据中心,安装了34000台云端服务器,每年运行维护费用超过了1500万美元。

同样在7月,瑞星发布了卡卡6.0,使得用户只需要安装该软件,就加入到了瑞星“云安全”计划,可对互联网病毒进行全面收集和查杀。瑞星公司副总裁卢青表示,瑞星的“云安全”是利用其在国内广大的终端用户,收集来自第一线终端用户感染到的病毒码样本,并上传到瑞星云端数据中心进行分析,随后云端数据库将分析结果再下传到互联网上的每个终端用户电脑上。这样,终端用户也变成了“云安全”系统中的一个组成部分,为“云安全”贡献着自己的力量。

虽然两家厂商的云安全模式截然不同,但他们的举动标志着云安全1.0时代的来临。而且,没过几个月,云安全就从1.0演进到了2.0。

2008年12月,瑞星将云安全升级到2.0版,2.0版的特征是:不仅能随时上传病毒代码,还能上传用户端检测到的挂马网站,这大大扩展了云安全的防御范围。

趋势科技则为“云安全2.0”版本的推出做了更长时间的准备。2009年7月,趋势科技宣布将其一年前提出的“云安全”升级到“云安全2.0”版本,并宣布推出新的“云安全2.0”多层次终端安全解决方案以及相关的两款核心产品。在云安全1.0重点强调对Web病毒查杀的基础上,云安全2.0增加了文件信誉技术和多协议关联分析技术的应用,让文件信誉技术与Web信誉技术、邮件信誉技术实现关联互动。

张伟钦认为,来自U盘的病毒传播依然会极大地破坏网络。“目前病毒的传播依然遵循2/8原则:80%的病毒来自互联网,20%的病毒来自U盘等传统介质。”如何定位究竟是哪台电脑感染了U盘中的病毒,对用户来说是一种新挑战。

作为云安全2.0计划的重要组成部分,趋势科技推出了一种安装在网关处的威胁发现系统—TDS来应对这种挑战,它能准确定位出染毒的终端。这样,“云安全”2.0形成了“终端到网关”、“终端到云端”、“网关到云端”的多层防御体系。

瑞星和趋势科技的云安全是非常有代表性的两种云安全,瑞星强调终端的病毒收集能力,由分布在互联网各个角落的用户终端收集病毒代码,然后上传到云端搭建的“云安全”系统。而趋势科技强调云端的海量计算能力,依靠海量服务器组成的“云架构”系统,厂商通过互联网收集和分析病毒代码,然后为终端用户杀毒。

记者认为,趋势科技的云安全是一种更主动的模式,因为它的思路是尽量不给病毒感染用户电脑的机会。国外厂商似乎更倾向于采用这种模式。

卡巴斯基公司产品经理高祎玮向记者介绍,卡巴斯基认为理想的办法是提供一种前摄保护系统,可以预先对安全性未知的程序进行安全分析,乃至于进行安全分级,对不同安全级别的未知程序进行分级的权限控制,防止它们可能对系统造成的破坏,这样就可以在新的恶意威胁产生前,对其具备免疫能力。这是更加先进和高效的防御技术,卡巴斯基将该技术命名为“应用程序控制”。高祎玮认为,“应用程序控制”技术很快就会成为反恶意代码技术的主流。

当然,记者并没有贬低瑞星云安全的意思。云安全毕竟是一个新生事物,存在不同的技术模式是一种必然现象。其实,瑞星和趋势科技的“云安全”的起始技术路线不同,但却殊途同归地正在朝着同样的目标前进:终端越来越“瘦”,云端病毒库和杀毒能力越来越强。趋势科技已经实现了终端的“零”病毒码存储,将终端的资源完全释放;而瑞星也表示,通过对“云安全”系统数据的分析,瑞星专家可以对杀毒软件做出最大限度的优化,使其查杀能力更强,消耗资源更少,自“云安全”计划实施以后,瑞星杀毒软件的病毒库体积已经减小了60%以上。

虽然趋势科技和瑞星公司采取的云安全模式完全不同,但两家公司一致认为,云安全是未来反病毒产业的唯一发展方向。

反病毒软件厂商在云安全方面的成功,也带动了传统硬件安全厂商向云安全的转型。但是,并不是所有的硬件安全厂商都可以转型,因为云安全对厂商所积累的“云端”资源有很高的要求。

#p#思科安全产品事业部的技术专家郭庆对记者说:“云安全成功的关键是要有足够多的信息收集点和计算能力,而这些正是思科的优势。思科在全球有70多万个传感器,几乎所有的全球性互联网服务提供商的网络中都有思科的传感器;有超过500家的第三方安全机构给思科提供及时的安全消息;思科监控着世界上超过30%的Email流量。”

思科已经把其新一代防火墙称作“云火墙”。云火墙的功能强大,包括:防僵尸网络/木马,防止网络内部主机感染;云检测--全球IPS联动;云接入—SSL VPN;云监控--唯一支持Netflow的防火墙,实现了NOC和SOC的二合一。

云火墙的“大脑”是SensorBase,SensorBase的前身是SenderBase。在思科以8.3亿美元收购IronPort之后,思科得到了SenderBase,SenderBase是全球最大的邮件流量监控网络,提供全球安全威胁实时视图和电子邮件的“信用报告服务”。思科将SenderBase改名为SensorBase,并在SensorBase中加入了僵尸网络主控数据库,使其能够敏感监控僵尸网络的动态。SensorBase还增加了动态策略,如果某个互联网地址有问题就会被阻断。

郭庆表示,SensorBase是云火墙出现的前提。思科会争取做到每15分钟更新一次SensorBase的信息,并同步到所有云火墙。各种安全信息不但可以从SensorBase传到云火墙,还可以从云火墙传到SensorBase,云火墙中的IPS可以在第一时间把攻击信息同步给SensorBase,SensorBase再同步给其他云火墙。

在记者看来,云火墙是对传统防火墙的一次革命,它充分利用了云端的资源,从而为传统硬件安全设备指明了未来的发展方向。在云火墙中,我们可以同时看到瑞星和趋势科技的云安全模式的身影,可以说,云火墙创造了第三种云安全模式。

Blue Coat所采用的方法和思科类似,他把WebPulse云安全服务和硬件进行整合,打造了复合型Web安全网关解决方案。Blue Coat产品市场经理申强向记者介绍,Blue Coat将新的强化防御手段加入到WebPulse云安全服务中,包括:自定义脚本分析器、沙盒、第三方检测、机械分析和Web相关工具,为人工评估人员提供安全信息以确认Web威胁和内容。通过将Web情报和知识与恶意软件检测技术相结合,Blue Coat能够识别利用不同类型网站的动态链接逃避检测的Web 2.0威胁。

从2007年开始,恶意代码的发展趋势与之前相比有了很大的不同:新威胁以牟利为目的,而且数量极剧增长,企图以庞大的数量击垮防病毒软件的防线。

令黑客没有想到的是,海量的恶意代码催生了一场安全领域的变革,早就想摆脱“被攻击-再防御”被动局面的防病毒软件厂商以变治变,推出“云安全”系统来反制恶意威胁,并且在安全行业引发了一场云安全的“燎原大火”。

三大模式

趋势科技中国区总经理张伟钦告诉记者:“云安全绝对不是噱头,而是反病毒技术和模式的一次重大变革。”

2008年7月,经过几年的技术储备,趋势科技终于决定改变传统的在终端和网关处防毒的模式,将反病毒功能迁移到“云端”。当时,终端用户遭受的安全威胁一般来自三种途径: 浏览网页、电子邮件和互联网文件,只要利用搜索技术将这三种东西都标上安全等级,理论上就可以阻止网络上的绝大部分攻击。为此,趋势科技开发了在云端搜索网页,发现恶意代码就标上不安全,如果用户企图访问这个网页,就进行阻止的“云安全”模式;而在用户终端,则只需要安装一个杀毒引擎,不需要更新病毒代码,这就避免了大量的资源消耗。趋势科技的“云安全”模式是反病毒领域最早出现的“云安全”概念和技术之一。为了实现这一‘云安全’架构,趋势科技准备了3年半的时间,投入了4亿美元,在全球建立了5个云端数据中心,安装了34000台云端服务器,每年运行维护费用超过了1500万美元。

同样在7月,瑞星发布了卡卡6.0,使得用户只需要安装该软件,就加入到了瑞星“云安全”计划,可对互联网病毒进行全面收集和查杀。瑞星公司副总裁卢青表示,瑞星的“云安全”是利用其在国内广大的终端用户,收集来自第一线终端用户感染到的病毒码样本,并上传到瑞星云端数据中心进行分析,随后云端数据库将分析结果再下传到互联网上的每个终端用户电脑上。这样,终端用户也变成了“云安全”系统中的一个组成部分,为“云安全”贡献着自己的力量。

虽然两家厂商的云安全模式截然不同,但他们的举动标志着云安全1.0时代的来临。而且,没过几个月,云安全就从1.0演进到了2.0。

2008年12月,瑞星将云安全升级到2.0版,2.0版的特征是:不仅能随时上传病毒代码,还能上传用户端检测到的挂马网站,这大大扩展了云安全的防御范围。

趋势科技则为“云安全2.0”版本的推出做了更长时间的准备。2009年7月,趋势科技宣布将其一年前提出的“云安全”升级到“云安全2.0”版本,并宣布推出新的“云安全2.0”多层次终端安全解决方案以及相关的两款核心产品。在云安全1.0重点强调对Web病毒查杀的基础上,云安全2.0增加了文件信誉技术和多协议关联分析技术的应用,让文件信誉技术与Web信誉技术、邮件信誉技术实现关联互动。

张伟钦认为,来自U盘的病毒传播依然会极大地破坏网络。“目前病毒的传播依然遵循2/8原则:80%的病毒来自互联网,20%的病毒来自U盘等传统介质。”如何定位究竟是哪台电脑感染了U盘中的病毒,对用户来说是一种新挑战。

作为云安全2.0计划的重要组成部分,趋势科技推出了一种安装在网关处的威胁发现系统—TDS来应对这种挑战,它能准确定位出染毒的终端。这样,“云安全”2.0形成了“终端到网关”、“终端到云端”、“网关到云端”的多层防御体系。

瑞星和趋势科技的云安全是非常有代表性的两种云安全,瑞星强调终端的病毒收集能力,由分布在互联网各个角落的用户终端收集病毒代码,然后上传到云端搭建的“云安全”系统。而趋势科技强调云端的海量计算能力,依靠海量服务器组成的“云架构”系统,厂商通过互联网收集和分析病毒代码,然后为终端用户杀毒。

记者认为,趋势科技的云安全是一种更主动的模式,因为它的思路是尽量不给病毒感染用户电脑的机会。国外厂商似乎更倾向于采用这种模式。

卡巴斯基公司产品经理高祎玮向记者介绍,卡巴斯基认为理想的办法是提供一种前摄保护系统,可以预先对安全性未知的程序进行安全分析,乃至于进行安全分级,对不同安全级别的未知程序进行分级的权限控制,防止它们可能对系统造成的破坏,这样就可以在新的恶意威胁产生前,对其具备免疫能力。这是更加先进和高效的防御技术,卡巴斯基将该技术命名为“应用程序控制”。高祎玮认为,“应用程序控制”技术很快就会成为反恶意代码技术的主流。

当然,记者并没有贬低瑞星云安全的意思。云安全毕竟是一个新生事物,存在不同的技术模式是一种必然现象。其实,瑞星和趋势科技的“云安全”的起始技术路线不同,但却殊途同归地正在朝着同样的目标前进:终端越来越“瘦”,云端病毒库和杀毒能力越来越强。趋势科技已经实现了终端的“零”病毒码存储,将终端的资源完全释放;而瑞星也表示,通过对“云安全”系统数据的分析,瑞星专家可以对杀毒软件做出最大限度的优化,使其查杀能力更强,消耗资源更少,自“云安全”计划实施以后,瑞星杀毒软件的病毒库体积已经减小了60%以上。

虽然趋势科技和瑞星公司采取的云安全模式完全不同,但两家公司一致认为,云安全是未来反病毒产业的唯一发展方向。

反病毒软件厂商在云安全方面的成功,也带动了传统硬件安全厂商向云安全的转型。但是,并不是所有的硬件安全厂商都可以转型,因为云安全对厂商所积累的“云端”资源有很高的要求。

思科安全产品事业部的技术专家郭庆对记者说:“云安全成功的关键是要有足够多的信息收集点和计算能力,而这些正是思科的优势。思科在全球有70多万个传感器,几乎所有的全球性互联网服务提供商的网络中都有思科的传感器;有超过500家的第三方安全机构给思科提供及时的安全消息;思科监控着世界上超过30%的Email流量。”

思科已经把其新一代防火墙称作“云火墙”。云火墙的功能强大,包括:防僵尸网络/木马,防止网络内部主机感染;云检测--全球IPS联动;云接入—SSL VPN;云监控--唯一支持Netflow的防火墙,实现了NOC和SOC的二合一。

云火墙的“大脑”是SensorBase,SensorBase的前身是SenderBase。在思科以8.3亿美元收购IronPort之后,思科得到了SenderBase,SenderBase是全球最大的邮件流量监控网络,提供全球安全威胁实时视图和电子邮件的“信用报告服务”。思科将SenderBase改名为SensorBase,并在SensorBase中加入了僵尸网络主控数据库,使其能够敏感监控僵尸网络的动态。SensorBase还增加了动态策略,如果某个互联网地址有问题就会被阻断。

郭庆表示,SensorBase是云火墙出现的前提。思科会争取做到每15分钟更新一次SensorBase的信息,并同步到所有云火墙。各种安全信息不但可以从SensorBase传到云火墙,还可以从云火墙传到SensorBase,云火墙中的IPS可以在第一时间把攻击信息同步给SensorBase,SensorBase再同步给其他云火墙。

在记者看来,云火墙是对传统防火墙的一次革命,它充分利用了云端的资源,从而为传统硬件安全设备指明了未来的发展方向。在云火墙中,我们可以同时看到瑞星和趋势科技的云安全模式的身影,可以说,云火墙创造了第三种云安全模式。

Blue Coat所采用的方法和思科类似,他把WebPulse云安全服务和硬件进行整合,打造了复合型Web安全网关解决方案。Blue Coat产品市场经理申强向记者介绍,Blue Coat将新的强化防御手段加入到WebPulse云安全服务中,包括:自定义脚本分析器、沙盒、第三方检测、机械分析和Web相关工具,为人工评估人员提供安全信息以确认Web威胁和内容。通过将Web情报和知识与恶意软件检测技术相结合,Blue Coat能够识别利用不同类型网站的动态链接逃避检测的Web 2.0威胁。

未来之路

对于云安全的未来发展前景,安全厂商们已经有了自己的规划。张伟钦认为,未来的“云”是一个巨大的操作系统,这一操作系统,并不是由一家公司主导开发的,而是由多家公司共同开发,就像开源社区一样,许多厂商贡献着自己的一份力量,共同形成一个巨大的互联网操作系统,而趋势科技要做的,就是尽自己的能力保护这个“云操作系统”。但是他同时也承认,这非常难,“因为,我们已经知道了用‘云’来保护用户的网络系统,但还不知道,应该如何保护‘云’。不过可以确定的是,这必将引发反病毒领域的下一次技术革命。”他说。

瑞星公司则计划将“云安全”终端进一步扩展到智能手机、上网本等移动设备中,大力扩展“云安全”计划的终端范围。瑞星将推出一个“云安全联盟计划”,让全球各地的网站都可以加入这一联盟,让全球海量的网站能为“云安全”贡献自己的一份力量。

编看编想

云安全:顺势而为

互联网是如此强大和具有吸引力,现实社会中的事物,几乎都可以在互联网中找到其“映射”,整个社会都在互联网化。社交网络、网络购物、电子商务等网络应用已经极大地改变了我们的生活,所以,不可避免的,企业安全、个人安全也必然会被互联网改变。

社会互联网化首先改变了黑客,面对互联网上丰富的可牟利的资源,黑客迅速沦为网络罪犯,大肆利用互联网偷窃各种有用数据,甚至直接偷取企业、个人账户中的资金。黑客的改变迫使安全厂商必须拿出有效的应对之道,安全厂商的回答就是“云安全”。云安全概念刚刚出现时,还有一些质疑的声音,认为厂商不过是把“云计算”概念改头换面进行炒作。但是,云安全迅速以不可阻挡之势席卷了整个安全产业。为什么云安全的发展势头如此迅猛?因为,安全的互联网化是必然的趋势,顺势者才能生存。

还有人说,云安全只是安全模式的一种变化,并没有技术的创新。在记者看来,技术创新很了不起,但模式创新也很可贵,而且,模式创新也会促进技术的创新。云安全之所以能从1.0发展到2.0,正是源于很多厂商在技术方面做出的创新。

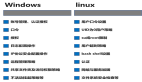

主流厂商的云安全技术

Blue Coat WebPulse云安全服务

WebPulse云安全服务新加入了自定义脚本分析器、沙盒、第三方检测、机械分析等防御手段,为人工评估人员提供安全信息以确认Web威胁和内容

思科云火墙

云火墙的“大脑”是SensorBase。SensorBase是全球最大的邮件流量监控网络,提供全球安全威胁实时视图和电子邮件的“信用报告服务”。思科在SensorBase中加入了僵尸网络主控数据库,使其能够敏感监控僵尸网络的动态

卡巴斯基应用程序控制

可以预先对安全性未知的程序进行安全分析,乃至于进行安全分级,对不同安全级别的未知程序进行分级的权限控制,防止它们可能对系统造成的破坏

瑞星云安全2.0

不仅能随时上传病毒代码,还能上传用户端检测到的挂马网站

趋势科技云安全2.0

增加了文件信誉技术和多协议关联分析技术的应用,让文件信誉技术与Web信誉技术、邮件信誉技术实现关联互动。形成了“终端到网关”、“终端到云端”、“网关到云端”的多层防御体系

赛门铁克基于信誉的安全技术

该技术充分利用多方数据资源,这些数据会持续不断更新到信誉引擎,以此确定每一软件文档的安全信誉等级,绝不需要对该文档进行扫描。该技术通过由赛门铁克服务器构成的大型云基础架构提供给用户

Websense ThreatSeeker Cloud安全服务

ThreatSeeker Cloud安全服务通过ThreatSeeker网络中的5000万个采集点实时采数据,该网络每天能够处理15亿以上的终端用户的安全请求,每小时扫描4000万个Web网站和1000多万封电子邮件

【编辑推荐】