随着网络的逐步普及越来越多的企业开始在多个地方建立自己的分支机构,不过由于很多企业内部应用涉及到业务隐私,所以如何让分支结构能够安全并且顺利的使用这些应用就成为每个企业网络管理员所关心的话题,一般来说我们可以通过VPN安全设备实现远程用户或分支机构的接入服务,通过VPN验证远程接入权限。那么对于VPN安全设备来说我们该如何设置呢?下面笔者就从自己多年实际应用以及设置多台VPN安全设备的经验出发,为各位IT168读者介绍如何三步走配置VPN安全设备。(如图1)

|

一,VPN安全设备之功能:

在配置VPN安全设备之前我们先要了解他到底能够为我们做什么,这样才能够更好的理解为什么要针对某些配置和参数进行设置。

所谓VPN实际上是虚拟专用网络Virtual Private Network的缩写,他又称为虚拟私人网络,是一种常用于连接中、大型企业或团体与团体间的私人网络的通讯方法。虚拟私人网络的讯息透过公用的网络架构(例如互联网)来传送内联网的网络讯息。

通过VPN我们可以将外网或异地分支结构连接到企业的内网中,获得与内网其他计算机同一个网段的IP,使用内网相关服务与网络应用。不过要想让VPN能够正常运行我们首先需要设置对应的具备远程接入VPN设备的帐户,然后还要根据帐号权限分配容许连接的内网应用服务类别,要知道一台高性能的VPN设备是不可能只提供接入而不分配接入后能够使用的权限的,通过划分权限我们可以实现既保证VPN远程接入内网又禁止接入后随意滥用访问权限的功能。同时VPN设备自身的各个网络参数也需要合理配置。下面笔者就综合多台VPN的配置为各位介绍如何设置VPN安全设备。

#p#

二,三步走教你配置VPN安全设备:

笔者担任网络管理员职务已经有六个年头了,在这期间笔者在windows 2003上开启过VPN服务,在多台专门的VPN安全设备上也进行了相关设置。抛开windows 2003这类系统和软件建立的VPN不说,因为软件设置建立的VPN性能和安全等方面都不如专业的VPN安全接入设备,性能的缺失使其应用范围很窄。所以我们还是以专业VPN安全设备的配置为例进行介绍,就笔者总结VPN安全设备配置主要可以归纳为三大步。

(1)VPN安全设备网络参数要设好:

任何VPN安全设备的网络相关参数都需要我们提前设好,默认的信息肯定是不符合我们企业实际应用的。这里涉及的网络参数主要包括VPN安全设备的内网IP,外网IP等信息。下面我们就来看看如何从第一步开始针对VPN安全设备的网络参数进行配置。

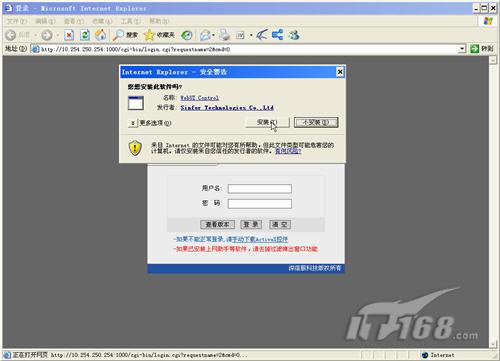

第一步:首先使用VPN默认的管理地址访问管理界面,一般都会自动安装一个厂商的插件。(如图2)

|

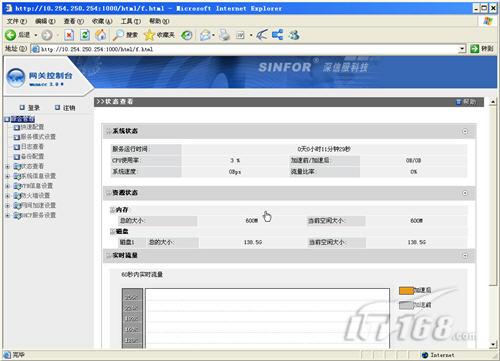

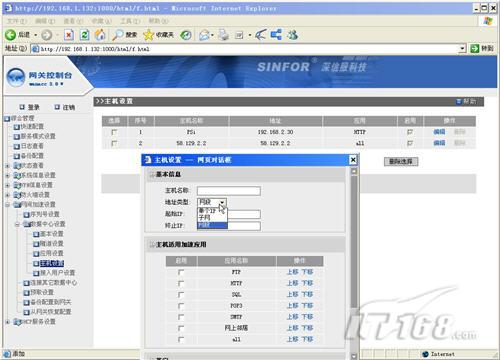

第二步:进入管理界面后左边是相应的配置选单,各个VPN安全设备都不太相同,不过都会存在一个类似“快速配置”的选项,通过此选项我们可以针对VPN设备的基本信息和网络参数进行配置。(如图3)

|

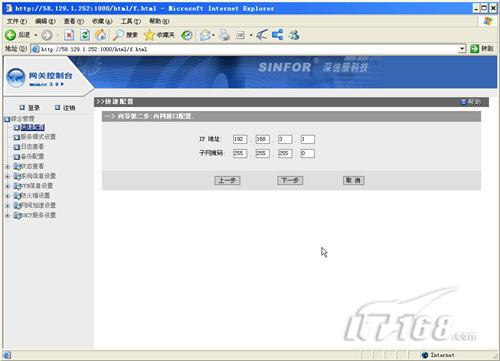

第三步:快速配置第一项是设置VPN安全产品的内网接口,我们只需要将企业内网IP地址填写到此即可,记住一定不要和其他计算机IP地址冲突,子网掩码信息也按照真实情况填写。(如图4)

|

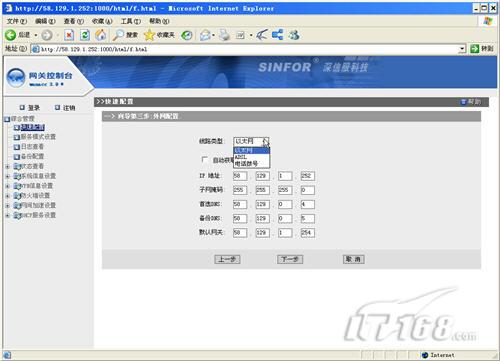

第四步:接下来是设置外网接口,一般VPN安全产品支持动态IP或指定静态IP地址以及PPPOE这种ADSL拨号方式,我们可以根据企业实际情况去设置,需要提醒一点的是在设置静态IP地址等信息时,DNS地址和默认网关地址一定不要忘记写。(如图5)

|

小提示:

一般来说VPN设备都会放置到企业网络的最外层,所以很少会在外层安装有DHCP服务器,因此对于VPN安全设备来说直接选择动态获取WAN接口方式的很少,一般都不会采用。

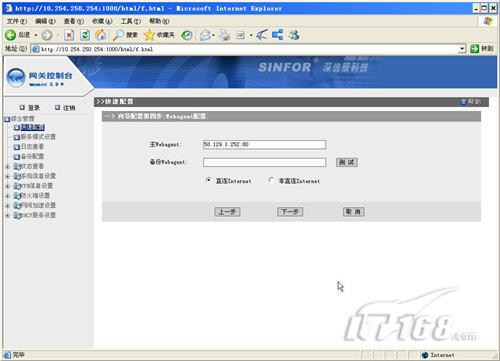

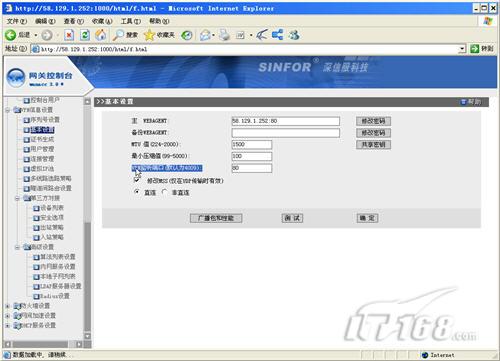

第五步:设置VPN服务端的连接IP地址,这个地址非常重要,在客户端通过VPN接入程序连接服务端时需要填写的就是这个地址和相应的端口,一般来说此地址与VPN安全设备的WAN接口IP地址应该是一致的。(如图6)

|

小提示:

VPN服务端所使用的IP,特别是端口信息并不是一成不变的,由于企业内网存在防火墙的缘故,所以自定义服务端应用端口功能不能缺少。我们可以在VPN相关的基本设置处找到修改VPN监听端口的选项。(如图7)

|

针对VPN服务端地址,端口以及VPN设备的LAN接口,WAN接口IP地址设置完毕后我们就完成了第一步的设置工作,接下来就要针对VPN接入帐号以及权限信息进行配置了。

(2)VPN接入帐号信息要设好:

对于企业来说我们可以为VPN接入安全分级,通过设置多个不同用户组不同权限的VPN接入帐号来实现企业远程接入的多层管理。不过不管接入后权限如何都需要我们为对应的人员提供相应的授权帐号。因此第二步针对VPN安全设备的设置就落在VPN接入帐号上。

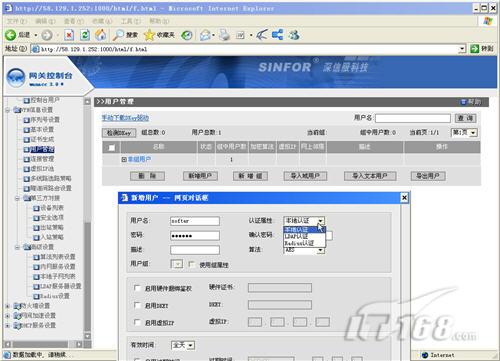

第一步:同样在VPN安全设备管理界面,找到VPN信息设置下的用户管理。

第二步:在用户管理中通过“新增用户”按钮创建一个帐户,在这里设置接入密码以及认证属性,在认证方面存在本地认证,LDAP认证,Radius认证等,前者是通过VPN安全设备自身帐户库来达到认证目的,而后者是需要一台专门的radius认证服务器来实现认证。而LDAP通常被公司用作用户信息的中心资源库,同时也被当作一种认证服务。(如图8)

|

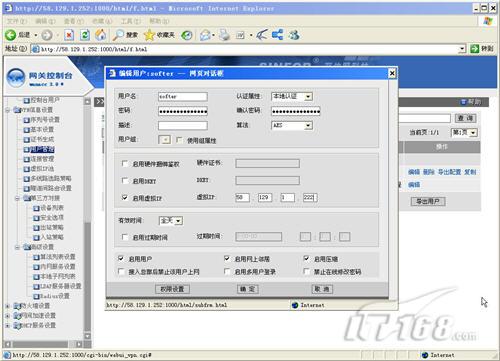

第三步:在帐户属性中我们还会看到有管启用虚拟IP的信息,在这里要求我们填写一个特定的IP地址,这样当远程主机或网络使用该帐户连接VPN时会自动分配给接入者一个虚拟IP,记住这个虚拟IP地址最好与内网IP一样,这样才能够保证接入后可以顺利使用内网应用与服务。(如图9)

|

小提示:

不管为接入帐号设置什么样的虚拟IP,在建立帐号之前我们都需要手工建立相应的虚拟IP池,然后才能够保证VPN接入帐户处的设置可以生效。虚拟IP池支持多个IP段一起作用。(如图10)

|

拥有了VPN接入帐号后我们还没有完全完成VPN安全设备的配置工作,要想能够有效的提高设备安全,我们还需要针对VPN接入者的安全权限进行细分。

(3)VPN接入权限要分配好:

默认情况下任何通过VPN接入的帐号只要分配了符合内网规则的虚拟IP的话,该接入主机将与内网其他计算机拥有相同的访问权限。访问各个计算机,使用各个网络应用和网络服务。不过很多时候我们并不希望这种接入带来随意使用的效果,我们要针对远程VPN接入者的使用权限进行仔细划分。这点对于提高VPN设备和内网应用的安全性是非常重要的。下面我们就简单了解下如何针对VPN接入权限进行分配。

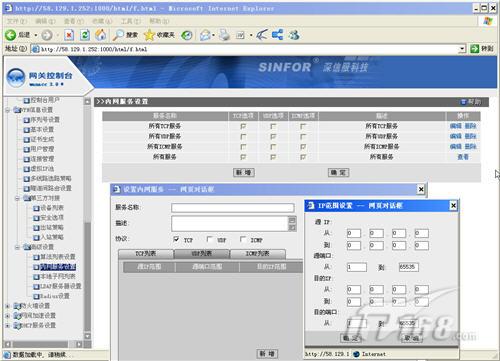

在设置完接入帐号后我们可以到“高级设置”下寻找“内网服务设置”,在这里我们可以针对VPN接入后使用的服务进行设置,选择是否启用该应用。同时我们还可以通过“新增”按钮功能添加自定义的访问控制列表。(如图11)

|

通过设置访问控制列表信息,我们可以做到容许该接入帐号只能够访问某台或某个网段的计算机,又或者只容许该接入帐号只能够使用某项或某几个网络应用与服务,总之通过“内网服务设置”我们可以为每个接入帐号划分具体的网络使用权限。(如图12)

|

当然可能有的企业并不需要针对接入用户权限划分得过细,网络管理员自然不用在这里下太多的功夫,不过VPN接入权限的配置确实是VPN安全设备配置过程中不可获缺的一个环节。

#p#

三,远程接入者上设置VPN参数:

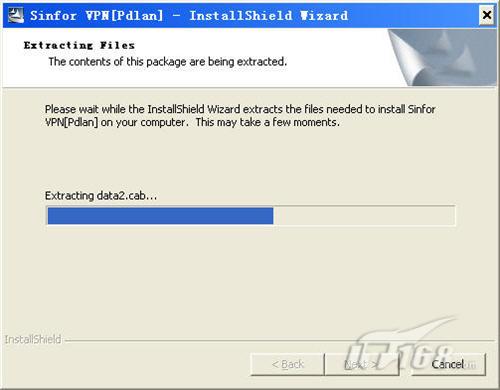

最后我们还需要在远程接入设备上安装VPN客户端,这样才能够顺利的连接之前配置的VPN服务端,从而进一步接入到内网中。一般来说每个厂商都会针对自己的VPN安全设备提供给用户客户端程序安装文件,我们进行安装即可。

第一步:安装客户端程序复制必须文件到本地硬盘。(如图13)

|

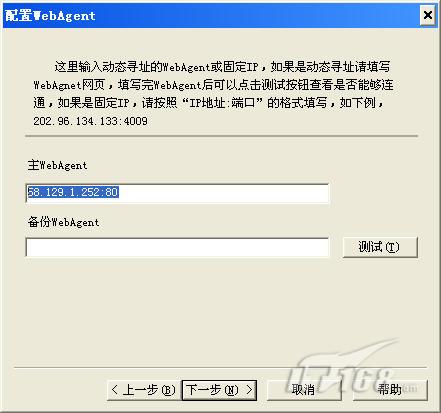

第二步:填写VPN服务端的IP地址信息,这个信息在VPN安全设备中已经设置,同时记得输入正确的VPN服务监听端口。(如图14)

|

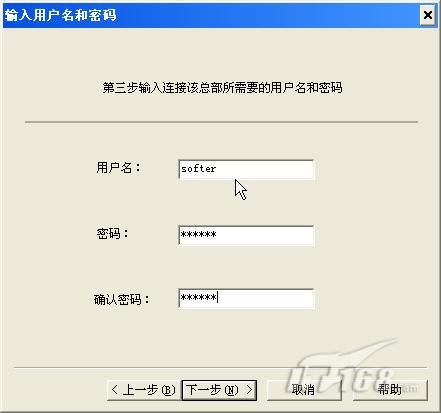

第三步:在输入连接该总部所需要的用户名和密码处填写建立的具备接入权限的用户名和密码。(如图15)

|

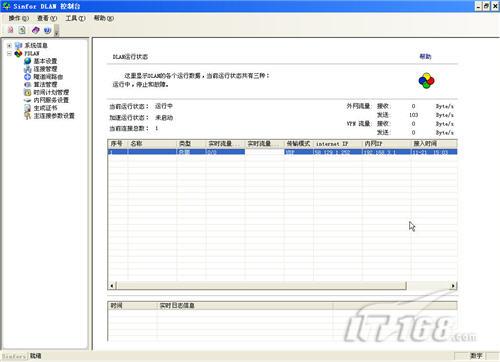

第四步:如果一切顺利服务端地址可达,端口可用的话在客户端VPN管理工具中可以看到连接状态以及外网流量,VPN流量的产生,同时我们也会获得VPN安全设备分配给我们的虚拟IP地址。(如图16)

|

四,总结:

以上就是笔者多年积累的针对多个VPN安全设备设置的内容,总体来说我们只需要从VPN安全设备网络参数,VPN接入帐号,VPN接入权限三方面做好工作即可,同时正确配置VPN客户端的用户名密码,连接地址与端口号就能够顺利连接到VPN安全设备了。总体来说VPN系统的搭建并不复杂,对于大多数企业来说在VPN接入权限分配方面的需求比较少,那么设置起VPN设备来就更加简单直接了。

【编辑推荐】