【51CTO.com 综合消息】赛门铁克早前发现了存在于Adobe Reader 9.0和 Adobe Acrobat 9.0及更早版本中的“零日”漏洞,并陆续检测到利用此漏洞发动的对金融机构,企业甚至政府部门计算机系统的攻击案例。根据赛门铁克的最新监测显示,受影响的区域包括美国,英国,中国,日本等国家和地区,其影响范围还在持续扩大中。

目前,赛门铁克防病毒软件可以通过Bloodhound.PDF.6启发式检测方式判断PDF文件是否含有此类恶意病毒,并已针对利用此漏洞的恶意PDF文件发布新的病毒定义Trojan.Pidief.E。赛门铁克将继续对此病毒进行密切监测,并将为用户提供及时的通报和应对措施。

技术分析

经分析,Adobe Reader的这个漏洞是由于它在解析PDF结构时产生的错误所造成的。当带病毒的文件被打开时,漏洞即被触发。恶意PDF文件中的JavaScript脚本采用堆扩散技术以增加攻击代码运行的可能性。攻击代码会释放恶意文件至受感染的计算机中执行。

带毒PDF文件所释放的恶意文件被检测为Backdoor.Trojan。此后门病毒就是大家熟悉的源自中国的Gh0st RAT,一个非常流行的开源工具包。它可以被用作窥视用户桌面,记录键盘输入信息,以及远程操纵受感染的计算机。赛门铁克将这类恶意PDF 文件定义为Trojan.Pidief.E。Bloodhound.PDF.6启发式检测可以保护计算机防御这种病毒的攻击。 根据目前受感染的PDF文件样本看来,病毒攻击的目标人群之一很可能是各大企业公司的高层管理人员。

由于他们的email地址一般可以在其所属公司的网站上查到,因此很容易被病毒制造者利用。病毒制造者将含有恶意代码的PDF附件发送至他们的邮箱中,一旦这些带病毒的文件得以运行,导致电脑中毒,那么病毒制造者就有机会盗取管理人员计算机中的机要文件。由于这些文件包含公司的重要机密信息, 丢失或被盗都可能带来巨大的经济损失,后果十分严重。赛门铁克将继续监测该病毒的蔓延情况。

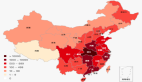

互联网疫情警示

补丁

目前尚无针对此漏洞的补丁。 根据Adobe公司的最新官方信息,针对此漏洞的补丁将于2009年3月11日发布。(http://www.adobe.com/support/security/advisories/apsa09-01.html) 应对和防范 赛门铁克建议用户采取以下措施:

下载赛门铁克防病毒产品的最新安全更新,以保护计算机抵御病毒攻击。

不要轻易打开来自陌生地址的邮件;同时谨慎对待含有附件的email,不要轻易打开附件(尤其是PDF文件)以防中毒。

在Adobe Reader中禁用JavaScript,打开DEP (Data Execution Prevention) 功能,这些措施都可以降低计算机受病毒攻击的可能。

反病毒更新

赛门铁克反病毒软件已将此病毒命名为Trojan.Pidief.E,针对此漏洞的启发性检测方式为Bloodhound.PDF.6 IDS更新 (暂无)

【编辑推荐】